Hirdetés

- A lapkakészlet és az akku különbözteti meg a Motorola Edge 60 és Edge 60 Pro-t

- Örömkönnyek és üres kezek a TriFold startjánál

- iPhone topik

- Samsung Galaxy S25 Ultra - titán keret, acélos teljesítmény

- Vivo X200 Pro - a kétszázát!

- Samsung Galaxy A54 - türelemjáték

- Poco M7 - lépésben Siófok felé

- Xiaomi 15 - kicsi telefon nagy energiával

- A középkategória egyik legjobb vétele - Dreame L40 Ultra AE

- Hat év támogatást csomagolt fém házba a OnePlus Nord 4

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

ekkold

Topikgazda

válasz

ekkold

#17018

üzenetére

ekkold

#17018

üzenetére

Felraktam a 7.2-t az RB5009-re is. Azóta ha fix 1400MHz-re állítom akkor warningol, és ez kerül a logba:

system,info,critical cpu not running at default frequency

Csak akkor nincs warning ha auto-n áll a frekvencia, ami azért furcsa, mert ezt a routert úgy árulják, hogy 1400MHz-es a proci, (ha "auto"-n áll a frekvencia akkor lassúbb a router).

A cAPac esetében is ugyanez a helyzet, csak auto frekvencia beállítás esetén nincs warning, minden más esetben reklamál.Még annyit fűznék a dologhoz, hogy annak ellenére, hogy 1400MHz-ről 350MHz vagy 700MHz-re csökkenti az órajelet, a router nem lesz lényegesen hűvösebb. Fix 1400MHz-en 44°C-os a router, auto beállítás esetén 43°C és 44°C között ingadozik... Pedig ennek igazából pont az lenne az értelme, hogy energiát spóroljon és kevésbé melegedjen.

-

E.Kaufmann

veterán

válasz

ekkold

#16942

üzenetére

ekkold

#16942

üzenetére

Az MMIPS-es procicsaládnak vannak AC-s változatai, míg a MIPSBE-t meg kell toldani külön IC-vel. Szerintem a piac mellett a sokáig tökölés a 3.x kernelen volt még oka a MIPSBE ág tolásának. Pl a 3011-en ment sokáig a csikicsuki az IPSec gyorsítással, mert nem jött össze rendesen a backport sosem, valamint a wifi teljesítmény elmaradása AC-n és az AX halasztása.

-

Reggie0

félisten

válasz

ekkold

#16894

üzenetére

ekkold

#16894

üzenetére

Nezd ugy, hogy 2x25gbites halokartya helybol, aminek elegge olcso. Egy egyszeru 10gbites NIC is 100 dolcsirol indul boltban, ez meg 2x25 mindossze 200 dolcsiert.

Amugy arra jo, hogy ocska oprendszerrel is lehet jol tuzfalazni. Peldaul nyugodtan rakhatsz a gepre windowst, vagy az oprendszer tudta nelkul tudsz tunnelezni/vpnezni, ha megtorik a gepet a network meg vedett maradhat, stb., stb.. Vagy szinten oprendszer nelkul lehet failoverezni, load balancingolni a kartyaval. Eleg sok szituacio van amikor elonyos lehet egy ilyen felallas.

De ha azt nezzuk felaron kapsz egy CCR2xxx-es routert. Legtobb embernek csak az kell, hogy NAT-olja a WAN-t, majd filterezzen. Egy sokportos switch SFP+-os uplinkkel mehet bele ebbe es akkor nem kell azon fajjon a feje, hogy csak 16 portot kap maximum a CCR2004-ek melle.

-

Reggie0

félisten

válasz

ekkold

#16102

üzenetére

ekkold

#16102

üzenetére

Szerintem te egy lassu CCR-en mertel, nem az 1.2GHz-esenl, mert ezen 800Mbit felett megy a wireguard meg natolva is nat nelkul pedig megvan a 900mbit is.(LAN-on tesztelve, smb fajl masolassal).

Az a nagy kulonbseg, hogy a ccr-ben networkinges a proci, azaz az osszes port prociba van bekotve es sok feladatot hardverbol helybol megold, emiatt gyorsabb tud lenni. Peldaul akarhany bridged lehet, mindegyik ugyan olyan gyors lesz, igy tetszoleges groupokba tudod a switch portokat osszehozni, mig a tobbi switch chipesen csak egyhez lesz hw offload. Igy ezt RB5009-en csak egy bridge-vel es layer2-es filteringgel tudod megoldani, de az elegge szukos, mert csak 256 elemet lehet a filter tablajaba rakni, ez a switch chip limitacioja.

Vagy peldaul a queue-kat is kb. ketszer gyorsabban kezeli. -

yodee_

őstag

válasz

ekkold

#16890

üzenetére

ekkold

#16890

üzenetére

Többször szóba került, hogy miért használok ilyen IP címet. Akkor is és most is csak azt tudom írni, hogy minden működik szóval miért ne. Amint gondom lesz belőle átállok. Az egész beállítást ez alapján csináltam. Mivel a leírásban csak 1 szerver-klinens kapcsolat van így a másodikat magamtól csináltam. Szóval akkor az 1-es interface tételezzük fel jó. Mi legyen a másodiknak a címe/tartománya? Mert teljesen belekeveredtem.

-

bacus

őstag

válasz

ekkold

#16841

üzenetére

ekkold

#16841

üzenetére

Pár trükk van, az egyik, hogy 1 liter forralt vízhez 1 evőkanál só kell, ezt nem szabad elszúrni, ha bekeversz 1 litert és a felöntésnél kevés, akkor újból forralj és keverj be 1 litert 1 evőkanál sóval, a felesleget kiöntöd, de nem lehet eltérni az aránytól, mert vagy sós lesz, vagy sótlan.

A másik trükk a bevagdaláson van, én egyik végén félbe vágom majdnem teljesen, majd a másik végén negyed fordulat és megint bevágom majdnem teljesen. Ezzel szinte 4 részbe vágtam az ubit, mindenhol jól átjárja a lé. Természetesen az uborkát előtte megmosni, végeit levágni, stb.

Én teszek bele egy fej (vagy volt már, hogy több) fokhagymát. Nem egy gerezded, egy fejet. Ennek egy részét mi megesszük, de van aki nem, meg ennek a mennyiségét is mindenki magának belövi, én szeretem, többet teszek bele. A legtöbbször 3-5 literes vödörben szoktam csinálni, nem teszem tele legfeljebb.

És a lényeg, a kenyeret nem szabad tömködni, szétszedni, mert az csak a folyamat beindításához kell (ki kell tapasztalni melyik a legjobb kenyér a környéken ehhez, az a legjobb ami kovásszal készült), de amikor kész az uborka, akkor le is kell tudni állítani a folyamatot..

Tehát egy szelet kenyér a tetejére, alá kapor.. felönteni a bekevert sós vízzel amíg el nem lepi.A beindításhoz kell a meleg, ha nyár van, 35 fok, netán még a napra is ki lehet tenni, hát ott 1 max 2 nap alatt kész. A leállításhoz kenyér ki, majd hidegre az egészet. A folyamat teljesen lehet nem áll le, ezért az ubi 2 hétnél tovább szerintem nem áll el, illetve megpuhul, de kinél marad meg addig?

Én azt szeretem amikor az uborka még roppan, és nem savanyú nagyon, de minden nappal érik tovább még a hűtőben is, azaz puhul és savanyodik is. A melegben nagyon gyorsan, ott 1 nap plusz, már számomra ehetetlen állagúvá puhul !

-

-

-

-

bacus

őstag

válasz

ekkold

#16658

üzenetére

ekkold

#16658

üzenetére

Nem volt, ez az érdekes, hogy falióra után jön egy több napos hibátlan működés.

Nem jeleztem a problémát, remélem nem mindenki gondolkozik így, hogy majd a többiek

Reggie0: nekem a script hibával leáll, nem igen volt időm megnézni linux alatt, win10 python3 -al a 62-sorral van baja

SyntaxError: Missing parentheses in call to 'print'. Did you mean print(...)? -

#63718632

törölt tag

válasz

ekkold

#16633

üzenetére

ekkold

#16633

üzenetére

Anno én nagy elánnal fogtam neki a wAP ac LTE kit-em használatának. A gyenge térerőmnek és a cella kis kapacitásának okán, lett volna még a magán projektben lehetőség külső antenna vagy SXT-LHG eszköz kipróbálásának is. Aztán ahogy nőtt a feladat komplexitása úgy jöttek elő a hiányosságaim is. Amit tudtam felszedtem magamtól, csak egy idő után már tényleg gáz, ha minden flinc-flanccal kérdezősködik az ember. Igazából, beleuntam az egészbe és köttettem normális netet.

Jó lett volna tényleg, hasonló kezdő tudású "Mikrotik kezdőkkel" diskurálni, mint pl. a "Linux kezdő" vagy más egyéb "kezdő" szintű topikok alapján. Tettem is javaslatot anno a "Mikrotik kezdő" topik esetleges elindítására.

Saját szakmámból átérzem a nagy öregek hozzáállását vagy inkább ingerküszöb alatti problémákhoz való hozzáállást. Egy kezdő, szakmám belülivel én sem tudok pátyolgatóan mindent. Bitről-bitre tankönyv szerűen elmondani. -

válasz

ekkold

#16623

üzenetére

ekkold

#16623

üzenetére

Alap és haladó szint. Igen, erről (is) már volt szó többször is. Én is jó ötletnek tartom, bár lehet nem az.

Lehet ignorálni a számunkra "buta" kérdéseket, kérdezőket, de az meg a fórum lényegét öli meg.

Őszintén szólva szeretném, hogy jobb legyen (mindenkinek is), de még nem tudom hogyan.

Ott az össze foglaló, ami elég részletes is. Azt nagyon jónak tartom. -

-

válasz

ekkold

#16425

üzenetére

ekkold

#16425

üzenetére

Én egy helyen úgy láttam PpTp-t vagy L2Tp-t, hogy csak egyetlen egy (nyílván ez lehet több is) külső címet fogadott el. Minden más kuka. Azt mondták, ez így bőven elég. Site-to-Site megoldás volt.

Végülis működő képes lehet :-)

Én még nem próbáltam (mertem) így, csak is magyar IPv4 címekre (GeoIP) korlátoztam az ilyen kapcsolataimat. -

bacus

őstag

válasz

ekkold

#16422

üzenetére

ekkold

#16422

üzenetére

"- Egyszerűen konfigurálható"

Szerintem ez nem igaz. Az az egyszerűen konfigurálható, amit egy átlag alatti felhasználó is meg tud csinálni. Az l2tp ilyen, le tudom írni neki, hova kattintson, 10ből 9 simán megcsinálja, 1 meg olvasni se tud, kihagy pontokat, annak minden gond

A másik, hogy ez inkább site2site vpn, bár még nem teszteltem, hogy lehet win kliens és mikrotik között beállítani, biztos sikerülne, de annál jobbat, hogy megadok 4 adatot és az ügyfél fel tud csatlakozni, minden mást én állítok be a mikrotik szerveren, ennél jobbat én még nem tudok, persze én speciális eset vagyok, mert 500 kliens van.., teljesen random ügyfelek, hálózati tudásuk abszolút nulla.

-

yodee_

őstag

válasz

ekkold

#16425

üzenetére

ekkold

#16425

üzenetére

Az IPSe sebességére nem kehet panaszom, fel-le egyaránt meg van a 180 mbit. Ennél többet lehetne kisajtolni ebből a vasból? Most pont azon gondolkodom, hogy az összes próbálkozást az ipsec portokon drop-olom kivéve a fehérlistásokat. Erre még nem jöttem rá hogyan kell.

-

Mr Dini

addikt

válasz

ekkold

#16422

üzenetére

ekkold

#16422

üzenetére

A listát még kiegészíteném a számomra két legnagyobb előnnyel:

- UDP és ha jön egy olyan csomag, amit nem tud decryptelni, akkor arra egész egyszerűen nem válaszol. Egy port scannernek esélye sincs kiszúrnia, hogy neked Wireguard fut azon a bizonyos porton. Így tök nyugodtan ki tudom engedni a wg-t a nagyvilágba, mert jó eséllyel (egy nem standard porton) alig fog kapni brute forcet.

- "Stateless" modell. Nem egy adott kiépített kapcsolaton áll az egész, ami ha megszakad, mert pl dinamikus IP van otthon és az pont változik, akkor mehet az újracsatlakozás és jó eséllyel minden VPN-en létrehozott kapcsolat megszakad, hanem a wg-nek csak az számít, hogy amilyen csomagokat ő tud decryptelni, arra válaszol. Ha épp változott az IP, de közben folyamatosan küldte az változott IP-jű peer a tartalmat, akkor ő szépen folyamatosan válaszol rá. Emiatt kell minden peernek külön kulcs, mert az alapján dönt, hova routoljon, de ez egy marha nagy előny.

- Borzasztó modern a crypto háttere. Emiatt tud olyan gyors lenni egy openvpn-hez képest például.Persze a stateless modellnek van átka is, például, hogy outbound address-t nem nagyon lehet megadni, ha több IP/interface van a gépben, kénytelen az ember a routinggal szórakozni, de ez sem olyan nagy trauma szerintem.

-

ekkold

Topikgazda

-

bacus

őstag

válasz

ekkold

#16362

üzenetére

ekkold

#16362

üzenetére

Egyszerűen nem lehet, de azért van megoldás. Én hozzáadom egy address list -hez, majd scheduler indítgat egy scriptet, ami megnézi, adott address list létezik-e, ha igen, akkor indítja a scriptet és törli az address listet. (ha fontos lenne hogy honnan indították, akkor ki lehet olvasni az address list tartalmát is)

Lehet van szebb megoldás is, ez évek óta működik.

-

Reggie0

félisten

válasz

ekkold

#16317

üzenetére

ekkold

#16317

üzenetére

A gyari szam nem valtozik meg, csak mas ddns cimet ir a cloud, mint a serialja. Neha meg ugyan az. Most ez:

[admin@MikroTik] > /ip/cloud/print

ddns-enabled: yes

ddns-update-interval: none

update-time: yes

public-address: 8************

dns-name: 45************.sn.mynetname.net

status: updated

[admin@MikroTik] > /system/routerboard/print

routerboard: yes

model: CCR2004-16G-2S+

serial-number: HA*********

firmware-type: al64

factory-firmware: 7.0.4

current-firmware: 7.0.4

upgrade-firmware: 7.1 -

Mr Dini

addikt

válasz

ekkold

#16305

üzenetére

ekkold

#16305

üzenetére

Saját tapasztalat, mindig is így használtam. Egyetlen wg interfacem van otthonra, azon keresztül érem el mobilról, laptopról, egyéb eszközökről akár egyszerre is az otthoni hálózatot természetesen egy peer, egy eszköz alapon. Ha belegondolsz, eleve így a logikus, hiszen rengeteg VPN szolgáltatás akkor nem tudna wireguardot használni, ha minden peernek külön port kellene...

Amire tudok gondolni, hogy miért nem "működhetett" nálad, az az allowed addresses hiánya router oldalon. Amikor létrehozod a peert, akkor egy peer esetén talán nem szükséges kitölteni az allowed addresses mezőt, de ha több peered van, mindenképpen ki kell, különben nem tudja a router, hogy hova küldje a csomagokat. Pl:

Columns: INTERFACE, PUBLIC-KEY, ENDPOINT-PORT, ALLOWED-ADDRESS# INTERFACE PUBLIC-KEY ENDPOINT-PORT ALLOWED-ADDRESS0 wireguard1 hack<redacted> 0 192.168.98.2/321 wireguard1 Coal<redacted> 0 192.168.98.3/32Nekem így remekül működik.

Más: Ezt már régóta be szerettem volna dobni, hátha másnak is segíthet. Én is belefutottam a memleakes bugba ROS7-re frissítés során. Illetve voltak érdekességek, hogy a router az összes talált DHCP szerverről berakta a gateway-t default routenak, hiába volt kigyomlálva az add default routes opció meg stb. Produkált jó pár érdekességet a rendszer. Végül @adika4444 hívta fel a figyelmem, amit innen is nagyon köszönök, hogy nem elég csak a packages fülön frissíteni az OS-t: [kép] Hanem figyelni kell arra, hogy a firmware is friss legyen a System->RouterBOARD menüben: [kép]

Hogyha a második képen nem 7.x szerepel a current firmware alatt, hanem 6.x, akkor mindenképpen érdemes az upgrade gombbal frissíteni a firmwaret is. Nekem így megszűnt a memleak probléma és kb 10 MB RAM-mal kevesebbet eszik a rendszer a 6.x-hez képest.

Persze elképzelhető, hogy más memleaket idéző probléma is létezik a rendszerben, de szerintem megéri ránézni.

-

Lenry

félisten

válasz

ekkold

#16307

üzenetére

ekkold

#16307

üzenetére

ment egyszerre a két peer és mindkettő peer ugyanabban az alhálózatban volt (a VPN interfészük legalábbis)

A linkelt hozzászólásod esetében megoldódott a probléma?

igen, az MTU-t kellett lejjebb venni

de eddigre már szétszedtem két külön interfészre a két kapcsolatot, mert arra is gyanakodtam, úgyhogy azóta is külön vannak, mert nem bolygatom, ha egyszer működik. -

Lenry

félisten

válasz

ekkold

#16305

üzenetére

ekkold

#16305

üzenetére

bár nem engem kérdeztél, de nekem pl van saját tapasztalatom

simán működik egy interfészen több kapcsolat.

nekem se volt egyértelmű, de sehol nem írták, hogy szükség lenne minden kapcsolathoz új IF-re, és szerintem technikailag sem indokolja semmi.de persze ellene sem tudnék érvelni, végül nálam is külön interfészen van a két WG kapcsolatom, de ha pl bevezetnénk a WG-t a munkahelyemen, biztos nem állnék neki minden VPN-ező, home officeoló kollégának külön interfészt kreálni

-

e90lci

senior tag

válasz

ekkold

#16252

üzenetére

ekkold

#16252

üzenetére

Szia!

Sajna nálam más lehet a gond,ugyanis elfogy 3 nap után az összes memória.Csináltam egy teljes törlést,újra konfigolást,de változatlan.A downgreadet,még nem csináltam a 6.49 re vissza,csak a 7.1-re ott is változatlan.Jövő hét pénteken otthon leszek,csinálok a 6-osra vissza hacsak nem jön egy stabil fw ami megoldja (7.1.2).Addig megy a 3 naponta reboot este 3 _30 kor. -

Horvi

őstag

válasz

ekkold

#16113

üzenetére

ekkold

#16113

üzenetére

Köszi, még egy kérdés ehhez. A leírásban volt egy ilyen input szabály is:

/ip/firewall/filteraddaction=acceptchain=inputdst-port=13231protocol=udpsrc-address=192.168.80.1

Erre szükség van? Mert ha nem engedélyezem akkor is működik a kapcsolat(sikerült végre megpatkolni).

Arra tippelnék, hogy emiatt nem kell, a te leírásod alapján konfigoltam a routert:Az Estabilished csomagok átengedése:/ip firewall filter add chain=input connection-state=established action=accept comment="Established connections"

pzoli888 - De routerenként mindhárom allowed tartomány ott van. -

Horvi

őstag

válasz

ekkold

#16110

üzenetére

ekkold

#16110

üzenetére

A wireguardnál is számít, hogy a forward-ban ez a típusú rule a fasttrack előtt legyen mint az IPsecnél? Vagy elég ha csak az első drop előtt van?

/ip/firewall/filteraddaction=acceptchain=forwarddst-address=10.1.202.0/24src-address=10.1.101.0/24addaction=acceptchain=forwarddst-address=10.1.101.0/24src-address=10.1.202.0/24 -

Reggie0

félisten

válasz

ekkold

#16062

üzenetére

ekkold

#16062

üzenetére

Ez egy jo kerdes. A 36 magos, 1.4GHz-es tilera coremark score 165000, mig pl. a raspi 4 magos 2.15 gigahertzes ARM A72-vel a 4 magos rpi 45000. Szoval ha visszaszamoljuk, akkor az 1 gigas 9 magos TILE procira kb. 30000 jon ki, mig az 1.4 gigas 88F7040-ra szinten 30000. De ez csak egy becsles a coremark ertekek alapjan, a cache meretek, erosen elternek, illetve van ahol az egymagos teljesitmeny szamit. A linuxhoz kene hozzaferni, hogy benchmarkolni lehessen.

Viszont ha a mikrotik routing performance-t nezzuk, akkor a tile vagy 30%-50%-al gyorsabb, es azt mind a ketto CPU-bol tolja. -

Mr Dini

addikt

válasz

ekkold

#16035

üzenetére

ekkold

#16035

üzenetére

Ha szükséges, akkor valóban lehetséges, de alapesetben nincs és a setupomon sincs. Illetve végignéztem a menüben, amúgy sehol nem találtam NAT opciót az IPv6 menüben (nincs is rá szükségem). A NAT-ot csak mint okot írtam a v4 lassúsága kapcsán és arra számítottam, hogy mivel v6-on eleve nincs NAT-om, legalább ugyanolyan gyors lesz, mint a v4.

-

-

yodee_

őstag

válasz

ekkold

#15959

üzenetére

ekkold

#15959

üzenetére

A hAP ac2 oldalán megnéztem, hogy a legjobb teljesítmény AES-128-CBC + SHA1 ezzel az IPSec típussal jöhet. Nem tudom a "tunnel"-ek számát hol tudom állítani, az MTU-t max 1400-ra tettem és így 160/75 mbit jön össze úgy hogy a fő router 1000/1000 thome, az 1. külső eszköz 300/75 mbit. Ennél többet szerintem nem is várhatok tőle. Ezzel elégedett vagyok.

-

Reggie0

félisten

válasz

ekkold

#15966

üzenetére

ekkold

#15966

üzenetére

RB5009 ARM alapu, igy biztos fog menni rajta a Container, mivel dockeren az ARM architekturak tamogatottak. CCR1xxx szeriara is megjelent a Container, de meg nem lattam feltoltheto imaget, ha egyaltalan mukodik, akkor valakinek azt a nullarol kell osszeollozni, mert a Dockernel nem tamogatott architektura.

CCR1009 elonyok:

- erosebb proci

- soros konzol

- microSD foglalat

- procibol megy a networking

- nincs switch chip

- nagyobb ram

- lcd kijelzo(ha szamit)RB5009 elonyok:

- sokkal nagyobb nand

- extra 2.5 gigas port

- biztos lesz docker -

jerry311

nagyúr

válasz

ekkold

#15935

üzenetére

ekkold

#15935

üzenetére

Nem elérhető a használt szoftver verzióban.

Meg úgy alapvetően nem 5-10% sebesség különbségről van szó, hanem arról, hogy még a Mikrotik által közzétett sebesség minimumát sem hozza (74 Mbps), a maximumnak (2100 Mbps) meg csak a 2.5%-át.

Ez nem protokoll hiba, vagy overhead, ez valami ordas nagy elkúrás valahol. Csak (még) nem tudom hol, de szeretném ha kiderülne. -

sanzi89

addikt

válasz

ekkold

#15904

üzenetére

ekkold

#15904

üzenetére

Úgy értettem, hogy nincs szabály beállítva, hogy kb. minden tiltva van. Ez alapján mentem végig az alapokon. Inkább arra gondoltam, hogy nincs QOS, VPN, meg egyéb nyalánkság használatban.

-

yodee_

őstag

válasz

ekkold

#15900

üzenetére

ekkold

#15900

üzenetére

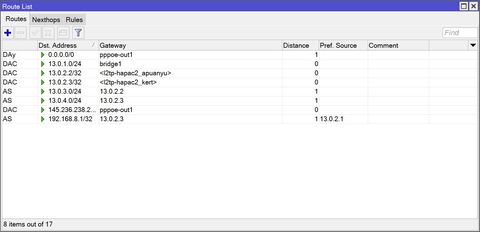

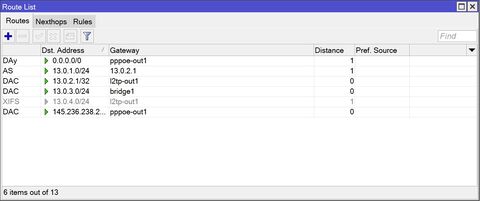

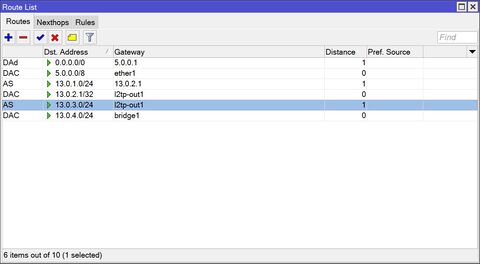

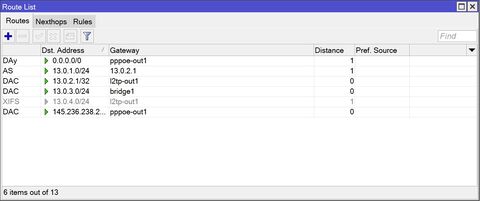

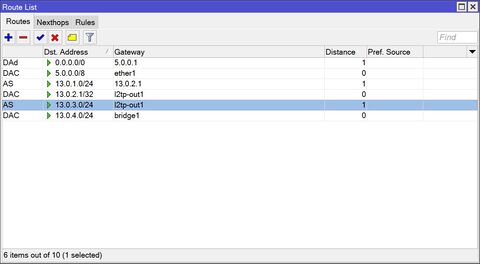

Amennyiben jól értelmeztem a feladatot, akkor csatolnám az eredményt. Az első kép a fő router:

A második kép az 1. külső eszköz (13.0.3.1) ezzel van a gond:

A harmadik kép pedig a 2. külső eszköz (13.0.4.1):

Amikor a 2.ról pingelem az 1.t akkor szépen látszik a logban minden. Viszont fordítva semmi. Tehát nem jön ki az 1. eszközről ha jól értem.

-

Marcelldzso

tag

válasz

ekkold

#15871

üzenetére

ekkold

#15871

üzenetére

Átállítottam /30-ra és az allowednél kivettem a plusz sorokat pzoli mondása alapján.

A két router látja egymást. A két router tudja pingelni egymás LAN oldalán lévő eszközeit, viszont a LAN oldalról nem érem el a másik router LAN oldalát.

A traceroute a windowsban azt mondja, hogy megszólítja a routert és onnantól kapufa.

Merre keressem tovább a hibát?

Köszönöm, hogy segítetek! -

yodee_

őstag

válasz

ekkold

#15799

üzenetére

ekkold

#15799

üzenetére

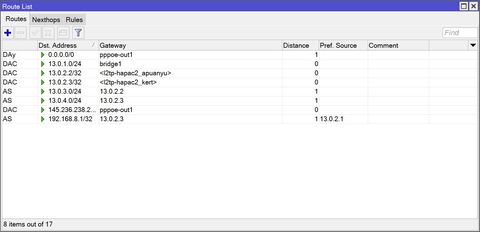

Tisztában vagyok vele, hogy nem ajánott az IP tartomány amit használok, viszont 2 éve nincs gondom vele. Amint hiba lesz, változtatok. Csatolok képet a jelenlegi IP/Routes részről:

Fő router (13.0.1.1):

1. külső router (13.0.3.1):

2. külső router (13.0.4.1):

Egyenlőre csak az utolsónál aktív a bejegyzés, de így nem működik.

-

Lenry

félisten

válasz

ekkold

#15787

üzenetére

ekkold

#15787

üzenetére

a stabillá nyilvánítás óta használom itthon a 7-est, egy másik helyen pedig valami korai rc óta (nem akart menni a mobilnetes stick 6-ossal, jobb ötletem nem lévén frissítettem a 7-es épp akkor aktuális előzetesére, azzal meg jó volt), és más problémát nem tapasztaltam vele ezen az egy kernel failure-ön, meg a múltkori automata frissítésbe belefagyáson kívül.

-

starchild

tag

válasz

ekkold

#15787

üzenetére

ekkold

#15787

üzenetére

7.1-ről 7.1.1-re váltás nálam falióra és mindegy egyéb error nélkül zajlott le. Rb5009, rb4009, wap ac megy kb 9 napja az új softtal probléma nélkül.

...kopp...kop ...kopp😃

Nemtom ki hogy van vele, de én (mint mindig) a fw-t is hozzáfrissítettem az os-hoz.

B.UÉ.K! azaz Bugmentes esztendőt minden routerosolónak és egyéb más rendszert használónak. -

válasz

ekkold

#15766

üzenetére

ekkold

#15766

üzenetére

"Ezen kívül az 53-as portja jövő csomagok forráscíme automatikusan megy a feketelistára, onnantól pedig az adott forráscím számára semmilyen port nincs nyitva"

Erre (is) mondták nekem pár éve, vagy olvastam, passz, hogy publikus IP-n port szkennelést 1024 felett kell(ene) kezdeni 😁

Persze nem tudom mennyire műxik a dolog.

Új hozzászólás Aktív témák

- Sony MILC fényképezőgépcsalád

- A lapkakészlet és az akku különbözteti meg a Motorola Edge 60 és Edge 60 Pro-t

- Adobe Indesign

- PlayStation 5

- Hollow Knight és Silksong

- AMD vs. INTEL vs. NVIDIA

- S.T.A.L.K.E.R. 2: Heart of Chornobyl

- Kompakt vízhűtés

- Hobby rádiós topik

- Audi, Cupra, Seat, Skoda, Volkswagen topik

- További aktív témák...

- 153 - Lenovo LOQ (15IRX9) - Intel Core i5-13450HX, RTX 4060

- Samsung Galaxy A53 5G / 6/128GB / Kártyafüggetlen / 12 Hó Garancia

- ÚJ ASTRO A50 5th Gen LIGHTSPEED WIRELESS HEADSET + BASE STATION fejhallgató

- PlaySation 5 Slim // Bontatlan /// 27% Áfás

- GYÖNYÖRŰ iPhone SE 2020 256GB Black-1 ÉV GARANCIA - Kártyafüggetlen, MS4003

Állásajánlatok

Cég: BroadBit Hungary Kft.

Város: Budakeszi

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Elég lesz nekem a heti 1 backup jelszóval védve

Elég lesz nekem a heti 1 backup jelszóval védve

, inkább a sebessége miatt kellene már cserélni, mert ugye 100MBit-et röhögve bír, de már pl a ROS7-ben elérhető CAKE QoS "kicsit" megizzasztja a CPU-t ilyen "alap" internet mellett is.

, inkább a sebessége miatt kellene már cserélni, mert ugye 100MBit-et röhögve bír, de már pl a ROS7-ben elérhető CAKE QoS "kicsit" megizzasztja a CPU-t ilyen "alap" internet mellett is.