- Sony Xperia 1 VII - Látod-e, esteledik

- Samsung Galaxy A56 - megbízható középszerűség

- Bivalyerős lett a Poco F6 és F6 Pro

- iPhone topik

- Redmi Note 9 Pro [joyeuse]

- Yettel topik

- Samsung Galaxy Z Fold7 - ezt vártuk, de…

- Hivatalos a OnePlus 13 startdátuma

- Samsung Galaxy Watch7 - kötelező kör

- Samsung Galaxy Z Flip5 - ami kint, az van bent

Hirdetés

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

Horvi

őstag

Ez a szabály szerintem csak azt csinálja, hogy a vendégek is tudnak netezni.

Kellene hozzá tűzfalszabály, hogy a vendég tartományból ne lehessen elérni a belső hálót.

Nálam valami ilyesmi van:

;;; Block Guest Network to Access LAN

chain=forward action=drop src-address=192.168.2.0/24 dst-address=192.168.1.0/24Nálam a 2.0/24 a vendég hálózat, az 1.0/24 a belső. Biztos meg lehet oldani másképp is én így csináltam meg. Lehet a többieknek lesz jobb ötletük.

-

Horvi

őstag

válasz

silver-pda

#23001

üzenetére

silver-pda

#23001

üzenetére

Meg lehet oldani, nálam is így megy az egyik hapac2 ROS7-el.

-

Horvi

őstag

válasz

ekkold

#22431

üzenetére

ekkold

#22431

üzenetére

Kipróbáltam ezt a RAW dolgot az egyik otthoni hálózaton viszont azt okozta, hogy nem működött utána a wifi. Abban a hálózatban a wifit capsman vezérli és a logokban láttam egy ilyen sort:

"CAP sent max keepalives without response"

Amint kikapcsoltam a RAW szabályt egyből helyreállt minden.Egyelőre még nyomozom, hogy miért és hogyan kerülhet blacklistre a capsman.

-

Horvi

őstag

Sziasztok,

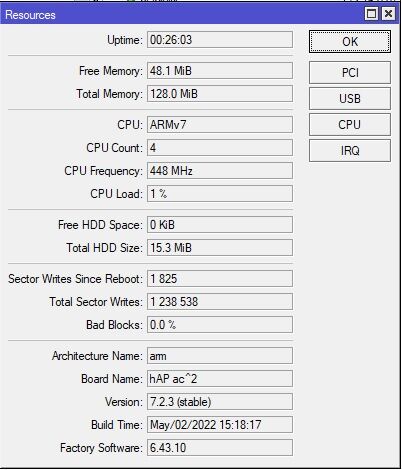

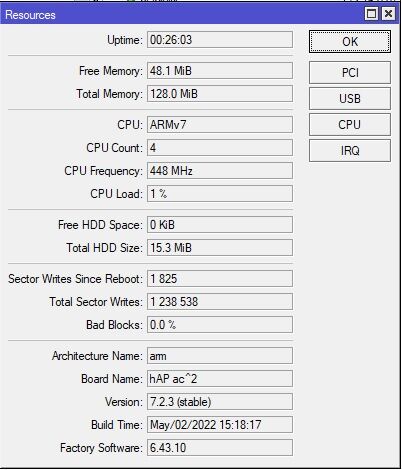

Megint előjött az a probléma, hogy a nagy IP lista miatt elfogyott a hely a hapac2-n. Milyen routerre lenne érdemes upgradelni ami nagyjából méretben ekkora mint a hapac2 viszont nagyobb a tárhelye és több benne a memória?

Illetve a másik kérdés az lenne, hogy ha bedugok egy usb pendrive-ot a routerbe akkor arra esetleg lehetne rakni ezt az IP listát és akkor nem a belső tárhelyét foglalja a routernek?

Köszi! -

Horvi

őstag

Sziasztok,

Lehet láma kérdés, de hogy tudom azt leghatékonyabban/jobban megcsinálni, hogy a vendég/virtuális wifi interface és az egyik fizikai ethernet interface ugyanabból a dhcp-pool-ból ossza ki az IP címeket? Míg a maradék 4 ethernet interface egy másikból?

Egy hapac2 router az alany.

Az lehet megoldás, hogy csinálok két bridge-t és az egyikbe a 4 eth interfacet berakom, a másik bridge-be pedig az egyik eth interfacet és a két virtuális wifi interfacet?

Köszi -

Horvi

őstag

válasz

Zwodkassy

#19886

üzenetére

Zwodkassy

#19886

üzenetére

Érdekes bár valahol érthető hozáállás. Vissza kellett volna írni, hogy oké cserélem egy ubiquiti cuccra

Amúgy ajánlottak is valami nagyobb modellt? Illetve a hapac2-ről mire lenne érdemes cserélni otthoni környezetben?Lenry akkor egyelőre nincs több ötletem. De így meg frissíteni a következő verzióra megint ilyen szívás lesz

-

Horvi

őstag

Nekem is ez a gond vele, van egy nagy IP blocklist és megeszi a helyet. Elvileg ha úgy restartolod, hogy előtte kitörlöd a listát, meg azt a szabályt ami arra hivatkozik akkor restart után nem kéne vissza jönnie a listának, legalább is a mikrotik fórumon ezt javasolták ha jól rémlik(nem mostanában keresgéltem).

-

Horvi

őstag

válasz

kammler

#18323

üzenetére

kammler

#18323

üzenetére

Az ipsecet végül kiszedted a konfigból vagy nyomtál neki egy disable-t vagy ilyesmi?

Mert ezzel anno én is szívtam(igaz az site-to-site volt) amikor ki akartam váltani az ipsecet wg-vel és az istennek nem akart működni a dolog. Aztán kiderült, hogy amúgy minden jól volt bekonfigolva csak aktív maradt az egyik ipsec konfig és az egyik oldalról érkező csomagokat az ipsec tunnelen át küldte tovább(a wg helyett) de ott nem volt már senki így bszott működni

-

Horvi

őstag

Sziasztok,

Beszereztem régebben egy wap-ot kültérre meg van egy hapac2-m és belőttem rajta a capsmant, van külön SSID 2.4-es meg 5-s wifinek is. A kérdés az lenne, hogy vendég wifi-t hogy tudnék a legegyszerűbben/leghatékonyabban csiholni rajta?

Egy másik hapac2-n úgy oldottam meg, hogy a wireless menüben hozzáadtam virtual interfece-t és azokra raktam egy-egy dhcp szervert ami kioszt egy minimális tartományt, és arra csináltam masquerade szabályt.

De itt a capsmannél nem találtam ilyen opciót. -

Horvi

őstag

válasz

Reggie0

#17703

üzenetére

Reggie0

#17703

üzenetére

Köszi most megcsináltam egyelőre két dhcp szerverrel bridge nélkül. Elsőre mondjuk kifelejtettem az új ip pool-t megadni aztán csodálkoztam, hogy a dhcp szerver miért invalid

Megcsináltam a tűzfal szabályokat is aztán majd tesztelem, hogy mi a helyzet.

Köszi mégegyszer mindenkinek!

-

Horvi

őstag

válasz

Reggie0

#17700

üzenetére

Reggie0

#17700

üzenetére

Akkor ha jól értem nem kell bridge külön neki, hanem csinálok virtuálus wifi interfaceket, meg létrehozom az ip poolt hozzájuk és ezekre a virtuális wifi interfacekre teszek egy-egy dhcp servert. Végül a tűzfal szabályokban tiltom az belső hálózat elérését.

Közben próbáltam keresni vendeg wifis vlanos tutorialt, ezt találtam hirtelen de itt is bridgel oldja meg. -

Horvi

őstag

Sziasztok,

Az otthoni hapac2-n szeretnék vendég wifit megvalósítani(2.4 és 5GHz is játszik). Ha jól gondolom annyi lenne a teendő, hogy

- létrehozok a wifinél két virtuális interfacet(2.4 és 5)

- létrehozok új security profile-t hozzá

- csinálok egy ip poolt a vendégek részére

- a két virtuális interface-nél beállítom a csatornát frekvenciát, security profilet illetve, hogy a vendégek részére elkülönített ip poolból kapjanak ip-t.

- erre az ip poolra egy masquerade szabály, hogy tudjanak netezni

Mit kellene még beállítanom, hogy ez a vendég wifi hálózat teljesen el legyen szeparálva a meglévő belső hálózattól és a vendégek ne érjék azt el?

Köszi! -

Horvi

őstag

Sziasztok,

Remélem tudtok segíteni/irányba állítani. Adott egy Mikrotik Chateau LTE 12 eszköz amin jön a net és az eredetileg össze volt kötve egy hap ac-vel. Ebben a felállásban nem volt semmi gond. Viszont volt egy kis hálózat átalakítás és a hap ac átkerült máshova, a helyére pedig jött egy Cisco CBS110-8PP-D PoE Gigabit Switch. A probléma az, hogy a cisco és a mikrotik között valamiért csak 100-as a link.

Mikrotikben autonegotiation van beállíva illetve az advertisenál ki van ajánlva minden sebesség.

Tudnátok tippet adni, hogy merre kellene indulni a hibakereséssel. Nyílván az első majd egy új/másik kábel lesz. Bár furcsa, hogy a két mikrotik ugyanazon a kábelen tudta a gigabitet. -

Horvi

őstag

Végül kiderül, hogy mi a probléma az első esetben. Amikor állítok static dns bejegyzést akkor amikor a wireguard kapcsolat kiépülne akkor az nginx címére próbál kapcsolódni nem pedig a másik oldali router wan címére szóval a statikus dns bejegyzés nem opció.

Keresgéltem tovább és ha jól gondolom akkor nekem a Hairpin NAT lenne a megoldás valahogy így:

/ip firewall nat add chain=dstnat action=dst-nat dst-address="routerWANIP" dst-port=443 to-addresses="nginxIP" to-ports=443 protocol=tcp

Bár gondolom ezt a dst-address részt érdemes lenne kicserélni dst-address-list-re és a beépített címet használni?A másik problémára(kültéri wifi upgrade), tesztelés céljából kapok kölcsön egy wap ac-t aztán majd kipróbálom aztán ha jó akkor rendelek egyet. Bár ahogy nézem jelenleg nem lehet kapni.

-

Horvi

őstag

válasz

Reggie0

#17506

üzenetére

Reggie0

#17506

üzenetére

Igen erre a magam kárán rájöttem

Gondolom ha ennyi szabály van akkor komolyabb router kéne, vagy a szabályokat ritkítani.

Gondolom ha ennyi szabály van akkor komolyabb router kéne, vagy a szabályokat ritkítani.#17507 Audience Jaja az lesz majd a terv. Következő nekifutásra.

#17511 Reggie0 Ezeket én is végigjártam mégsem láttam a routert. De sajna nem sikerült rájönnöm, hogy miért. Próbáltam régebbi netinstallt. X86-ost 64-biteset de nem jelent meg a router a listában.

#17514yodee_ Nálam is van ilyen tűzfal szabály alapú fekete lista. Viszont amire Reggie0 gondolt az a fix/statikus lista amit te adsz hozzá kézzel pl.

-

Horvi

őstag

válasz

Audience

#17498

üzenetére

Audience

#17498

üzenetére

Köszi megpróbáltam de az sem működött. Valamiért nem látta a routert bárhogy próbáltam.

Az lett a vége, hogy reseteltem(reset gomb lenyomva és bedugtam a tápot) aztán akkor visszaállt gyárira minden és újrakonfigoltam. De így sincs hely

Szerintem túl nagy neki az address list. -

Horvi

őstag

Sziasztok,

Próbáltam a két hapac2-t felfrissíteni az új 7.3-as RouterOS-re viszont mindkétszer elhasalt a dolog ezzel az üzenettel:

jun/03/2022 16:32:40 system,error,critical router was rebooted without proper shutdown, probably kernel failureValószínű ez lehet a probléma, hogy nincs hely:

Hogyan tudnék helyet felszabadítani?

Köszi -

Horvi

őstag

Itt a második, harmadik kérdésre van valami jótanács? Esetleg valakinek tapasztalata, hogy egy ilyen kültéri falra szerelt megoldással mekkora hatótávot ad a cap/wap eszköz?

-

Horvi

őstag

Sziasztok,

Lenne pár kérdésem a nagyérdeműhöz.Van két hapac2-m és és össze vannak kötve wireguardal. Az egyik a RouterA-hoz a 192.168.1.0/24-es tartomány tartozik a RouterB-hez a 192.168.10.0/24.

A RouterA mögött van egy nginx proxy manager. Azt a RouterA dns címével simán elérem gond nélkül(a legutóbbi segítségetek alapján). Azt szeretném megoldani, hogy a DNS címével elérjem viszont a RouterB mögötti ip tartományból is.

Próbáltam úgy, hogy a RouterB-ben csináltam egy statikus DNS bejegyzést ami a 192.168.1.50-es címre mutat ami az nginx.

Viszont az figyeltem meg, ha a mikrotik beépített dns címe mögötti wan ip frissül akkor mintha nem épülne ki rendesen a wireguard kapcsolat illetve nem lehet az egyik hálózatból elérni a másikat. Csak ha letiltom a statikus dns címet aztán lekapcsolom és vissza a wireguard interfacet meg az ether1/pppoe interfacet. Lehet a kettőnek nincs köze egymáshoz, ez csak egy ilyen megfigyelés volt.

Hogy lehetne ezt jól megcsinálni, hogy rendesen működjön?Felmerült otthon a wifi hatótáv bővítése így egy ap felszerelésén gondolkodom a ház külső falára. A táp PoE-vel lenne megoldva, a fő router-ben(hapac2) van elvileg PoE képes port. Két opció is van az egyik a külső fal lenne az eresz alá kb közvetlenül szóval ott viszonylag fedett részen lenne.

A másik lehetőség egy teljesen fedett boltíves rész ott nem érné nap meg eső meg semmi ilyesmi. Az lenne a kérdésem, hogy milyen ap-t lenne célszerű választani? Nagyjából amit találtam mint lehetőség az a cap/capac/wap/wapac. Mindenképpen rá kéne menni a kültéri egységre?

Illetve nem vagyok benne biztos, hogy az ac képes eszközök megérhetik-e a felárat.Megtaláltam ezt a régebbi hozzászólást és az lenne a kérdésem, hogy ezeket a szabályokat hova érdemes tenni a sorban?

Köszi! -

Horvi

őstag

válasz

Reggie0

#17274

üzenetére

Reggie0

#17274

üzenetére

Köszi szépen. Igen azt majd kikapcsolom, igazából teszt jelleggel volt benne.

Illetve egy kérdés, hogy jobban értsem a dolgot. Amikor használtam a dst-address-list-et amiben a router WAN ipje volt akkor nem ment a dolog. A mostani konfiggal ahol a dst-address egy konténer ipje úgy meg már megy. Oké más volt a chain, de azon kívül volt még valami gond a dst-address-list dologgal vagy teljesen rosszul használtam/értelmeztem. -

Horvi

őstag

válasz

adika4444

#17266

üzenetére

adika4444

#17266

üzenetére

Tehát akkor ha jól értem ezekre a szabályokra lenne szükségem?

Filter:

7 X chain=forward action=accept protocol=tcp dst-address=192.168.1.50

in-interface=pppoe-digi dst-port=80 log=yes

log-prefix="nginx_http_forward"

8 X chain=forward action=accept protocol=tcp dst-address=192.168.1.50

in-interface=pppoe-digi dst-port=443 log=yes

log-prefix="nginx_https_forward"NAT:

4 X ;;; nginx http

chain=dstnat action=dst-nat to-addresses=192.168.1.50 to-ports=80

protocol=tcp dst-port=80 log=yes log-prefix="nginx_http"

5 X ;;; nginx_https

chain=dstnat action=dst-nat to-addresses=192.168.1.50 to-ports=443

protocol=tcp dst-port=443 log=yes log-prefix="nginx_https"Köszi!

-

Horvi

őstag

-

Horvi

őstag

Kérnék egy kis segítséget az alábbi problémával kapcsolatban. Van egy konténerem(nginx) amit szeretnék kívülről a router DDNS címével elérni.

Ha jól sejtem akkor kelleni fog egy port forward illetve egy/több tűzfal szabály.

Ez lenne az általam használt port forward:

4 X ;;; nginx http

chain=dstnat action=dst-nat to-addresses=192.168.1.50 to-ports=80

protocol=tcp dst-address-list=Erd DDNS address dst-port=80 log=yes

log-prefix="nginx_http"

Illetve a tűzfal szabály.

Filter Rules

7 X chain=input action=accept protocol=tcp dst-address-list=Erd DDNS address

dst-port=80 log=no log-prefix=""

Illetve van még két ilyen szabály a lista végén:

17 chain=input action=drop in-interface=pppoe-digi log=no

log-prefix="input_drop"

18 chain=forward action=drop in-interface=pppoe-digi log=no

log-prefix="forward_drop"

Ha csak a port forwardot és az input szabályt állítom be akkor nem érhető el a konténer viszont ha az utolsó forward drop szabályt kikapcsolom akkor igen.

Gondolom még szükség lenne valami szabályra a forward chainben, hogy működjön csak nem tudom mire.

Tudnátok segíteni? Illetve ha valamelyik már meglévő szabály nem jó/nem megfelelő akkor kérlek jelezzétek.

Köszönöm -

-

Horvi

őstag

Sziasztok,

Az alábbi egyszerű feladatra keresnék valami Mikit. Adott egy labor a cégnél(kb 20-25nm) ahol el lenne helyezve a router. Kapna egy bejövő kábelt fix IP-vel(internet elérés nélkül) és DHCPvel wifin keresztül kellene kiszolgálnia 10-20 telefont. Később akár többet is. A sávszél igény viszonylag alacsony. Gondolom ezt bármelyik soho router tudná de a megbízhatóság miatt gondoltam valami Mikrotikes megoldásra. Akár ubi is szóba jöhet bár azokat nem ismerem.

Első tippem a hapac2 vagy hapac3 lenne de ha tudnátok ajánlani mást is akkor szívesen veszem az ötleteket. A keretet egyelőre nem tudom még nincs meghatározva de nem költeném el rá az éves GDP-t

Köszi! -

Horvi

őstag

válasz

Mr Dini

#16795

üzenetére

Mr Dini

#16795

üzenetére

Köszi szépen kipróbáltam és ment a dolog. Végül az lett, hogy volt egy wg interface a site to site kapcsolatnak illetve csináltam egy külön wg interfacet a mobilos kapcsolatoknak(itt csináltam több peert).

Hát a masquerade az kellett anélkül nem látott ki a netre, viszont a piholet még nem próbáltam azt majd ma megnézem mert az a másik mikrotikes hálózat alatt van.

-

Horvi

őstag

válasz

Mr Dini

#16793

üzenetére

Mr Dini

#16793

üzenetére

Köszi szépen ott a pont. Az egyik kulcsot elírtam

Egy olyan kérdésem lenne még, hogy ugyanarra az interface-re kapcsolódhat több peer?(gondolom más port legyen)

Illetve ha a wg networkje a 10.11.11.0/24 és van egy pihole konténerem 192.168.10.30-as címmel és azt szeretném, hogy a wg-re csatlakozott kliensek ezt tudják használni DNS kiszolgálónak akkor azt, hogy tudom megoldani?

Köszi! -

Horvi

őstag

válasz

Reggie0

#16784

üzenetére

Reggie0

#16784

üzenetére

Nem adtam hozzá plus masquerade szabályt csak ami az alap konfigban van:

1 chain=srcnat action=masquerade src-address=192.168.0.0/16 out-interface=pppoe-digilog=no log-prefix=""

Akkor ha jól gondolom ide kéne felvenni egy szabályt és a src addressnek megadni a wg networkjét? A wg interface ebben a szabályban gondolom a bejövő interface lenne kimenőnek meg ugyanúgy a digit kéne megadni? -

Horvi

őstag

Sziasztok,

Ismét wireguard témában fordulnék hozzátok. A site to site megoldás jól működik, most megpróbálnék mobil klienssel csatlakozni.

Csináltam új interfacet illetve adtam hozzá peert.(nem vagyok benne biztos hogy szükséges-e új interface vagy sem):[MikroTik BP] > interface/wireguard/export hide-sensitive/interface wireguardadd comment="Phone connections" listen-port=15000 mtu=1420 name=wireguard2/interface wireguard peersadd allowed-address=10.11.11.2/32 comment="mobile" endpoint-port=15000 \interface=wireguard2 persistent-keepalive=1m[MikroTik BP] > /ip/address export hide-sensitive/ip addressadd address=192.168.10.1/24 interface=bridge1 network=192.168.10.0add address=10.11.11.1/24 interface=wireguard2 network=10.11.11.0[MikroTik BP] > /ip/firewall export hide-sensitive/ip firewall address-listadd action=accept chain=input comment="WG rule Mobile1" dst-port=15000 \protocol=udp

Illetve ezt állítottam be a telón a kliensben:[Interface]Address = 10.11.11.2/32PrivateKey = xxxDNS = 8.8.8.8[Peer]PublicKey = xxxAllowedIPs = 0.0.0.0/0Endpoint = mikrotik.mynetname.net:15000

A probléma az, hogy ugyan csatlakozik a kliens legalább is az appban azt látom de winboxban amikor nézem a peert akkor a last handshake nem mutat semmit.

Illetve a másik gond az, hogy a netet sem értem el ha kapcsolódva vagyok a wg szerverhez.Tippre hiányzik valami route vagy tűzfal szabály de egyelőre nincs ötletem.

Minden tippet szívesen fogadok.

Köszi!

-

Horvi

őstag

válasz

Marcelldzso

#16124

üzenetére

Marcelldzso

#16124

üzenetére

Hát ha rájön az ember utána már nem akkor truváj

Én következőnek azt akarom belőni, hogy telóval is tudjak csatlakozni a mikihez és akkor nem kell dockeres szerverrel bohóckodni .

Én következőnek azt akarom belőni, hogy telóval is tudjak csatlakozni a mikihez és akkor nem kell dockeres szerverrel bohóckodni . -

Horvi

őstag

válasz

Marcelldzso

#16122

üzenetére

Marcelldzso

#16122

üzenetére

Már a wireguard működésre bírásával is elégedett vagyok. Persze az ötöslottóra sem mondanék neme

-

Horvi

őstag

válasz

Marcelldzso

#16119

üzenetére

Marcelldzso

#16119

üzenetére

Szia,

Végül megoldódott a probléma. Nem a NAT szabály volt a ludas hanem maga az IPsec policy. Az egyik oldalon kikapcsoltam(ezzel lőttem le az ipsecet és így teszteltem) a másikon viszont nem. Így a másik oldal a visszafele csomagot a policy alapján az ipsec tunnelen akarta küldeni encryptálva.

Kilőttem az ellenoldalon is a policyt és most már működik. De mit össze szívtam vele. Na mindegy ebből tanul az ember.

Most már csak a firewall szabályokat nézegetem, hogy akkor végül melyik kell nekem és milyen sorrendben érdemes berakni őket. Meg az MTU-t állítgatom a wireguard interfacen, hogy hátha nyerek egy kis sebességet.

Köszi mindenkinek a segítséget!

-

Horvi

őstag

válasz

ekkold

#16113

üzenetére

ekkold

#16113

üzenetére

Köszi, még egy kérdés ehhez. A leírásban volt egy ilyen input szabály is:

/ip/firewall/filteraddaction=acceptchain=inputdst-port=13231protocol=udpsrc-address=192.168.80.1

Erre szükség van? Mert ha nem engedélyezem akkor is működik a kapcsolat(sikerült végre megpatkolni).

Arra tippelnék, hogy emiatt nem kell, a te leírásod alapján konfigoltam a routert:Az Estabilished csomagok átengedése:/ip firewall filter add chain=input connection-state=established action=accept comment="Established connections"

pzoli888 - De routerenként mindhárom allowed tartomány ott van. -

Horvi

őstag

válasz

ekkold

#16110

üzenetére

ekkold

#16110

üzenetére

A wireguardnál is számít, hogy a forward-ban ez a típusú rule a fasttrack előtt legyen mint az IPsecnél? Vagy elég ha csak az első drop előtt van?

/ip/firewall/filteraddaction=acceptchain=forwarddst-address=10.1.202.0/24src-address=10.1.101.0/24addaction=acceptchain=forwarddst-address=10.1.101.0/24src-address=10.1.202.0/24 -

Horvi

őstag

válasz

kis20i

#16106

üzenetére

kis20i

#16106

üzenetére

Köszi ezeket megnéztem. Az allowed tartományban ezek vannak:

10.10.10.0/30(WG), 192.168.10.0/24(siteA), 192.168.1.0/24(siteB).

Ha a siteA-ról a terminálból indítok egy pinget a 192.168.1.20-ra(NAS) az működik, viszont ha a pcmről(192.168.10.15) indítok pinget a CMD-ben akkor már bukta. -

Horvi

őstag

válasz

pzoli888

#16094

üzenetére

pzoli888

#16094

üzenetére

Nekem ezek vannak most az IP Routes-ban:

Flags: D - DYNAMIC; A - ACTIVE; c, s, v, y - C

Columns: DST-ADDRESS, GATEWAY, DISTANCE

# DST-ADDRESS GATEWAY DISTANCE

DAv 0.0.0.0/0 pppoe-digi 1

DAc 10.0.0.1/32 pppoe-digi 0

DAc 10.10.10.0/30 wireguard1 0

0 As 192.168.1.0/24 wireguard1 1

DAc 192.168.10.0/24 bridge1 0A 192.168.1.0/24-es hálózatot kéne elérni. Ott a GW a wireguard1. Oda inkább a távoli oldali wireguard interface IPjét kellene írni?

-

Horvi

őstag

válasz

Marcelldzso

#15878

üzenetére

Marcelldzso

#15878

üzenetére

Hasonló problémával küzdök én is. Sikerült végül megoldani?

Én is eljutottam idáig, hogy az egyik routerből traceroutal tudom pingelni a másik router LAN oldalán levő NAS-t viszont ha a saját gépemről pórbálom akkor nem megy.Lenry van valami leírás ami alapján összelőtted a dolgot?

-

-

Horvi

őstag

válasz

ekkold

#15703

üzenetére

ekkold

#15703

üzenetére

Igen ez volt a gond, hogy a feketelistára felkerült LAN cím is amiből a wireguard subnetje is jött így ez volt a gondja. Most a ping megy az egyik routerből a másikba wg-n keresztül egészen addig míg le nem lövöm a két router között az ipsec tunnelt. Utána packet rejected üzenet jön vissza

Szóval akad még itt bonyodalom.

Szóval akad még itt bonyodalom. -

Horvi

őstag

válasz

Reggie0

#15691

üzenetére

Reggie0

#15691

üzenetére

Na úgy néz ki megvan mi a gond, vagy is legalább is részben.

Van egy olyan szabály ekkold leírásában, hogy blacklistet hoz létre és a port scannereket meg a különböző behatolókat hozzáadja aztán a végén eldobja azokat a csomagokat. Úgy látszik, hogy a wireguard csomagok is felkerülnek a blacklistre és eldobja őket. Egyelőre még nem tudom miért kerülnek fel rá.

Ha kikapcsolom a "drop blacklist members" szabályt akkor egyből megy a ping.

Még próbálom kibogozni a dolgot de lassan a végére ér a nyomozás úgy érzem. -

Horvi

őstag

válasz

Reggie0

#15626

üzenetére

Reggie0

#15626

üzenetére

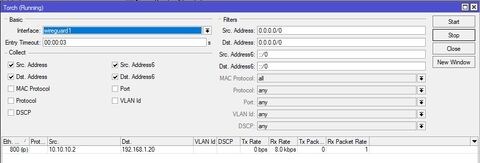

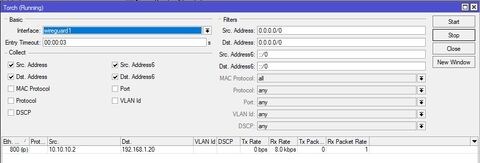

Csak most volt időm újra foglalkozni a dologgal. Ugye odáig jutottam a dologgal, hogy a torchal néztem a forgalmat és bejött a wg interfacen. A javaslatodra megnéztem a bridgen is a forgalmat és ott már nem láttam olyan csomagot ami a pinget indító IP címről származna.

Ha jól értem ezek szerint valamiért nem jó a forwarding és nem kerül át a csomag a bridge-re és onnan tovább a célba. -

Horvi

őstag

válasz

Reggie0

#15624

üzenetére

Reggie0

#15624

üzenetére

Itt most arra gondolsz, hogy a remote oldalon meg kéne nézni, hogy az ottani wg címről elérhető-e a 192.168.1.20-as cím?

Ha a pingnél a 192.168.1.20-as címet pingelem a bridge interfaceről akkor jó. Ha ugyanezt a címet pingelem a wireguard interfaceről úgy már nem működik. -

Horvi

őstag

válasz

Reggie0

#15622

üzenetére

Reggie0

#15622

üzenetére

Csak gondoltam kijavítom ha már észrevettem a dolgot, nehogy később ezen bukjak el

Most azt próbálom, hogy az itthoni mikrotik 10.10.10.2-es wg címéről pingelem a remote network 192.168.1.20-as címét és a remote mikrotiken nézem torch-al, hogy mi a helyzet a wg interfacen. Úgy tűnik, hogy a csomag átmegy:

-

Horvi

őstag

válasz

Reggie0

#15620

üzenetére

Reggie0

#15620

üzenetére

Értem köszi. Akkor a leírás alapján hozzáadott input chain szabályom nem volt jó ott valami tök random IP volt ami nem egyezett a publikus címmel. Csináltam address listet mindkét routeren és azt adtam hozzá az input chain-hez.

Sajnos egyelőre így sem jó de nyomozom tovább. Hátha megtalálom hol veszik el a csomag. -

Horvi

őstag

válasz

Reggie0

#15618

üzenetére

Reggie0

#15618

üzenetére

Az egy jó kör lesz akkor úgy érzem mivel még nem csináltam ilyet de próbálkozok majd.

Rosszul emlékszem, hogy /ip/firewall/filter add src-address= résznél meg lehetett adni dyndns címet is? Mert most próbáltam és sír miatta, hogy rendes IP-t vár.Egyelőre most úgy áll a dolog, hogy a ping hol megy hol nem:

[MikroTik] > ping 10.10.10.1 src-address=10.10.10.2

SEQ HOST SIZE TTL TIME STATUS

0 10.10.10.1 timeout

1 10.10.10.1 timeout

2 10.10.10.1 timeout

sent=3 received=0 packet-loss=100%

[MikroTik] > ping 10.10.10.1 interface=wireguard1

SEQ HOST SIZE TTL TIME STATUS

0 10.10.10.1 timeout

1 10.10.10.1 timeout

2 10.10.10.1 timeout

sent=3 received=0 packet-loss=100%

[MikroTik] > ping 10.10.10.1 src-address=192.168.10.1

SEQ HOST SIZE TTL TIME STATUS

0 10.10.10.1 56 64 5ms413us

1 10.10.10.1 56 64 5ms707us

2 10.10.10.1 56 64 8ms953us

sent=3 received=3 packet-loss=0% min-rtt=5ms413us avg-rtt=6ms691us

max-rtt=8ms953usA másik oldalról is így néz ki a ping(ping 10.10.10.2 src-address=192.168.1.1)

Szóval számomra úgy tűnik, hogy ott a wireguard interface címénél akad el a dolog. -

Horvi

őstag

válasz

Reggie0

#15607

üzenetére

Reggie0

#15607

üzenetére

Hozzáadtam ezeket mindkét oldalon de így sem jó. Elvégeztem egy kísérletet saját gépről a 192.168.10.15-s címről.

Tudtam pingelni a saját GW-t 192.168.10.1(nyílván ment )

)

Lehetett pingelni az itthoni router wireguard ipjét is a 10.10.10.2-t

Lehetett pingelni a remote router wireguard ipjét is a 10.10.10.1-t.

Viszont a remote oldali router GW címét a 192.168.1.1-et már nem.Viszont ha mikrotikből indítok pinget az nem működik mindig timeoutot dob.

-

Horvi

őstag

válasz

Reggie0

#15602

üzenetére

Reggie0

#15602

üzenetére

Elvileg ugye hozzáadtam mindkét routernél az endpointhoz a wireguard networkjét ami a 10.10.10.0/30 illetve az ellenoldali networkot amit el akarok érni.

Ez a wireguard és a peer beállítás a 192.168.10.0/24-es network oldali routeren:

[MikroTik] /interface/wireguard> print detail

Flags: X - disabled; R - running

0 R name="wireguard1" mtu=1420 listen-port=13231

private-key="xxxxxxxxx"

public-key="xxxxxxxxx"

[MikroTik] /interface/wireguard> peers/print detail

Flags: X - disabled

0 interface=wireguard1

public-key="xxxxxxxxx"

endpoint-address=xxxxxxxxx.sn.mynetname.net endpoint-port=13231

current-endpoint-address=xxx.xxx.xxx.xxx current-endpoint-port=13231

allowed-address=10.10.10.0/30,192.168.1.0/24 rx=0 tx=0 -

Horvi

őstag

-

Horvi

őstag

válasz

ekkold

#15591

üzenetére

ekkold

#15591

üzenetére

Elvileg nem kellene. A leírás alapján az input chainbe hozzáadtam a tűzfal szabályt mindkét routernél ami a másik router publikus IP címéről engedi a forgalmat ha a wireguard portjára jön.

Illetve a két hálózat közötti forgalmat engedélyező szabályt is hozzáadtam a forward chainhez. De ez már amúgy is ott volt az ipsec miatt.

Más plusz szabály nincs, a routert a te leírásod alapján konfigoltam, azok a beállítások vannak benne mindkettőben.

Az amúgy nem kavarhat be, hogy jelenleg is él az ipsec kapcsolat a két router között? -

Horvi

őstag

Sziasztok,

Wireguard beállításában tudnátok segíteni? Két miki között szeretném összelőni de valahogy nem az igazi. Ez alapján csináltam, igaz az endpointok nekem dinamikus címek, ahol a mikrotik dyndns címét használtam. Illetve az endpointokhoz mindkét routernél hozzáadtam a wireguard leendő ip tartományát 10.10.10.0/30A Mikrotik-A LAN oldali IP tartomány 192.168.10.0/24, wireguard interface címe 10.10.10.2/30.

A Mikrotik-B LAN oldali IP tartomány 192.168.1.0/24 wireguard interface címe 10.10.10.1./30

A gond az, hogy a 192.168.10.0-ás tartományból nem tudom pingelni a 192.168.1.0-ás tartományt csak a Mikrotik-A wireguard addressét a 10.10.10.1-et.

Tudnátok segíteni, hogy mi lehet a gond? Tuti valami apróságot néztem el de nem jövök rá.

Köszi -

Horvi

őstag

Érdemes lehet majd lecserélni a s2s ipsec-et wireguardra két hapac2 között?

-

Horvi

őstag

Erre esetleg valami ötlet, hogy miért olyan lassú az elérés, hogy be sem tölti a NAS felületét meg a konténerek webes felületét?

Merre lenne érdemes keresgélni mert egyelőre elakadtam a dologgal. -

Horvi

őstag

válasz

Kenderice

#11062

üzenetére

Kenderice

#11062

üzenetére

Nézd meg az /ip services részt. Ott találod a service-eket és ott tudod engedélyezni pl a webes elérést(www) a hozzá tartozó portot illetve azt is be tudod állítani, hogy milyen IP tartományról engedélyezed a belépést.

Kintről is el tudod érni a routert, belősz egy VPN-t és úgy pl.

-

Horvi

őstag

válasz

Beniii06

#11063

üzenetére

Beniii06

#11063

üzenetére

Áhh értem akkor azt egyelőre kihagyom. Csak írta a wiki ha be van kapcsolva a fasttrack akkor a csomagok kikerülik az IPsec policyt.

Viszont a távoli elérés még nem akar menni rendesen. Most ott tart a dolog, hogy félig meddig betölt 1-1 oldal de ilyen fél óra alatt, meg a weboldal egyes részei jelennek csak meg mint az 56k-s időkben

Vagy mint amikor a DNS feloldás nem megy vagy csak akadozva.

Vagy mint amikor a DNS feloldás nem megy vagy csak akadozva.Illetve még nem állítottam static route-ot de az akkor is kellene ha simán tudom pingelni az otthoni hapac2-n lógó NAS-t?

Új hozzászólás Aktív témák

- Milyen belső merevlemezt vegyek?

- Nincs kill switch az NVIDIA chipekben

- AliExpress tapasztalatok

- Battlefield 6

- Autós topik

- AMD Ryzen 9 / 7 / 5 9***(X) "Zen 5" (AM5)

- Vezetékes FEJhallgatók

- Abarth, Alfa Romeo, Fiat, Lancia topik

- Lexus, Toyota topik

- gban: Ingyen kellene, de tegnapra

- További aktív témák...

- Garanciális Gamer Számítógép, PC (GTX 1070 8GB, I7-7700, 16GB RAM, SDD) Beszámítás Posta ok (32)

- iPhone 11 128GB fekete, gyárilag független, újszerű karcmentes állapot, 87% akku, legjobb ár!

- iPhone 12 128GB FEHÉR, gyárilag független, újszerű karcmentes állapot, 94% akku, doboz, legjobb ár!

- iPhone 12 128GB fekete, gyárilag független, karcmentes kijelző szép állapot, 86% akku, legjobb ár!

- Félkonfig Asus z690, i7-12700k, 4x8gb 4400mhz, 1tb Ssd,

- Eladó karcmentes Huawei Nova 8i 6/128GB / 12 hó jótállással

- 24 hónapos PlayStation Plus Premium előfizetés a legolcsóbban, egyenesen a PlayStation-től!

- HIBÁTLAN iPhone 15 Pro Max 256GB Black Titanium -1 ÉV GARANCIA - Kártyafüggetlen, MS3004

- Telefon felvásárlás!! iPhone 12 Mini/iPhone 12/iPhone 12 Pro/iPhone 12 Pro Max

- ÚJ Lenovo ThinkPad X13 Gen 5 - 13.3" WUXGA IPS - Ultra 5 135U - 16GB - 512GB - Win11 - 2,5 év gari

Állásajánlatok

Cég: FOTC

Város: Budapest