Hirdetés

- Karácsonyi telefonajánló 2025

- Samsung Galaxy S24 Ultra - ha működik, ne változtass!

- Samsung Galaxy Watch5 Pro - kerek, de nem tekerek

- Android 16-ra nyitott az egyik legmenőbb csukható

- Milyen hagyományos (nem okos-) telefont vegyek?

- Netfone

- Milyen okostelefont vegyek?

- Google Pixel topik

- Motorola Edge 50 Neo - az egyensúly gyengesége

- Xiaomi 15T - reakció nélkül nincs egyensúly

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

yodee_

őstag

válasz

Reggie0

#13300

üzenetére

Reggie0

#13300

üzenetére

Közben jött egy újabb ötlet. Adott 3 darab hAP ac2.

- 1: fő Router, VPN szerverrel

- 2: másodlagos Router, VPN L2TP+IPsec kliens a fő Routerre.

- 3: harmadlagos Router, VPN L2TP+IPsec kliens a fő Routerre.Mindegyik Router szépen látja a többit és vissza. A rá csatlakozott eszközök szintúgy. Viszont, most jön a csavar. Amennyiben a telefonommal becsatlakozok a fő Routerre akkor csak azt érem el. Sem a másodlagos sem a harmadlagos Routert, sem a rájuk csatlakoztatott eszközöket. Ez miért lehet? Beállítás gond, vagy a telefonon nem lehet ezt megoldani?

Köszönöm

-

ncc1701

veterán

-

Statikus

senior tag

válasz

Reggie0

#13255

üzenetére

Reggie0

#13255

üzenetére

MikroTik Routers and Wireless - Products: Chateau 5G

+ egy switch Ha már lúd...

Ha már lúd... -

mcll

senior tag

válasz

Reggie0

#13238

üzenetére

Reggie0

#13238

üzenetére

Úgy látom nem jött vissza szerencsére, a /tmp-ben semmi, a Mikrotik router logjában is csak befele próbálkozás van (ami megszokott) mint ilyenek:

10:26:08 firewall,info SSH! forward: in:pppoe-out-DIGI out:bridge1, proto TCP (SYN), 109.104.151.109:48028->192.168.1.250:22, NAT 109.104.151.109:48028->(78.131.19.90:22->192.168.1.25

0:22), len 60

10:26:30 firewall,info SSH! forward: in:pppoe-out-DIGI out:bridge1, proto TCP (SYN), 109.104.151.109:43256->192.168.1.250:22, NAT 109.104.151.109:43256->(78.131.19.90:22->192.168.1.25

0:22), len 60

10:26:53 firewall,info SSH! forward: in:pppoe-out-DIGI out:bridge1, proto TCP (SYN), 109.104.151.109:38546->192.168.1.250:22, NAT 109.104.151.109:38546->(78.131.19.90:22->192.168.1.25

0:22), len 60

Kifele a tegnap esti javítás óta semmi (illetve csak az amikor én kezdeményeztem ssh-t egy másik külső szerverre, de az ok).De ezeket a fail2ban szépen blokkolja 2 hibás próbálkozás után, gyűlnek is a bannolt IP-k rendesen:

Status for the jail: sshd

|- Filter

| |- Currently failed: 0

| |- Total failed: 9

| `- File list: /var/log/auth.log

`- Actions

|- Currently banned: 30

|- Total banned: 30

`- Banned IP list: 113.161.57.148 116.98.161.19 116.98.167.174 171.240.195.126 172.93.129.188 194.165.16.58 203.159.80.114 221.131.165.23 221.131.165.86 221.181.185.140 221.181.185.143 221.181.185.151 221.181.185.19 221.181.185.198 221.181.185.220 221.181.185.223 221.181.185.237 222.187.232.205 222.187.232.213 222.187.239.31 222.90.28.99 36.71.233.203 45.141.84.10 81.161.63.100 81.161.63.103 81.161.63.253 89.3.71.43 221.181.185.135 115.221.13.230 109.104.151.109 -

mcll

senior tag

válasz

Reggie0

#13236

üzenetére

Reggie0

#13236

üzenetére

Nahh aszt hiszem megvan... Kis idő után ez lett a tmp-ben:

root@mcllserver-i3:/tmp# ll

összesen 36K

drwxrwxrwt 9 root root 4,0K márc 12 19:54 ./

drwxr-xr-x 25 root root 4,0K márc 12 15:49 ../

drwxrwxrwt 2 root root 4,0K jan 23 20:41 .font-unix/

drwxrwxrwt 2 root root 4,0K jan 23 20:41 .ICE-unix/

drwx------ 2 root root 4,0K febr 25 09:41 .oscam1/

drwxrwxrwt 2 root root 4,0K jan 23 20:41 .Test-unix/

drwxrwxrwt 2 root root 4,0K jan 23 20:41 .X11-unix/

drwxrwxr-x 3 aaa aaa 4,0K márc 12 02:27 .X25-unix/

drwxrwxrwt 2 root root 4,0K jan 23 20:41 .XIM-unix/A top-ban is látható volt egy TSM alkalmazás "aaa" userrel. És akkor jöttem rá hogy ezt a usert pár nappal ezelőtt hoztam létre, ráadásul samba user is lett csinálva, csak én marha elfelejtettem a teszt után leszedni. Mivel a pass is aaa volt, így nem volt könnyű ezzel bejönni.

Persze kissé agresszív volt ez az alkalmazás, ps ezt mutatta:root@mcllserver-i3:/tmp# ps aux | grep tsm

aaa 30442 0.0 0.0 13304 944 ? S 19:51 0:00 timeout 3h ./tsm -t 515 -f 1 -s 12 -S 10 -p 0 -d 1 p ip

aaa 30443 0.0 0.0 14448 3028 ? S 19:51 0:00 /bin/bash ./tsm -t 515 -f 1 -s 12 -S 10 -p 0 -d 1 p ip

aaa 30448 7.9 0.4 6306356 34260 ? Sl 19:51 0:12 /tmp/.X25-unix/.rsync/c/lib/64/tsm --library-path /tmp/.X25-unix/.rsync/c/lib/64/ /usr/sbin/httpd rsync/c/tsm64 -t 515 -f 1 -s 12 -S 10 -p 0 -d 1 p ipAztán a pkill -KILL -u aaa parancsal kilőttem, gyorsan töröltem a usert, meg a /tmp tartalmát. Azóta nem jött vissza szerencsére, tiszta a Mikrotik logja, csak egy próbálkozás volt befelé:

20:03:03 firewall,info SSH! forward: in:pppoe-out-DIGI out:bridge1, proto TCP (SYN), 104.128.228.18

, NAT 104.128.228.187:59961->(78.131.19.90:22->192.168.1.250:22), len 44Remélem így is marad!

Köszönöm a segítséget. -

Reggie0

félisten

válasz

Reggie0

#13223

üzenetére

Reggie0

#13223

üzenetére

Esetleg indonesia4-et is kiprobalhatod, ott nagyobb a dfs mentes tartomany:

[admin@MikroTikCCR] /interface wireless info> country-info indonesia4

ranges: 2402-2472/b,g,gn20,gn40(20dBm)

5170-5320/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)

5735-5815/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm) -

ekkold

Topikgazda

válasz

Reggie0

#13205

üzenetére

Reggie0

#13205

üzenetére

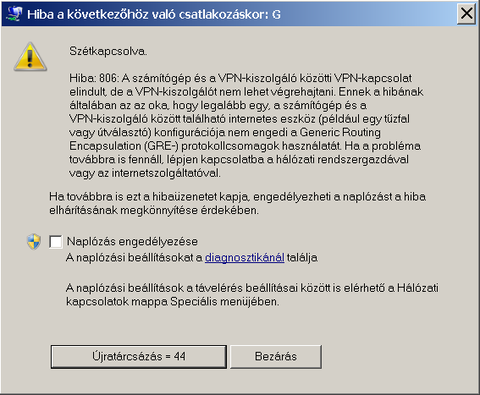

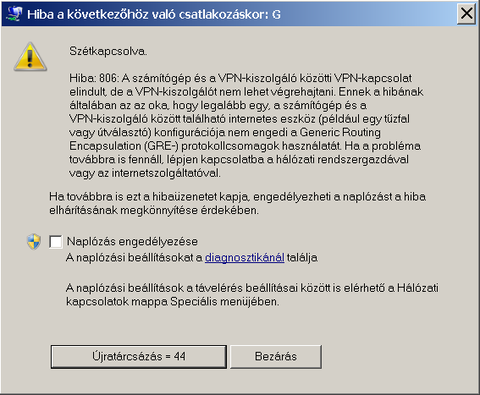

Hát nekem a mikrotiken azóta sem megy. A TCP protokoll úgy néz ki átmegy, de a GRE valószínűleg nem. Pedig ha szűri a szolgáltató a 1723-as potot akkor jól jöhet(-,ne ha működne).

Utoljára ezzel próbálkoztam:

Kliens oldali mikrotik:/ip firewall natadd action=dst-nat chain=dstnat dst-address=szerverIP dst-port=1723 protocol=tcp to-addresses=szerverIP to-ports=51723

Szerver oldali mikrotik:/ip firewall natadd action=redirect chain=dstnat dst-port=51723 in-interface=ether1 protocol=tcp to-ports=1723

A TCP kapcsolat összeáll, és utána nem történik semmi. -

-

-

Beniii06

addikt

válasz

Reggie0

#13199

üzenetére

Reggie0

#13199

üzenetére

Nem az erő a lényeg, hanem látszik és kész. Csak az nem veszi észre, aki nem akarja.

Laptopnál is márkánként eltérő mit engednek meg garancián belül, pl. ha van direkt szerviznyílás az alján hdd/ssd vagy ramhoz és azon keresztül cseréled/bővíted az még belefér egyes márkáknál, másiknál már az sem, főleg amelyiknek egyben van az alja és nincs nyílás sem rajta.

-

ekkold

Topikgazda

válasz

Reggie0

#13122

üzenetére

Reggie0

#13122

üzenetére

Kipróbáltam így:

/ip firewall natadd action=dst-nat chain=dstnat dst-address=szerverIP dst-port=1723 protocol=tcp to-addresses=szerverIP to-ports=51723

Az eredmény pedig: A logban annyi látszik hogy a TCP kapcsolat összeállt, aztán semmi....

A logban annyi látszik hogy a TCP kapcsolat összeállt, aztán semmi....Tehát a GRE protokoll nem megy át... erre valami ötlet?

(próbáltam a GRE protokollra is egy dst-nat szabályt felvenni ugyanúgy mint fent, csak IP-vel, portok nélkül - semmi változás) -

Beniii06

addikt

válasz

Reggie0

#13155

üzenetére

Reggie0

#13155

üzenetére

"amugy is mar csak 100.x.x.x-es cimeket szokas osztogatni, "

Kivéve telefonálsz egyet az ügyfélszolgálatra és rögtön kapsz publikus ip-t. Egyébként nehéz kívülről elérni a belső hálózatodat, akkor már nem mindegy, persze igénye válogatja, de ha már fizetsz egy szolgáltatásért, miért is elégednél meg kevesebbel?

-

Lenry

félisten

válasz

Reggie0

#13118

üzenetére

Reggie0

#13118

üzenetére

tud egy interfészen is, én is csináltam már ilyet egy hap ac lite-al. annyi hátulütője mindenképp van, hogy lefelezi az antenna sávszélességét

/interface wirelessset [ find default-name=wlan2 ] antenna-gain=0 band=5ghz-a/n/ac channel-width=20/40/80mhz-eeCe country=no_country_set disabled=no frequency=5660 \frequency-mode=manual-txpower mode=ap-bridge ssid=ssid5G station-roaming=enabled/interface wireless security-profilesset [ find default=yes ] supplicant-identity=MikroTikadd authentication-types=wpa2-psk eap-methods="" name=wlan1-repeater supplicant-identity=MikroTik wpa2-pre-shared-key=passw0rdadd authentication-types=wpa-psk,wpa2-psk eap-methods="" management-protection=allowed name=nopass supplicant-identity=""/interface wirelessset [ find default-name=wlan1 ] antenna-gain=0 country=no_country_set disabled=no frequency=2432 frequency-mode=manual-txpower mode=ap-bridge \security-profile=wlan1-repeater ssid=azSSIDAmireCsatlakozikAMikrotik station-roaming=enabled wds-default-bridge=bridge1 wds-mode=static wps-mode=disabledadd disabled=no keepalive-frames=disabled mac-address=02:00:00:AA:00:01 master-interface=wlan1 multicast-buffering=disabled name=wlan3 \security-profile=nopass ssid=MikrotikSSIDje station-roaming=enabled wds-cost-range=0 wds-default-cost=0 wps-mode=disabled/interface wireless wdsadd disabled=no master-interface=wlan1 name=wds1 wds-address=10:FE:ED:63:14:FE -

ekkold

Topikgazda

válasz

Reggie0

#13101

üzenetére

Reggie0

#13101

üzenetére

Próbáltam mikrotiken sokféle megoldást, a PPTP port forwardolására. A legtöbb amit elértem az volt, hogy a logban látszott, hogy a TCP kapcsolat összeállt, és utána nem történt semmi.

A szerver oldalon:/ip firewall nataction=redirect chain=dstnat dst-port=51723 in-interface=ether1 protocol=tcp to-ports=1723A kliens oldalon scr-nat al próbálkoztam:

/ip firewall natadd action=src-nat chain=srcnat dst-address=szerverIPje dst-port=1723 protocol=tcp to-addresses=szerverIPje to-ports=51723Fogalmam sincs mit rontok el. A szerver oldalon, ha átírom hogy a webfelületre vonatkozzon a redirect, akkor a webfelület elérhető a módosított porton is, tehát a szerver oldal valószínűleg jó így, és talán a kliens oldalon kellene valamit másképp csinálni. De persze, lehet hogy benézek valamit...de mit? A kliens oldalon próbálkoztam DST-NAT-al is, úgy hogy egy saját lokális IP címén fogadja a 1723-as portot, de úgy sem sikerült működésre bírni.Talán a GRE protokollt is valahogyan továbbítani kellene? Hogyan?

Ha valakinek van még ötlete, azt kíváncsian várom!

-

ekkold

Topikgazda

válasz

Reggie0

#13084

üzenetére

Reggie0

#13084

üzenetére

Amikor utoljára próbáltam az SSTP-t (mikrotik-mikrotik között), akkor drasztikusan lassúbb volt, mint a PPTP, és az L2TP-nél is lényegesen lassúbb volt. De majd valamikor kipróbálom újból.

A PPTP esetében leginkább az hiányzik, hogy nem lehet a portot tetszés szerint átállítani, pedig az fokozná a biztonságát. Sokkal nehezebb úgy feltörni bármit is, hogy mondjuk a 32673-as porton van, és nem tudni milyen szolgáltatás van mögötte. A napokban kísérleteztem: megpróbáltam más külső portra natolni a PPTP-t, szerver és kliens oldalon is, de egyelőre nem sikerült ilyen módon működésre bírni. -

Statikus

senior tag

válasz

Reggie0

#13067

üzenetére

Reggie0

#13067

üzenetére

Köszi.

A sok hasznos infó alapján ezt gondoltam:

MikroTik Routers and Wireless - Products: RB4011iGS+RM

10 portos erős routerMikroTik Routers and Wireless - Products: wAP ac LTE6 kit

Wifi AP + LTE+ valamilyen nem menedzselhető 8-10 portos butaswitch - Mikrotiknél nem találtam ilyet.

Kérdés: többször elhangzott az USB-s LTE. Hova dugom be? Ezeken a routereken nincs USB.

-

Statikus

senior tag

válasz

Reggie0

#13061

üzenetére

Reggie0

#13061

üzenetére

Köszönöm. Én is keresek, böngészek, de nem találtam még tökéletes megoldást.

A 20 kevés lesz, ez egészen biztos.Tehát kellene egy LTE-s router, egy switch és egy wifi 2,4/5 AP, vagy bármi más, ami ezek kombinációja.

Pld. egy ilyen? MikroTik Routers and Wireless - Products: RB4011iGS+5HacQ2HnD-IN

Milyen lenne szerinted ez a router?Mellé valamilyen LTE és egy másik 10 portos switch. Lesznek olyan eszközök, amiket ki lehet rakni egy külső "gyengébb" switchre (pld. nyomtatók, tévék, 8 eszköz).

LTE-t tudnál javasolni ehhez a routerhez?

-

Statikus

senior tag

válasz

Reggie0

#13056

üzenetére

Reggie0

#13056

üzenetére

Van jobb javaslatod? A felsorolt eszközök nem fognak folyamatos, egyidejű hálózati forgalmat generálni, nem dolgozunk több száz gigás fileokkal, nem 8K videókat szerkesztünk. Lesz forgalom, de nem azt kell elképzelni, hogy óránként több gigát küld/fogad minden végpont. Ha csak 2,5giga van procin keresztül, az 2,5 gép gigabit kiszolgálását jelenti. Ritkán lenne ekkora igény.

-

ekkold

Topikgazda

válasz

Reggie0

#13013

üzenetére

Reggie0

#13013

üzenetére

Úgy ok., csak sajnos a windowsokba épített kliensben sem állítható át a standard port. A szerver oldalt még meg tudnám oldani pl úgy hogy a NAS-on bekapcsolom a PPTP-t, és ezt a mikrotik forwardolná másik portra. De ehhez kapcsolódni (azaz a kliens oldalt beállítani) már nem lenne egyszerű, sem windows/linux, sem mikrotik kliens esetében. Igazából nem is értem miért nem állítható ez a port már alapból is.

-

betyarr

veterán

válasz

Reggie0

#13005

üzenetére

Reggie0

#13005

üzenetére

és Horvi: ööö,lehet nem jól értem,de ez lenne a gebasz az esetemben?

Korlátozzuk a router elérését a LAN IP tartományára, kapcsoljuk ki azokat a szolgáltatásokat, amiket egyelõre nem használunk (api, ftp, telnet, ssh, stb...) csak a www és a winbox maradjon. A saját routeremen a www elérés portját lecserétem az eredei 80-as portról a 8000-es portra.

-

betyarr

veterán

válasz

Reggie0

#12970

üzenetére

Reggie0

#12970

üzenetére

valszeg ez lesz,keresek rá valami scriptet.

vicces amúgy,hogy szénné lehet konfigolni a routert,de egy ilyenre nem gondolnak.igaz a power usereknek ilyen "felesleges" opcióra nincs szükségük

meg legalább egy power led kikapcsolási lehetőség is lehetne,mert fényárban úszik a szoba éjszaka bár ezt egy kis szigszalaggal meg lehet oldani.

bár ezt egy kis szigszalaggal meg lehet oldani. -

betyarr

veterán

válasz

Reggie0

#12968

üzenetére

Reggie0

#12968

üzenetére

kettő mac cím van (a két gépé),de egyet sem biztos,hogy meg tudok jegyezni,mivel nem rendszeresen használom.meg kényelmesebb lenne nem bepötyörészni mindig.legalább az jó lenne,ha egy lenyíló menüből ki lehetne választani,neadjisten lehetne még kommentelni is a mac címet,ami meg is jelenne.

-

f8enter

aktív tag

válasz

Reggie0

#12882

üzenetére

Reggie0

#12882

üzenetére

Queue: csak be vannak készítve, hogy ha kell, lehessen korlátozni (1Gb az upling a cAP ck-khez)

A 'Bridged VLAN' passzol, az én konfigom is ilyen, csak nagyban:

/interface vlanadd interface=ether1 name=ether1_v10 vlan-id=10add interface=ether2 name=ether2_v10 vlan-id=10/interface bridgeadd name=bridge1/interface bridge portadd bridge=bridge1 interface=ether1_v10add bridge=bridge1 interface=ether2_v10Kikapcsoltam az RSTP-t (valamiért nincs jó érzésem ezzel), s nem értettem azt a részt, hogy mire jó a 'VLAN filtering' és az '/interface bridge vlan add bridge=bridge1 tagged=ether1,ether2 vlan-ids=10'

Ez miben más, mint ami nekem van?

-

f8enter

aktív tag

válasz

Reggie0

#12879

üzenetére

Reggie0

#12879

üzenetére

Logban semmi gyanús (konkrétan kb semmi nem történik amikor valami "kihagy")

Mit kapcsoljak ki próbaként? Ezt nem értettem.

Beraktam egy configot az első hsz-be, ott látod, ha saját szemednek hiszel, hogy mi a config.

1100AHx4 a router. kb. 20 bridge, vlan interfacek. CapsMan pakolja a klienseket a VLAN-okba az access-list szerint MAC alapján. Kicsit bonyolult lehet elsőre, de így tudtam megoldani 1 SSID-vel. -

f8enter

aktív tag

válasz

Reggie0

#12876

üzenetére

Reggie0

#12876

üzenetére

Fix csatornák (rögzített MHz, Ceee), nincs megengedve semmi automatizmus (talán a configból látszik is, bár simán benézhetek valamit).

DHCP lease 30 nap, és a szakadásoknál a logban nincs semmi (wifi újrared, dhcp, semmi).A központi router csak routerként működik, és CapsMannal van rárakva 5db cAP ac.

RSTP van beállítva a bridgeken. Hogy tudom megnézni, hogy "nem tolja le hurok miatt valamelyik portot"?

-

E.Kaufmann

veterán

válasz

Reggie0

#12836

üzenetére

Reggie0

#12836

üzenetére

Nem tud, de azért csak le lehet rugdosni a klienseket központilag és ha mázli van, akkor fel tudnak csatlakozni kis idő múlva egy erős jelű AP-ra. Még ha nincs is ilyen RSSI trükk, akkor is át tud egy idő után vánszorogni egyik AP-ról a másikra a kliens, ha már az egyiket nem éri el, a másik meg már a közelben van. Két tiplink 841n-el játszottam ilyet.

-

Core2duo6600

veterán

válasz

Reggie0

#12819

üzenetére

Reggie0

#12819

üzenetére

[admin@MikroTik] /ip firewall nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; LAN

chain=srcnat action=masquerade src-address=192.168.1.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

1 ;;; Wifi

chain=srcnat action=masquerade src-address=192.168.2.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

2 ;;; SSTP

chain=srcnat action=masquerade src-address=10.10.2.0/24 out-interface=Digi-PPPOE log=no log-prefix=""Route :

[admin@MikroTik] /ip route> print

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 ADS 0.0.0.0/0 Digi-PPPOE 0

1 ADC 10.0.0.1/32 91.83.35.139 Digi-PPPOE 0

2 ADC 10.10.2.10/32 10.10.2.254 <sstp-SSTP_Client> 0

3 ADC 192.168.1.0/24 192.168.1.254 bridge-LAN 0

4 ADC 192.168.2.0/24 192.168.2.254 bridge-Wifi 0 -

Core2duo6600

veterán

válasz

Reggie0

#12815

üzenetére

Reggie0

#12815

üzenetére

Ha így állítom be, akkor megszűnik működni a net elérésem vpn esetében.

Aminek előnye, hogy kikerülöm a céges tűzfalat.Tehát a kérdés továbbra is, hogy miként lehet megoldani, hogy menjen a vpn en keresztül a net és elérjem az eszközöket is.

Ami teljesül a HAP AC2 kivételével.Az asztali gép nincs bekapcsolva, így azt nem tudom, hogy elérném -e, de mivel én használom egyedül, így jelentősége sincsen.

#12811 E.Kaufmann

Ha majd otthon leszek, akkor elleözöm ezt a default gw beállítást a HAP ac 2 esen.

Új hozzászólás Aktív témák

- Mibe tegyem a megtakarításaimat?

- Karácsonyi telefonajánló 2025

- Kezdő fotósok digitális fényképei

- Azonnali alaplapos kérdések órája

- Formula-1

- Samsung Galaxy S24 Ultra - ha működik, ne változtass!

- LEGO klub

- OTP Bank topic

- Samsung Galaxy Watch5 Pro - kerek, de nem tekerek

- Kompakt vízhűtés

- További aktív témák...

- ASUS ROG STRIX RTX 4070 Ti SUPER OC Edition 16G (kishibás) videokártya garanciával

- OHH! HP EliteBook 850 G8 Fémházas Tartós Laptop 15,6" -65% i7-1185G7 16/512 Iris Xe FHD

- SZÉP! HP EliteBook 850 G8 Fémházas Tartós Laptop 15,6" -65% i7-1185G7 32/512 Iris Xe FHD

- Corsair Vengeance 64GB (2x32GB) DDR5 6000MT/s CL40 XMP black kit - ÚJ, bontatlan, garis - ELADÓ!

- Garanciával, Számlával! Logitech G29 Driving Force Racing Wheel

- HIBÁTLAN iPhone 13 mini 256GB Pink -1 ÉV GARANCIA - Kártyafüggetlen, MS3408

- ÚJ Microsoft Surface Laptop 7 13.8" 2K - 120Hz Érintő - Snapdragon X Elite - 16GB - 512GB-2 év gari

- LG 77C4 - 77" OLED evo - 4K 144Hz - 0.1ms - NVIDIA G-Sync - FreeSync - HDMI 2.1 - 1000 Nits

- Bomba ár! Dell Latitude 5410 - i5-10GEN I 8GB I 256SSD I HDMI I 14" FHD I Cam I W11 I Garancia!

- Apple iPhone 16 Pro Max Desert Titanium 256 GB Használt, megkímélt 93% akku 2026. 02. 27-ig

Állásajánlatok

Cég: BroadBit Hungary Kft.

Város: Budakeszi

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Ha már lúd...

Ha már lúd...

bár ezt egy kis szigszalaggal meg lehet oldani.

bár ezt egy kis szigszalaggal meg lehet oldani.

ekkold

ekkold