- Apple iPhone 16 Pro - rutinvizsga

- Milyen okostelefont vegyek?

- Samsung Galaxy A55 - új év, régi stratégia

- Apple iPhone 17 - alap

- Kijelző került a kamerasávra a Xiaomi 17 Pro és 17 Pro Max hátulján

- Honor 400 Pro - Gép a képben

- Youtube Android alkalmazás alternatívák reklámszűréssel / videók letöltése

- Hetekig bírják töltő nélkül a Huawei sportórái

- Huawei Watch GT 6 és GT 6 Pro duplateszt

- Apple iPhone Air - almacsutka

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

Reggie0

félisten

válasz

Zwodkassy

#16480

üzenetére

Zwodkassy

#16480

üzenetére

Nem a te scripted, hanem amit letolt http-vel az egy mikrotik script es azt futtatja le. Te most vakon abban bizol, hogy tenyleg csak firewall address list lesz. Raadasul mindezt titkositatlan csatornan keresztul, ugyhogy meg egy man in the middle tamadas is rohogve kivitelezheto.

-

bacus

őstag

válasz

Zwodkassy

#16387

üzenetére

Zwodkassy

#16387

üzenetére

Gondolom mindenki elfogadja, hogy először a többség által igényelt és várt funkciók kerülnek bele a rendszerbe, azt érdemes fejleszteni.

Azért én valamikor a 3.3-as mikrotikkel kezdtem, látom hogy van némi fejlődés.

Igaz, mire pl belekerült az openvpn udp támogatása, addigra az openvpn -t 1000-d annyian akarják használni.., de belekerült.

Igaz, mire pl belekerült az openvpn udp támogatása, addigra az openvpn -t 1000-d annyian akarják használni.., de belekerült. -

-

ekkold

Topikgazda

válasz

Zwodkassy

#15773

üzenetére

Zwodkassy

#15773

üzenetére

Az lehet, de nekem gyakorlati tapasztalat alapján jött ez. Azokat a portokat , amelyeket szeretnek hackelni, felvettem tűzfal szabályba, ami küldi feketelistása a forráscímet. Ez eddig elég hatékony megoldásnak bizonyult. Természetesen port szkennelésre is van felvéve szabály, de ennek nagyon ritkán van dolga. Az 1024 alatti portoknak általában adott funkciója van, ezért ezek esetleg "kívánatosabbak" egy hacker számára.

Gondolj bele, mondjuk nyitva van a 38417-es portom - na és mire mész vele? Ha én tudom , hogy FTP van mögötte, vagy éppen webszerver, akkor tudom használni, de más csak próbálgatni tudja, hogy mi lehet az... viszont 3 próbálkozás után megy feketelistára az IP ... -

válasz

Zwodkassy

#15344

üzenetére

Zwodkassy

#15344

üzenetére

Átviszed a domain kezelést CloudFlare-re (az első ingyenes), és beállítod a fődomainre a CNAME-t. Lesz egy kis ikon, hogy ez nem szabványos, ezért automatán bekapcsol a CNAME Flattening [link] funkció rá (ez is ingyenes).

@E.Kaufmann: a testing új kiadás, nem az rc7.

@Lenry: Fura, mert a capsman szerintem semmilyen szinten nem tesz hozzá a roaminghoz. Például nekem is enélkül van megoldva az egyik, most tettem fel a harmadik AP-t a hálózatra. Nem is lehet capsmanom, mert annak feltétele az ethernet backhaul, azt meg még nem oldottam itt meg, nem volt égető.

-

-

DeniL

tag

válasz

Zwodkassy

#15268

üzenetére

Zwodkassy

#15268

üzenetére

Köszi a tanácsokat és neked is @jerry311.

Nem vagyok egy nagy guru, de nekem amit tud a capsman elég.

Tetszik az is, ha frissítem a managert, frissülnek a kliens ap-k is.

Nem szeretném ezt a funkciót elveszíteni, de sajnos írtó szar a netsebességem 2,4 és 5G alatt is.Nem tudok kicsavarni többet 250-280mbit/s-nél sem (Hap ac3, hap ac2).

Ezért is várom már hap ac3-ra legalább a wave2-t. -

-

bacus

őstag

válasz

Zwodkassy

#15183

üzenetére

Zwodkassy

#15183

üzenetére

Szerintem nincs benne csipogó, nem a switch adja azt a hangot. Ők onnan hallják egy dolog, de szerintem vagy szünetmentes vagy kamera rendszer vagy ...

Ez az én lustaságom is, mert mikor felprogramoztam az egészet (dual wan, capsman, 2 switch 10 db AP), akkor fel se mentem az emeletre a fenti részt megnézni

3. emelet, nincs lift

3. emelet, nincs lift  , a switch ment a szekrénybe, műszaki iskola, gondoltam nem jelenthet problémát.. 4 db AP a termekbe, irodába.

, a switch ment a szekrénybe, műszaki iskola, gondoltam nem jelenthet problémát.. 4 db AP a termekbe, irodába.Gondolom zeneiskolánál pontosan tudnák mi csipog

, viszont még a csavarhúzót is nekem kellett volna vinnem.

, viszont még a csavarhúzót is nekem kellett volna vinnem.

-

bacus

őstag

válasz

Zwodkassy

#15084

üzenetére

Zwodkassy

#15084

üzenetére

Ha nem futsz bele az éppen aktuális RC marhaságába, akkor stabil. Pl. a bridge-n lekapcsolva a proxy arp-t, most teljesen stabilnak tűnik. Persze a digi-n itthon nem veszem észre, hogy többet tud, mint a 3011 ami volt. (de ez a digi hibája is)

De várom azért én is az első stable verziót.

-

starchild

tag

válasz

Zwodkassy

#15090

üzenetére

Zwodkassy

#15090

üzenetére

5009 karcsú tényleges 10G terheléshez az 1db 10G sfp portjával és a 10G belső interface-szel, szvsz nem is arra szánták. Ez látszik a port kiosztásból is (1 2.5, 7 1 G). Viszont ideális terheléselosztásra, ha vki nem 1 porton akarja kihajtani a maxot belőle. Proci, ram megvan hozzá, és szépen skálázhatóak a rezes 2.5 és a Gigás portok. 5G simán kihajtható belőle, ésszerű port konfiggal.

Mondjuk, amit reklámoznak a 4 db/1U rack, azt nem értem, hol lehetne kihasználni céges környezetben, de biztos van benne logika. -

Reggie0

félisten

válasz

Zwodkassy

#15030

üzenetére

Zwodkassy

#15030

üzenetére

Hat, akkor nem kell az a ket szabaly. En ugy ertettem, hogy ether1-ether22-es portokon lognak a helyi eszkozok, amelyek ellatnak a 20-as es 30-as vlanban, de a 20-as es a 30-as vlan nem lehet osszekotve egymassal, mert az ket tavoli hely.

Ha a 20-as es 30-as vlan osszekotheto, akkor az egyik site-on at kene szamozni, hogy egyezzen, vagy megszuntetni az egesz vlanozast.Sajnos a mac learning tabla a switch ic-ben kozos, igy a port isolationnal nem lehet trukkozni, pedig ugy meg lehetne oldani switch ic-n belul, ha 2x 1-1 portot visszahurkolsz.

-

Alteran-IT

őstag

válasz

Zwodkassy

#15026

üzenetére

Zwodkassy

#15026

üzenetére

Nem azért mondtam, hogy esetleg megsértselek vagy ilyesmi, csak sajnos ez így akkor is hülyeség, ugye fentebb taglaltam, hogy miért.

Ugye meg lehet oldani azzal a konfigurációval amit Reggie0 is írt, mondjuk én lehet módosítanék rajta, de nem az a lényeg, hanem hogy konkrétan nem erre találták ki a VLAN-t, másrészt további problémák fognak felmerülni.

Ugye nem mondtad a hozzászólásomra, hogy nem úgy van ahogy nekem lejött az egész és leírtam, ezért ugye az lesz a probléma, hogy ha te összefűzöl két "ugyan olyan" hálózatot (két ugyan olyan IP hálózatot), akkor még ha 1-1 hálózatban dinamikus fix IP címek is vannak, a harmadik hálózatban, ahol te össze akarod fűzni őket, ott kérdés hogy melyik kliens honnan kapja majd az IP címet, meg ugye melyik átjáró fele megy a forgalom és ha csak simán fűzöd össze, akkor már csak az átjárók IP címe kapcsán is ütközés lesz és a többi problémáról nem is beszélek.

Vagy eleve a két hálózatot össze kellene vonni egy hálózattá, ha már úgy is össze lesznek kötve a 3. épületben lévő switch-en keresztül, vagy meg kellene változtatni legalább az egyiken lévő IP tartományt, főleg ha mindkét telephely külön internethozzáféréssel rendelkezik és akkor a 3. telephelyen routing-al meg lehetne oldani a dolgot, ott lenne egy 3. hálózat, a 3 hálózatot meg összeroute-olod, azt mindegyik elér mindent, viszont ha a 3. telephelyen nem lesz internet hozzáférés, akkor ugye el kell dönteni, hogy onnan hova megy a netforgalom, vagyis a 2 telephely közül melyiken megy majd ki.

Tehát nem az a konkrét baj, legalább is szerintem, hogy megoldható-e ez MikroTik alatt, mert megoldható, a gond inkább az, hogy további problémák lennének, amiket megint meg kell oldani, ezért érdemes lenne valahogy az egészet átszervezni, legalább is szerintem, bár ez a tényleges helyzettől van, mert ugye most sem erősítetted meg, de éppen le sem tagadtad, hogy úgy van-e ahogy én gondolom a hálózatot az általad leírtak alapján, viszont ha úgy van, akkor ez így eléggé problémás, legalább is szerintem.

Persze ugye felvázoltam, hogy össze kellene vonni a 3 telephelyet 1 hálózattá a 3. helyen keresztül ha már van kapcsolat, na de ugye csak annyit tudok, hogy van egy kapcsolat mire van VLAN létrehozva, na de hogy az most stabil kábeles kapcsolat-e vagy mondjuk mikrós stb... azokat megint nem tudom, így ez is csak egy ötlet, ami nem biztos hogy hálózat stabilitás, illetve redundancia szempontjából megfelelő, ezért esetleg maradna a routing és a 3. helyen is külön netkapcsolat, vagy valami hasonló, hogy el is érje egymást az összes eszköz, de mondjuk szakadás esetén mindenhol maradjon internet és így tovább.

Na de lényeg, hogy csak leírtam mi a probléma, meg alapjában véve mire van a VLAN, meg ugye meg lehet azt csinálni amit kérdeztél, csak a fent leírt tények alapján ha úgy van ahogy én elgondoltam a leírásod alapján, kérdés hogy érdemes-e ezt így megcsinálni. -

Reggie0

félisten

válasz

Zwodkassy

#15027

üzenetére

Zwodkassy

#15027

üzenetére

A vlan interfesz az azt csinalja, hogy a hozza parositott interfeszen fogadja es kuldi a tagged csomagokat, de maga a vlan interfeszen folyo forgalom mar untagged. Ha ezt berakod a bridge-be portkent, akkor az lesz, hogy minden a bridgen folyo forgalom ki tud menni a vlan interfeszhez rendelt interfeszen taggelve. Ennek hatranya, hogy ha ket kulonbozo vlan interfeszt osszehuzol egy bridgeben, akkor lenyegeben a vlan id-t forditja a ket vlan kozott, azaz a ket forgalom atmegy.

Peldanak:

Ha bejon a bridgere egy untagged, pl ether2 portrol egy csomag, akkor az kimehet a v20-ra es akkor a v20 interfesz felrakja ra a 20-as vlan id-t es kikuldi ether23-on. De kimehet a v30 fele is, es akkor a v30 interfesz felrakja ra a 30-as vlan id-t es kikuldi az ether24-en.

A ket vlan-t igy koti ez ossze:

Bejon egy packet az ether23 interfeszen 20-as vlan idvel, akkor a v20 interfesz fogadja azt, leszedi rola a vlan tagot, es bemegy a bridge 1-be sima natur untagged csomagkent. Onnan a bridge tovabbiranyitja a v30 interfesz fele, ami megtaggeli a csomagot a 30-as vlan id-vel es kikuldi az ether24 interfeszen. Tehat lenyegeben ami bejott az ether23-ason 20-as vlanban, az kimegy a 24-esen 30-as vlanba. Es visszafele is. Ezert kell a bridgen keresztuli forwardot megtiltani a ket vlan interfesz kozott.Mivel az ott levo eszkozok az ether1-ether22 portokon vannak igy a ket szabaly kozul egyik sem fog lefutni rajuk, tehat ezek az eszkozok egyaran kilatnak a 20-as es a 30-as vlanba. A szabaly csak azt akadalyozza meg, hogy a 20-as vlanbol a 30-as vlanba atlasson es forditva a 30-as vlanbol a 20-as vlanba atlasson.

-

Reggie0

félisten

válasz

Zwodkassy

#15020

üzenetére

Zwodkassy

#15020

üzenetére

Hat, csunya megoldast csipobol tudok:

/interface

vlan add interface=ether23 name="v20" vlan-id=20

vlan add interface=ether24 name="v30" vlan-id=30

bridge add name="bridge1"

bridge port add bridge="bridge1" interface=ether1

bridge port add bridge="bridge1" interface=ether2

bridge port add bridge="bridge1" interface=ether3

bridge port add bridge="bridge1" interface=ether4

bridge port add bridge="bridge1" interface=ether5

bridge port add bridge="bridge1" interface=ether6

bridge port add bridge="bridge1" interface=ether7

bridge port add bridge="bridge1" interface=ether8

bridge port add bridge="bridge1" interface=ether9

bridge port add bridge="bridge1" interface=ether10

bridge port add bridge="bridge1" interface=ether11

bridge port add bridge="bridge1" interface=ether12

bridge port add bridge="bridge1" interface=ether13

bridge port add bridge="bridge1" interface=ether14

bridge port add bridge="bridge1" interface=ether15

bridge port add bridge="bridge1" interface=ether16

bridge port add bridge="bridge1" interface=ether17

bridge port add bridge="bridge1" interface=ether18

bridge port add bridge="bridge1" interface=ether19

bridge port add bridge="bridge1" interface=ether20

bridge port add bridge="bridge1" interface=ether21

bridge port add bridge="bridge1" interface=ether22

bridge port add bridge="bridge1" interface=v20

bridge port add bridge="bridge1" interface=v30

bridge filter add chain=forward in-interface=v20 out-interface=v30 action=drop

bridge filter add chain=forward in-interface=v30 out-interface=v20 action=dropViszont ez procibol fog menni, az meg nem valami combos a switchen. A vlanozas nem erre van kitalalva alapvetoen. Ha kell savszel is, akkor inkabb a switchet meghagynam sima switchnek es a vlanok valamint a switcheiden levo cuccok osszehuzasat egy routerre biznam.

-

Alteran-IT

őstag

válasz

Zwodkassy

#15022

üzenetére

Zwodkassy

#15022

üzenetére

A Mikrotik tud VLAN-t kezelni, csak szerintem akik ezt kitalálták, azok nem tudják hogy mit akarnak, vagy csak én nem értem még mindig, de akkor lebontom magyarul, hogy mi van:

Szóval van A épület, ahonnan jön egy kábel 10-es VLAN-on és ott mondjuk 192.168.0.0/24 hálózat van, aztán van B épület, ahonnan szintén jön egy kábel, de már 20-as VLAN-on és a hálózat ugyan úgy 192.168.0.0/24, mert ugye azt írtad, egy "subnet"-en van mindenki, csak külön külön épületekben, na már most akkor ennek így mi értelme van? Az a két épület kommunikál egymással, mert ha igen, akkor hozzátok a 3. épületbe miért megy ugyan az a hálózat két különböző VLAN-on?

Tehát vagy ilyen hülyén van megoldva (mert ez tényleg az, de ezek szerint akkor valószínűleg két internet előfizetés is van, már ha a két épület ugyan azon a hálózaton nem kommunikál egymással, bár egyébként miért érkezne hozzátok két külön VLAN-on ugyan az a hálózat), vagy még én nem értem mindig.

Először ezt kellene pontosan tisztázni, aztán tudnék megoldásokat javasolni, mert egyébként ha ugyan azt a két hálózatot összehozod egybe a ti 3. hálózatotokon, akkor ott lesznek majd IP ütközések meg egyebek, már ha jól értelmeztem a jelenlegi állapotot, meg hogy hogy akarod megvalósítani, bár megmondom őszintén, számomra ez így nem túl érthető, mert vagy rosszul mondod el, vagy tényleg ilyen hülyén van megoldva, viszont akkor talán mást kellene kitalálni. -

Alteran-IT

őstag

válasz

Zwodkassy

#15015

üzenetére

Zwodkassy

#15015

üzenetére

Esetleg egy konfigot nem tudnál bedobni, mert akkor érthetőbb lenne mondjuk a mostani állapot, mert nem tudom, hogy most a 2 tagged port az végül is trunk port, vagy mi, mert egyébként nem feltétlen látom értelmét a tagged-nek sem, mert másképp felesleges a címzés, untagged esetén is csak azért raksz hozzá pvid-t, hogy tudja a port, hogy melyik vlan-ból érkező forgalmat irányítsa a portra és ugye utána eltávolítja a címkézést, ha csak nem tovább megy tagged-ként egy másik trunk portra a forgalom.

De ha meg minden porton lévő eszköznek tudnia kell kommunikálnia egymással, rakd be mindegyiket egy vlan-ba, akár a vlan1-be amibe alapértelmezetten van, vagy resetelheted is a a switch-et akár, mondjuk attól függ milyen switch-ről van szól.

Ha meg az a feladat, hogy legyenek külön hálózatban egyes eszközök, de tudjanak beszélgetni egymással, akkor a routeren létrehozol annyi hálózatot, ahányra szét kell bontani a switch-en lévő eszközöket, trunk porton átlököd őket a switch-re, ott szétosztod a megfelelő vlan-okra a portokat, azt kész, még csak tűzfalszabály sem kell, mert alapértelmezetten a mikrotik átjárást biztosít a rajta létrehozott hálózatok között és akkor a 192.168.0.0/24-ből tudnak kommunikálni az eszközök a 192.168.1.0/24-es hálóval és fordítva, na de egyébként a pontos koncepciót még mindig nem értem, mert azt akarod hogy mindegyik eszköz kommunikálni tudjon mindegyikkel, de hogy most hogyan is akarod megvalósítani, azt nem értem, mert ugye belementél a VLAN témába, de ehhez alapértelmezetten nem kell VLAN, az pont a szegmentáció miatt van, bár mondjuk mint fentebb írtam, a szegmentált hálózatokat is lehet összekötni a fent említett példával, mert ugye a VLAN-okat nem csak azért hozták létre, hogy adott eszközök ne tudjanak kommunikálni egymással, hanem hogy sok eszköz egy hálózatot úgymond ne "szemeteljen tele", ha már szakmaiatlanul fogalmazunk, csak ugye egyébként a forgalomirányítási/kommunikációs terhet így átrakod a routerre. -

Reggie0

félisten

válasz

Zwodkassy

#15011

üzenetére

Zwodkassy

#15011

üzenetére

Csak egy pvid lehet egy interfeszen. A PVID lenyege, hogy a bejovo untagged csomagot taggolja. Ha belegondolsz, honnan tudna, hogy melyik tag-ot rakja ra? Ha duplazod a csomagokat es az untaggedbol csinalsz egy-egy taggedet, akkor duplajara no a kihasznalt savszel a bridgen.

Ha azt akarod, hogy mindket vlan-nal legyen mindket portrol, akkor mert nem egy vlan-ba rakod oket? Ha azt szeretned, hogy a ket accessporton ne legyen forgalom egymas kozott, akkor rakd egy vlanba oket es bridge filtert dobjal a ket port koze.

#15009 Zwodkassy: Nem, a ket konfig nem ugyanaz. Az utobbi az 123,321-et mind a ket interfeszhez hozzarendeli, az elobbi pedig egyiket az egyik interfeszhez, masikat a masik interfeszhez.

-

Alteran-IT

őstag

válasz

Zwodkassy

#15011

üzenetére

Zwodkassy

#15011

üzenetére

Most mit akarsz konkrétan egyébként? Mert én eléggé benne vagyok a VLAN témába, még otthon is az van (mondjuk az túl van bonyolítva a buzi TP-Link switch miatt és eleve 3 bridge van, egy külön a trunk-nek), de nem tudok kijönni abból, hogy mit is akarsz pontosan.

Az Access port általában egy VLAN-hoz van hozzárendelve, melyre általában egy végponti eszköz megy, vagy egy olyan eszköz, amely azt a vlan-t osztja tovább (pl. switch, ap stb..., gyakorlatilag ez az "untagged"), de ugyan így baszhatsz mondjuk Trunk portra is switch-et vagy AP-t, csak annak tudnia kell kezelni a "gerincen" (ugye tagged-ről beszélünk) és később szétbontani Access portokra, azaz a konkrét VLAN-okra, persze címkézetlen formában, de ezért is nem értem, hogy mit is akarsz most. -

Reggie0

félisten

válasz

Zwodkassy

#15000

üzenetére

Zwodkassy

#15000

üzenetére

/interface bridge port

add bridge=bridge1 interface=ether24

add bridge=bridge1 interface=ether1 pvid=123

add bridge=bridge1 interface=ether2 pvid=321

/interface bridge vlan

add bridge=bridge1 tagged=ether24 untagged=ether1 vlan-ids=123

add bridge=bridge1 tagged=ether24 untagged=ether2 vlan-ids=321

/interface bridge vlan

add bridge=bridge1 tagged=ether24 untagged=ether123,ether321 vlan-ids=123,321 -

Reggie0

félisten

válasz

Zwodkassy

#14977

üzenetére

Zwodkassy

#14977

üzenetére

Audience LTE6-on tesztelve egy darab klienssel AX200-as intel wifivel.

Mert ertekek (Mb/s=Mbit/s):

|FEL(Mb/s)|LE(Mb/s)|FEL(Mb/s)|LE(Mb/s)|

Helyszin | hagyomanyos | wifiwave2 |

---------+------------------+------------------|

asztal | 130 | 400 | 330 | 490 |

---------+------------------+------------------|

nappali | 118 | 285 | 225 | 470 |

---------+------------------+------------------|

agy | 53 | 100 | 120 | 250 |

---------+------------------+------------------|

WC | 68 | 170 | 212 | 340 |

---------+------------------+------------------|

konyha | 27 | 76 | 100 | 155 |

-----------------------------------------------| -

Alteran-IT

őstag

válasz

Zwodkassy

#14916

üzenetére

Zwodkassy

#14916

üzenetére

Hát nem tudom, én kevesebb lépésben leírom, hogy Winbox-ban melyik menüponton és almenüponton belül és ott melyik fülön belül kell mit beállítani, mint amíg beírod a kódot, főleg hogy ugye míg Winbox-ban látod is rögtön a DHCP szerepköröket, azok hálózatait stb... addig ugye konzolba ezt pluszba be kell pötyögni, példát kell erre is írni stb....

A profizmus nem a konzolnál kezdődik, tudom sok helyen sokan leragadtak annál, ahogy az ország is kb. a múltszázadban, de azért na ....Tudom, van amit én is konzolból csinálok, mert tudom úgy is, meg néha muszáj (néhány linux szerver kezelése nem is megy máshogy normálisan, na de ne menjünk bele annyira, mert ebbe is meglenne a véleményem és a Linux atyját is elküldeném oda ahova való, de az nem Mikrotik téma), de amit nem muszáj és leírni is egyszerűbb máshogy, azt nem kell túlbonyolítani, de ha még az illető konzolba is akarta volna, code meg egyéb nem kell hozzá, olyan egyszerűen megadható, ahogy te le is írtad, na de kinek a pap, kinek a papné, én nem szeretem túlbonyolítani a dolgokat, mert akkor több a hibalehetőség, egyedül csak akkor bonyolítok valamit túl, ha úgy jobban, precízebben kevesebb hibával megoldható, de ebben az esetben ez nem éppen így van. -

Alteran-IT

őstag

válasz

Zwodkassy

#14910

üzenetére

Zwodkassy

#14910

üzenetére

Igazából ha nem SSH-n vagy egyéb terminális üzemmódban nyomod nem, de amúgy sem, Winbox alól pl. 3-4 kattintás hogy eljuss a networks részre a DHCP-n belül, ott meg hozzáadsz annyi DNS szervert, amennyit szeretnél olyan sorrendben, ahogy szeretnéd és nem kell annyit gépelni, de látom volt itt már egy kis vita a mazochisták és a kicsit egyszerűbb megoldásokat kedvelők között, szóval hagyjuk inkább

-

bogyo74

tag

válasz

Zwodkassy

#14906

üzenetére

Zwodkassy

#14906

üzenetére

Köszi. A mikrotiken már néztem, ott nem mond semmi érdekeset.

Amit terveztem, ha legközelebb arra járok:

- átállítom a mikrotik loglevel-t valami bőbeszédűbbre

- megnézem a szolgáltatói router log-ját, ha kapok hozzá jelszót.

- próbálkozok még egyéb titkosítás beállításokkal is. -

válasz

Zwodkassy

#14882

üzenetére

Zwodkassy

#14882

üzenetére

Félbe kellett hagynom a szerkesztést.

Szóval! Két féle utat látok.

Első:

/interface vlan add interface=ether5 name=Vlan-11 vlan-id=11

/interface bridge port add bridge=Br-Lan interface=ether1

/interface bridge port add bridge=Br-Lan interface=ether2

/interface bridge port add bridge=Br-Lan interface=ether3

/interface bridge port add bridge=Br-Lan interface=ether4

/interface bridge port add bridge=Br-Lan interface=Vlan-11Második:

/interface bridge add auto-mac=yes igmp-snooping=yes name=Br-Lan protocol-mode=none vlan-filtering=yes

/interface vlan add interface=Br-Lan name=Vlan-11 vlan-id=11

/interface bridge port add bridge=Br-Lan interface=ether1

/interface bridge port add bridge=Br-Lan interface=ether2

/interface bridge port add bridge=Br-Lan interface=ether3

/interface bridge port add bridge=Br-Lan interface=ether4

/interface bridge port add bridge=Br-Lan frame-types=admit-only-vlan-tagged interface=ether5

/interface bridge port add bridge=Br-Lan interface=Vlan-11

/interface bridge vlan add bridge=Br-Lan tagged=Br-Lan,ether5 vlan-ids=11A legvégén mindenképen a RouterOS intézi a VLAN kezelést, nem?

-

Reggie0

félisten

válasz

Zwodkassy

#14812

üzenetére

Zwodkassy

#14812

üzenetére

Csak az ether5-on jovo packeteket fogja atiranyitani, ha mas portrol jon, akkor mehet barmerre.

#14813 Zwodkassy: new-dst-ports=""

#14808 jerry311: Nem kell a mirror, mert nem atiranyitani akar, hanem leszurni a masfele menoket. Nyilvan azt akarja, hogy a broadcastot mas ne kapja meg.

A masik, hogy a mirror nelkul a new-dst port atiranyitja a csomagot. Ha rateszed a mirrort, akkor megkapja az ethet5-is es megkapja az eredeti celpont is. Mirror csak akkor kell, ha "le akarod hallgatni" a forgalmat egy masik porton, azaz masolatot kersz az atiranyitas helyett. -

jerry311

nagyúr

válasz

Zwodkassy

#14806

üzenetére

Zwodkassy

#14806

üzenetére

Én tennék bele egy mirror-t, mert számomra a new-dst-ports action csak annyit jelent, hogy a további feldolgozás során úgy kezeli a csomagot, mintha az az eth6-ra menne, de ettől még nem küldi ki oda.

/interface ethernet switch rule add disabled=yes dst-address=12.34.56.255 dst-port=1234 mac-protocol=ip new-dst-ports=ether6 ports=ether5 protocol=udp src-address=12.34.56.25 switch=switch1 mirror=yes

-

-

Ejelhar

senior tag

válasz

Zwodkassy

#14262

üzenetére

Zwodkassy

#14262

üzenetére

Szvsz SwOS esetében a "Forwarding" lapon. Egy X port egyáltalán ne legyen benne a csapatban, hiába ugyanabban a VLAN-ban tanyázik.

Bár -szerintem- ha ennél több kell, mert szofisztikáltabb módon szeretnél szűrni, az már layer 3 oldalon kéne, vagyis majd a router intézi. -

Statikus

senior tag

válasz

Zwodkassy

#14215

üzenetére

Zwodkassy

#14215

üzenetére

Tudok róla, hogy a quick confignak lehetnek bajai, de nem arról szólt a kérdésem, hogy ajánljátok-e a gyári gyors beállítások használatát, hanem arról, hogy a SN-es VPN-nel hogyan tudok bemenni a hálózatba és milyen protokollt használ.

(és érdekes, sikerült elérnem azóta ezt-azt vele, tehát "vélhetőleg" mégiscsak VPN, amit a szar automata konfigban is VPN-nek neveznek...)

-

Beniii06

addikt

válasz

Zwodkassy

#14135

üzenetére

Zwodkassy

#14135

üzenetére

Ránézésre a 4011 utódja lesz. Nekem tetszik a beépített 2.5 Gbps port és ha nem lenne elég, ott az sfp+ is. Ezzel már bonding nélkül is lehetne használni 2000/1000 Mbps előfizetést. Kérdés mennyi lesz az ára, ha egyáltalán kapható lesz itthon/mikor. A ROS 7 only jó dolog lehet vpn szempontból is, de stable-nek jobban örülnék. Csak beta rendszerrel nem venném meg.

-

Ejelhar

senior tag

válasz

Zwodkassy

#13995

üzenetére

Zwodkassy

#13995

üzenetére

Szép magyar szóval: vizualizálom a problémát.

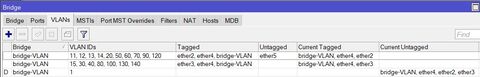

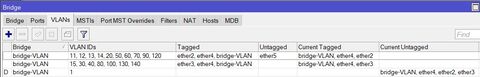

Néha tényleg többet ér egy kép, mint ezer szó.Alant egy próbakonfigról készült kép (egy -nem Mikrotik- router kiváltását szimulálom).

Van egy bridge, a hozzárendelt portok: ether2,3,4,5

az ether2 az trunk,

az ether3 szintén,

az ether4 is, de ezen egy harmadik irányba szintén tagelve továbbzavarjuk az összes VLAN-t.

az ether5 az acces port.A tagged, untagged oszlopok a VLAN-okhoz rendelt portokat listázzák, ahogy a konfigban megszabtuk.

A "Current tagged" és "Current untagged" oszlopok az 'éppen most' állapotot mutatják. Mint látszik itt már nem listázza az ether5 portot, mivel azon jelenleg nincs link.Az utolsó sor a default VLAN-t, az 1-est listázza, amit dinamikusan rendel hozzá a bridge (a portok és saját maga PVID-je alapján)

Az ether5 access port melyik VLAN-ba is kerül pontosan? A port PVID-je alapján dönti azt el:

-

-

Ejelhar

senior tag

válasz

Zwodkassy

#13983

üzenetére

Zwodkassy

#13983

üzenetére

Készítünk egy VLAN-t mondjuk a 10-est, a neve legyen vlan10, és ezt hozzárendeljük a már létező bridge-hez.

Ez utóbbi neve mondjuk bridge-LAN./interface vlanadd interface=bridge-LAN name=vlan10 vlan-id=10Adunk neki IP címet.

/ip addressadd address=192.168.2.254/24 interface=vlan10 network=192.168.2.0A firewallnak megmondjuk, hogy ezt a hálót is szabad NAT-olni internet irányban.

/ip firewall natadd action=masquerade chain=srcnat out-interface=ether1-WAN src-address=\192.168.2.0/24A bridge interface-n beállítjuk, hogy -mondjuk- az ether5 portján tagelve küldje tovább a 10-es VLAN-t.

/interface bridge vlanadd bridge=bridge-LAN tagged=ether2,bridge-LAN vlan-ids=10Rávesszük a bridge-t a VLAN-ok kezelésére:

/interface bridgeadd arp=local-proxy-arp name=bridge-LAN vlan-filtering=yes

Opcionális, egy DHCP szervert felhúzunk a vlan10 interface-re. -

Ejelhar

senior tag

válasz

Zwodkassy

#13974

üzenetére

Zwodkassy

#13974

üzenetére

Igen, több fajta módon is meg lehet csinálni, de mindegyik egy kicsit körülményes.

Vagy hát a fene tudja, lehet mi vagyunk túl merevek, csak az elegáns ami Ciscotól jön

ps. bridge VLAN-oknál egy ici-picit becsapós a WinBox.

A bridge VLANs tabon csak akkor mutatja a tagged, untaged interface-ket, ha azok linkelnek is.

(a "current" mezők nem a konfigra utalnak, hanem az az 'éppen most' állapotot tükrözik) -

Ejelhar

senior tag

válasz

Zwodkassy

#13961

üzenetére

Zwodkassy

#13961

üzenetére

A #13953 hsz-em ilyen konfigot mutat. Ott a 10-es VLAN untagged az ether2 porton, tagged az ether3,ether4,ether5 porton.

Amúgy bridge-be is vannak, és az 1-es VLAN felhúzva az egész bridge-re.

Amúgy én nem szoktam tökölődni ha tutira csak 1 trunk port kell, interface-hez tárítom a VLAN-okat és kész is.

Ha már viszont access port is kell, több trunk, vagy/és a bővítési lehetőség, akkor muszáj bridge-be szervezni.Hardware gyorsításod viszont nem lesz, ahogy nézegetem a routered speckóját. De nem is kell, elég combos az a CPU, bőven bírni fogja, sőt.

-

Reggie0

félisten

válasz

Zwodkassy

#13966

üzenetére

Zwodkassy

#13966

üzenetére

Ott siman bridge-vel, mert nincsen switch chip. De az procibol csinal mindent, csak birja a procija.

Bridge vlan tablat lehet kitolteni, hogy feleslegesen ne kuldje ki azokra a bridge portokra, ahol nem szukseges. Letre kell hozni egy virtualis vlan interfeszt -ugy, hogy a brigere a master interfesz - az adott vlan szammala, es arra a vlan interfeszre pedig a router vlanon beluli ip cimet felhuzni.

Nagyjabol ezt kell csinalni neked is a 4011-en, csak a swithcportok kozotti vlan forgalmat nem fogod tudni korlatozni, mert azt azon a routeren a switch-ben kene allitani, csak eppen nem tamogatja. Ha meg bridge-bol csinalod a switchelest es filterezest, akkor a procit terheli.

-

-

Reggie0

félisten

válasz

Zwodkassy

#13961

üzenetére

Zwodkassy

#13961

üzenetére

Milyen router? Bridge vlan-nal sem leszel nagyon kisegitve, mert a bridge is prociban fut, szoval ha a procinak foglalkoznia kell a vlanban levo forgalommal(pl. van ipcime a vlanban, vagy routingol), akkor ugyis be kell mennie a prociba.

switch rule-val tudnal filterelni vlan-ra es ip/mac cimre a vlanon belul, de ahhoz a megfelelo switch IC kell.

(Bridge vlan lenyege, hogy javit a teljesitmenyen es le lehet filterelni, hogy milyen portokra milyen vlan tagged packeket engedhet ki, igy a vlan tagged packetek nem mennek el a halozaton minden iranyban)

-

válasz

Zwodkassy

#13905

üzenetére

Zwodkassy

#13905

üzenetére

Ezzel nem vagyok előrébb pont az 1db SFP miatt. Mert bár magába az eszközbe SFP-n eljut a 2G de kifelé már nem tudok csak max 1G-t kitolni, szóval ott vagyok ahol a part szakad

2db SFP port esetén már ahogy írtam korábban tök okés lenne, mert akkor a maradék SFP portból elvinném egy 5 portos 2.5G-s switch-be, és a 3db eszközt csak átdugnám a CSS326-ból.

Új hozzászólás Aktív témák

- Féláron eladó vadonatúj razer blade 14 rtx 3080ti

- 500 ezerrel ár alatt! Vadonatúj garanciás razer blade 16 oled kijelző rtx 4070

- Hardverapró árérték bajnoka! Razer blade rtx 3080 ti i9 32gb ddr5 4k kijelző 144hz!

- Eladó kiskergaris 18TB-os Seagate EXOS X18 Enterprise HDD

- Félkonfig // I7 7700, GTX 1070, 16 GB DDR4

- HP EliteOne 800 G5 All-in-One 16GB 512GB 23.8" Érintőkijelző!! 1 év garancia

- Xbox Series X 1 TB + kontroller 6 hó garancia, számlával!

- Xiaomi 11T 128GB, Kártyafüggetlen, 1 Év Garanciával

- HP ZBook Firefly 14 i7-1165G7 32GB 1000GB Nvidia Quadro T500 4GB 14" FHD 1 év garancia

- Samsung Galaxy A13 64GB, Kártyafüggetlen, 1 Év Garanciával

Állásajánlatok

Cég: Laptopműhely Bt.

Város: Budapest

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Igaz, mire pl belekerült az openvpn udp támogatása, addigra az openvpn -t 1000-d annyian akarják használni.., de belekerült.

Igaz, mire pl belekerült az openvpn udp támogatása, addigra az openvpn -t 1000-d annyian akarják használni.., de belekerült.

![;]](http://cdn.rios.hu/dl/s/v1.gif)

3. emelet, nincs lift

3. emelet, nincs lift  , a switch ment a szekrénybe, műszaki iskola, gondoltam nem jelenthet problémát.. 4 db AP a termekbe, irodába.

, a switch ment a szekrénybe, műszaki iskola, gondoltam nem jelenthet problémát.. 4 db AP a termekbe, irodába.

ekkold

ekkold