Hirdetés

- Apple iPhone 17 - alap

- Papírvékony a jövő a Samsungnál: íme, a Galaxy TriFold!

- Xiaomi 14T Pro - teljes a család?

- Vivo X200 Pro - a kétszázát!

- Megint kristályozik a Motorola

- One mobilszolgáltatások

- Szemtelenül olcsó lett a Nubia Fold

- Samsung Galaxy Z Fold7 - ezt vártuk, de…

- Google Pixel topik

- Apple Watch Ultra - első nekifutás

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

Reggie0

félisten

válasz

Tamarel

#21467

üzenetére

Tamarel

#21467

üzenetére

Nem. Csak olyan csomagokra vonatkozik, amit a routernek kuldenek, mert routingolni kell. A lanon levo eszkozok pedig kozvetlenul kommunikalnak egymassal, hiszen egy bridge-ben vannak. Ezt mutatja az a szabaly is, hogy a kliens routing tablajaban az 192.168.x.x/24-re nincsen gateway megadva, csak interfesz, igy tudja, hogy kozvetlen a masik eszkozt kell cimeznie. A routerre csak azok a csomagok mennek, amik a routernek szolnak(pl. dns lekeres, webconfig), vagy olyan cimen erheto el, amelyhez gatewaykent a router cime van megadva es ezaltal azt route-olni fogja.

-

kpepe111

csendes tag

válasz

Tamarel

#21406

üzenetére

Tamarel

#21406

üzenetére

Köszi a reagálást!

"Először is a csatornát kellene beállítani, mert az automata váltás okozhat ilyet."

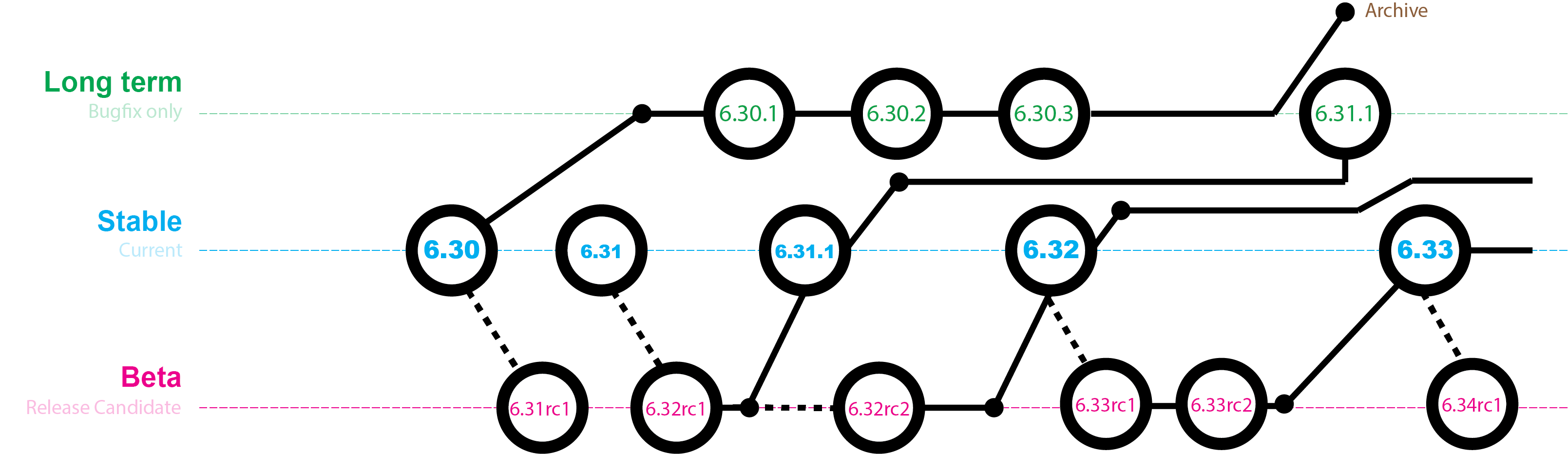

Ezt úgy érted, hogy inkább állítsak be egy fix frekvenciát, mert automatán amikor váltogat, akkor megszakadhat? Az eCee résznek utánaolvastam még az elején, de nem sikerült teljesen felfognom, úgyhogy ez csak úgy "lett".Most a 7.13.2-es verzió fut RouterOS-ből és az ugyanilyen verziójú wireless package van fent. Van egy WiFi és egy Wireless menüpontom is, a fenti beállítások ez utóbbiban vannak. Lehet, hogy itt a hiba, és nem kellett volna feltenni a wireless-t, hanem inkább a

wifi-qcom-ac csomagot, és a WiFi menüben konfigurálni?

Elvileg pont a 7.12->7.13 ugrásnál variáltak itt valamit:

https://help.mikrotik.com/docs/display/ROS/WiFiAudience

Ezt kifejtenéd egy kicsit részletesebben?

-

flexes922

csendes tag

válasz

Tamarel

#21078

üzenetére

Tamarel

#21078

üzenetére

Jelenleg 1db router és 1db switch.

Jövőben tervezem bővíteni 1-2db AP-val. (routeren ki fogom kapcsolni a wifi-t, mert csak WIFI5-t tud)

Igen, gondoltam rá, hogy simán egy tartományból IP-vel megoldom. Jövőre való tekintettel vlan lesz a megfelelő. (szerintem)Switch-re tovább vinném a vlan-okat.

AP-k, IoT eszközök lesznek. -

adika4444

addikt

válasz

Tamarel

#21071

üzenetére

Tamarel

#21071

üzenetére

ezt így most elsőre nem értem

Ha nem rakok dst address-t a routing rule-hoz, honnan tudja, hol kell kezelnie a yeti-s címre érkező packeteket?

Ráadásul ha a dst-t dobom is, az src még marad, de dinamikus DHCP mellett nem tudom, van-e jobb mód lekezelni a váltásokat, mint a netwatch + scripting, csak ha nem érhető el a pl. bix.hu, vagy one.one.one.one, akkor lehet azzal gond, hogy rendszeresen újrafuttatja a scriptet, vagy épp egyszer és utána nem tér észhez, ha feléled a net.

Nehéz ez nem tudom elhinni, hogy erre nincs valami MikroTik okosság, pl. ha új címet kap, vagy valamit, akkor futtathasson scriptet. PPP kapcsolatoknál az on-up tök jó, ide is elkélne.

nem tudom elhinni, hogy erre nincs valami MikroTik okosság, pl. ha új címet kap, vagy valamit, akkor futtathasson scriptet. PPP kapcsolatoknál az on-up tök jó, ide is elkélne. -

mobilemaster

tag

válasz

Tamarel

#21025

üzenetére

Tamarel

#21025

üzenetére

Sziasztok!

Köszönöm a tippeket, próbálkoztam állítgatással, de nem lett jobb a helyzet.Szoftvert akkor frissítettem amikor megvettem a routert, 6.49.5 van rajta. Nem éreztem szükségét hozzányúlni, mert nem volt vele semmi gondom. Érdemes frissíteni? Csak jobb lehet, rosszabb nem? [kép]

SA Query timeout bejegyzést nem láttam sehol, a log csak annyit írt amit fotóztam. Valahol be kéne kapcsolni plusz logolást?

3 ssid van, egy a 2G-nek, egy virtuális a 2G-n, és egy az 5G-nek. Minden eszköz ami viszi az 5G-t azon van, 2G-n csak a butább, nem kompatibilis eszközök mennek.

Az ötletnek megfelelően próbáltam nyílt wifit csinálni, azzal sem csatlakozott, csak próbálkozott majd megunta.

Kifotózgattam a wifi beállításokat, ha valaki átnézi lehet kiszúrja mi van rosszul téve, régebben a tplink/dd-wrt cuccokat elég jól be tudtam állítani, de ez a mikrotik lehet hogy most kifog rajtam. [wifi konfig] [jelszo beallitas] [csatlakozott kliensek]

Még annyi érdekességet mintha észrevettem volna, hogy a kliensek közt a laptopom és az s9+ SGI módban van csatlakozva, stabil/néha váltogat. Ha csatlakozok az A34-el, azon nem megy az SGI, sőt a többi eszköz is egyre kevésbé fogja használni, néha aktív lesz az SGI, de általában nem. Ez mitől lehet?

Köszi a segítséget!

-

DeniL

tag

válasz

Tamarel

#21006

üzenetére

Tamarel

#21006

üzenetére

Szia,

Köszönöm válaszod.

Tudsz esetleg segíteni, minta configot adni hozzájuk?Az egyszerűbb eset jól értem az lenne, ha RJ45 portonként mondanám meg melyik WAN irányába menjen ki?

Javarészt az eszközeim wifin vannak és ahogy fentebb említettem van 2 CAP-em (AX2-es), azaz: CAP1 = WAN1, CAP2=WAN2? -

kammler

senior tag

válasz

Tamarel

#20908

üzenetére

Tamarel

#20908

üzenetére

Áááá, ez nem a Telekom hibája, náluk ok minden. Összedugom közvetlen a gépet az ONT-vel, egyből kivágja a 1800 megabitet. Ez maximum a ROS-ben lehet valami. Jó ez így. Megy fixen 1400-on azt kész. Esetleg, ha jönnek újabb verziók, akkor néha ránézek auto sebességen is. Annyi különbség van, hogy közvetlen az ONT-re kötve a gépet rögtön kivágja a maximum sebességet. Viszont más dolga annak nincs, mint a színtiszta NAT. A mikrotiknél lassabb a felfutása, ameddig eléri a maximumot. Viszont itt vannak azért NAT szabályok, firewall szabályok, és millióan próbálkoznak egyfolytában ipsec-en bemászni hozzám. Állandóan pörög a log. Ez brutális, 3.5 gigabájtos iso az ügy jön le, hogy majdnem tovább tart a lemezre mentése, mint letölteni. Vagyis SSD-re mentése.

-

adika4444

addikt

-

vmk

tag

válasz

Tamarel

#20582

üzenetére

Tamarel

#20582

üzenetére

Hátrébb volt... a dst-nat-os növekedett.

Az lett a megoldás, hogy a fenti képen látható masquerade szabályomat előrehoztam és megcsináltam mellé az általad leírt dst-nat-ot és azt is előre raktam.

Így együtt frankón megy, külön-külön nem. De jó ez így. Köszi a segítséget. -

Fleto93

tag

válasz

Tamarel

#20272

üzenetére

Tamarel

#20272

üzenetére

Szóval nálad még mindig zavarosak a portok:

- tagged a vlan a "trunk" portokon, vagyis ha többnek is el kell jutni oda (hálózati eszközök, nas)

- a számítógépek és telefonok meg csak egy vlanban + untagged beállítás, valamint a vlan-ok között routingNem nagyon látom a zavart benne. Illetve csak annyiban, hogy jelen felállásban az ether6-7-8 feleslegesen szerepel a két VLAN tagged listájában, de ez problémát nem okoz, és van annyi előnye, hogy ha mondjuk a hap ac-t átdugum átdugom másik portra, akkor ugyanúgy működik tovább.

Ettől az ide kötött eszközök alapból nem kerülnek be az 5 és 10 VLAN-okba, csak az 1-esbe.

-

Fleto93

tag

válasz

Tamarel

#20269

üzenetére

Tamarel

#20269

üzenetére

VLAN-onként külön subnet

LAN: 192.168.2.x

CCTV: 192.168.5.x

GUEST: 10.10.10.xCsináltam egy ábrát, a piros keretes rész lenne ami újdonság lenne, minden más működik jelenleg is. Sima végponti eszközök nagyrészét lehagytam, de van belőlük vezetékes és vezeték nélküli is egy csomó, mindegyik a sima LAN-on (192.168.2.x subnet).

-

Fleto93

tag

válasz

Tamarel

#20265

üzenetére

Tamarel

#20265

üzenetére

Első ránézésre a bridge beállításnál van keveredés, a tagged és untagged beállítás a portokra.

Ezt gondolom én is, de nem jöttem még rá, hogy mi a helyes megoldásA másik zavar, hogy mindhárom vlan rá van engedve a router sima portjaira (6-7-8-10), amitől mit is vársz?

Az adott számítógép kezelje maga a vlan-okat (tagged) és legyen mindegyikben ip címe vagy össze legyen mosva a három (untagged) és csak simán több ip címe legyen, kiszámíthatatlan forgalmazással?

Ettől azt várnám (lehet hibásan), hogy ide kötök egy eszközt, akkor az alapból a sima LAN hálóba kerüljön, de legyen lehetősége magának is kezelni.

Erre legalább a bonding-nas és a 10-es portoknál van szükségem, mert a 10-es port pl. egy HAP AC, ami szór sima és GUEST (10-es VLAN) wifit is.

A bonding-nas pedig egy proxmox, a legtöbb container a sima LAN-ba tartozik belőle, de van rajta olyan container ami a CCTV (5-ös) VLAN-ra van állítva, mert egy DVR program fut rajta. -

Fleto93

tag

válasz

Tamarel

#20262

üzenetére

Tamarel

#20262

üzenetére

Több leírást is néztem, pl: [link]

Alább beteszem a mostani konfigot, gondolom az

/interface bridge vlan

rész hibás, már vagy 20 különböző permutációt végigkattintgattam rá. Jelenleg a vlan-filtering ki is van kapcsolva, különben kizárom magam.A cél:

- alapvetően minden port kerüljön a sima 1-es LAN-ban

- legyen lehetőség minden port felől 5-ös és 10-es forgalomnak is jönnie

- kivétel a 9-es port, ami kerüljön fixen az 5-ös VLAN-ba.kikapcsolt VLAN filteringgel mindez működik is, kivéve a harmadik pontot.

Így néz ki most:

/interface vlan

add interface=bridge name=CCTV-VLAN vlan-id=5

add interface=bridge name=GUEST-VLAN vlan-id=10

/interface bonding

add mode=802.3ad name=bonding-nas slaves=ether4,ether5 transmit-hash-policy=layer-2-and-3

add mode=balance-xor name=bonding-switch slaves=ether2,ether3

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

add name=GUEST

add name=CCTV

/interface bridge port

add bridge=bridge comment=defconf interface=ether6

add bridge=bridge comment=defconf interface=ether7

add bridge=bridge comment=defconf interface=ether8

add bridge=bridge comment=defconf interface=ether10

add bridge=bridge comment=defconf interface=sfp-sfpplus1

add bridge=bridge interface=bonding-switch

add bridge=bridge interface=bonding-nas

add bridge=bridge comment=defconf interface=ether9

/interface bridge vlan

add bridge=bridge tagged=bridge,bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 untagged=ether9 vlan-ids=5

add bridge=bridge tagged=bridge untagged=bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 vlan-ids=1

add bridge=bridge tagged=bridge,bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 vlan-ids=10

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add interface=pppoe-out1 list=WAN

add interface=GUEST-VLAN list=GUEST

add interface=CCTV-VLAN list=CCTV

add interface=wireguard-server list=LAN -

Lenry

félisten

válasz

Tamarel

#20137

üzenetére

Tamarel

#20137

üzenetére

nem kintről kapják a DHCP-t, azt az ac2 osztja

Én inkább a sima, egyszerű routing-ra szavaznék

igen, végül ez lett, most működik is

a sebességet is egész jónak ítélem

[lenry@Echo-Three ~]$ iperf3 -c 10.8.0.1Connecting to host 10.8.0.1, port 5201[ 5] local 10.8.1.94 port 35200 connected to 10.8.0.1 port 5201[ ID] Interval Transfer Bitrate Retr Cwnd[ 5] 0.00-1.00 sec 23.9 MBytes 200 Mbits/sec 0 1.35 MBytes[ 5] 1.00-2.00 sec 27.5 MBytes 231 Mbits/sec 152 882 KBytes[ 5] 2.00-3.00 sec 30.0 MBytes 252 Mbits/sec 0 936 KBytes[ 5] 3.00-4.00 sec 31.2 MBytes 262 Mbits/sec 0 975 KBytes[ 5] 4.00-5.00 sec 31.2 MBytes 262 Mbits/sec 0 998 KBytes[ 5] 5.00-6.00 sec 31.2 MBytes 262 Mbits/sec 0 1011 KBytes[ 5] 6.00-7.00 sec 31.2 MBytes 262 Mbits/sec 0 1017 KBytes[ 5] 7.00-8.00 sec 31.2 MBytes 262 Mbits/sec 0 1017 KBytes[ 5] 8.00-9.00 sec 31.2 MBytes 262 Mbits/sec 0 1017 KBytes[ 5] 9.00-10.00 sec 31.2 MBytes 262 Mbits/sec 0 1.01 MBytes- - - - - - - - - - - - - - - - - - - - - - - - -[ ID] Interval Transfer Bitrate Retr[ 5] 0.00-10.00 sec 300 MBytes 252 Mbits/sec 152 sender[ 5] 0.00-10.04 sec 298 MBytes 249 Mbits/sec receiveriperf Done.bevettem a bridgebe a LAN portokat, így ez vezetékes eredmény.

-

Lenry

félisten

válasz

Tamarel

#19737

üzenetére

Tamarel

#19737

üzenetére

elég egy helyesen kitöltött oldal és nálam így is van.

az én oldalam dinamikus, a másik fix, az van csak beírva, hogy az én oldalam tárcsázzon be a távoli fix IP-s oldalra (még csak nem is url-re, hanem IP címre)és ugye alapesetben működik, meg mindenféle beavatkozástól mentesen helyre is áll, ezért biztosan nem konfigurációs jellegű a probléma

#19736 adika4444

nálam mindkét oldal belföld, én Telekomos vagyok, a távoli oldal Digi -

Audience

aktív tag

válasz

Tamarel

#19433

üzenetére

Tamarel

#19433

üzenetére

A dinamikus default route-tal mi a gond? Ha leszakad a kapcsolat eltűnik a route táblából és használni kezdi a kézzel betett másodikat aminek nagyobb distance-sza. Amíg él a PPPoE a Digi felé addig azt használja mert a distance =1 amikor szétesik akkor meg a másikat ahol a distance >1. Ha a Digi PPPoE-je feléled visszakerül a default route-ja és megint arra megy a csomag. Picit primitív, de működik.

-

jerry311

nagyúr

válasz

Tamarel

#19275

üzenetére

Tamarel

#19275

üzenetére

Persze, mert ma egy RFC1918 belső hálózat olcsóbb. Nem olyan rég még több nagy cég is rendelkezett saját publikus /8 tartománnyal. (IBM-nek még mindig megvan a 9.0.0.0/8) Náluk nem volt szükség NAT-ra, mert minek. Alapvetően nem a NAT-tól biztonságosabb egy hálózat. Attól már igen, hogy az otthoni router dobja a kívülről érkező kéréseket.

Mondjuk, engem sajnos nem érint az IPv6, mert a szolgáltató semmi jelét nem mutatja ilyen irányú fejlesztéseknek.

-

E.Kaufmann

veterán

válasz

Tamarel

#19275

üzenetére

Tamarel

#19275

üzenetére

Most volt egy kis gixer, de a prefix translation több napja működni látszik RouterOS-en. Pont az általad felvázolt gond miatt is LAN-on ULA-ban gondolkozom és úgy néz ki működik vegyesen is a NAT, fő LAN tartományból a prefixet módosítva, más LAN tarrtományokból meg masquerade.

Amúgy cégnél én is proxy-val csináltam még rég, de a fő szolgáltatások csak v4-en mentek.

-

jerry311

nagyúr

válasz

Tamarel

#19266

üzenetére

Tamarel

#19266

üzenetére

Pont úgy, mint nagyobb cégek a publikus IPv4 tartományukat:

Ott egy jól beállított tűzfal és kész.Amúgy meg, a modern támadások úgyis arra mennek rá, hogy valamire kattintasz, nem a tűzfalat hekkelik kívülről.

Nyilván ha valaki tárva nyitva hagyja az ajtót, akkor lehet megtalálja egy script kiddie. -

válasz

Tamarel

#19264

üzenetére

Tamarel

#19264

üzenetére

Sima IPv6 internet route sebesség, ami érdekel, nem kell extra VPN rá. A hap ac2 ilyen 300mbps körül karcolt, hátha hasonló mértékben gyorsul az ax abban is.

Mivel van rajta tűzfal, nem feltétlenül látszódik kifele az eszközök, max IP szinten követhető értelemben és mértékben.

-

kammler

senior tag

válasz

Tamarel

#19266

üzenetére

Tamarel

#19266

üzenetére

Mondjuk most jut eszembe, azt nem tudom, hogy mikrotikkel használható-e, csak rávágtam hirtelen, hogy ad IPV6-ot. Nekem is csak úgy lett IPV6, hogy érdeklődtem telekomnál, vajon megy-e már élesben az IPV6 náluk. Erre a mikrotik első rúgásra kapott, osztott IPV6-ot mire hazaértem. Nem kértem, csak érdeklődtem, hát erre bekapcsolták. mondjuk ki lehet kapcsolni.

-

-

ekkold

Topikgazda

válasz

Tamarel

#18692

üzenetére

Tamarel

#18692

üzenetére

A fasttrack csak azokhoz a kapcsolathoz tartozó csomagok esetében kerüli ki a tűzfalat, amit a kapcsolat felépülésekor átengedett a tűzfal, tehát csak ugyanennek a kapcsolatnak a további csomagjai mennek gyorsabb útvonalon. Olyan kapcsolatok, amelyek nem mentek át a tűzfalon, azok fasttrack-al sem fogják tudni kikerülni a tűzfalat.

-

Audience

aktív tag

válasz

Tamarel

#18658

üzenetére

Tamarel

#18658

üzenetére

Nemigen láttam olyan helyet ahol a 160MHz valójában kihasználható lett volna. Mindig voltak olyan csatornák amik zavartak voltak, a széles spektrum nem tesz jót a térerőnek. Összességében sosem jöttem jól ki vele a tesztek alatt, a 80MHz is necces ha zsúfolt a sáv. Ritkán beépített családiházas részen beltérben lehet jó.

-

E.Kaufmann

veterán

válasz

Tamarel

#18658

üzenetére

Tamarel

#18658

üzenetére

1200MHz + 2 chain (5GHz alatt) az biza 80MHz, de lehet, olyan állapotban van a Webfig/Winbox, mint a Luci az OpenWRT alatt, ott is az Asus AX53U alatt lehet ugyan választani a 160MHz-t csak épp nem tudja

(az AX53U is szögre annyit tud wifiben és nem volt 20e csak AP-nak megéri, majdnem 70 MByte/sec-el tudok másolni Wifin)

(az AX53U is szögre annyit tud wifiben és nem volt 20e csak AP-nak megéri, majdnem 70 MByte/sec-el tudok másolni Wifin)

Viszont jó jel, hogy későbbiekben még jöhet 160MHz-s routerük, mert a listában ott van

-

Tamarel

senior tag

válasz

Tamarel

#18616

üzenetére

Tamarel

#18616

üzenetére

Ez a mérés kábelen történt és úgy tűnik alacsony szerverterhelés mellett. Wifin 350 körül mértem elsőre, de pl nem is bogarásztam ki melyik speedtest szerver a gyors.

Egyedüli fennakadás a wifi wave2-vel van, az egyik “okos” eszköz nem látja, teljesen lebutítva sem (2.4Ghz, n, wpa2).

-

szuszinho

őstag

-

Monkey

tag

válasz

Tamarel

#18125

üzenetére

Tamarel

#18125

üzenetére

Szia, köszönöm a választ! Sanszos, hogy nem tudok kihúzni még 1-1,5 hónapot, addigara valószínűleg lehal az eszközöm, tartalékom pedig nincs. Arra esetleg van tipped, hogy milyen kellően erős (=átlagos soho használat, állandó vpn-nel, ~10 eszközzel, a jövőben 1 gigás nettel), de wifi nélküli router jöhetne szóba?

-

Audience

aktív tag

válasz

Tamarel

#17856

üzenetére

Tamarel

#17856

üzenetére

10G-hez optika kell. Sokkal vékonyabb mint a CAT6, könnyebb behúzni, a réz ára ahogy megy olcsóbb lesz hamarosan mint a réz kábel ha már nem olcsóbb. Van már technológia a csatlakozó szerelésre. Ma már nem kábelezném be a házat UTP kábellel mint pár évvel ezelőtt tettem.

-

Victorio

aktív tag

válasz

Tamarel

#17787

üzenetére

Tamarel

#17787

üzenetére

Qnap már kijött a 10G-s, ax-es SOHO routerével több mint egy éve. Épp ezért vártam, hogy a Mikrotik is villantson végre valamit.

Ha csak azért nem váltanak az újabb, már rendelkezésre álló technikára mert más se teszi, akkor megáll a fejlődés és a múltban fognak ragadni.

Egyre általánosabb, hogy az alaplapokon és NAS-okon 2.5GB port van. Csak routerek nincsenek hozzá (vagy csak borzasztó drágán). Pedig a NAS-oknak már a 2.5GB is sávszél limitet jelent ha M.2 SSD-vel van feltöltve. Csak ugye itt is érvényesül az aljas marketing húzás, hogy hiába áll rendelkezésre 2006 óta a 10GBASE, nem azzal csinálnak eszközt, hanem elsőnek a köztes pótszabvány 2.5GB, meg pár év múlva az 5GB fog megjelenni, így folyamatos HW vásárlásra lesz szükséged. Nem más ez mint mesterséges igényteremtés. SOHO vonalon10 éve beragadtunk a GB ethernetbe, pedig a tárolók sebessége már rég lelépte.

-

E.Kaufmann

veterán

válasz

Tamarel

#17674

üzenetére

Tamarel

#17674

üzenetére

Na ja, a sima proxy szervereknek sincs már értelme, max ott ahol a NAT helyett kell valami. Pl IPv6-ot is el lehet IPv4-en érni proxy-n keresztül, csak épp nem a RouterOS-en belülivel

(bár V7-et nem próbáltam). Ami meg már a HTTPS-t is kibontja az nem otthoni szint. Nálunk is az ESET bontogatja ki a forgalmat végponton, a böngészőben látszik is szépen az ESET által kiállított tanúsítvány az összes weboldalon

(bár V7-et nem próbáltam). Ami meg már a HTTPS-t is kibontja az nem otthoni szint. Nálunk is az ESET bontogatja ki a forgalmat végponton, a böngészőben látszik is szépen az ESET által kiállított tanúsítvány az összes weboldalon

-

Tamarel

senior tag

Új hozzászólás Aktív témák

- Samsung kuponkunyeráló

- Androidos tablet topic

- BestBuy topik

- OLED TV topic

- Direct One (műholdas és online TV)

- NVIDIA GeForce RTX 5070 / 5070 Ti (GB205 / 203)

- Allegro vélemények - tapasztalatok

- The Division 2 (PC, XO, PS4)

- Star Wars: The Old Republic - MMORPG

- Apple iPhone 17 - alap

- További aktív témák...

Állásajánlatok

Cég: BroadBit Hungary Kft.

Város: Budakeszi

Cég: ATW Internet Kft.

Város: Budapest

Mondjuk nálam otthon is CCR/CRS eszközök vannak. Mindenesetre én nem vagyok nagy barátja a több bridge-es setupoknak.

Mondjuk nálam otthon is CCR/CRS eszközök vannak. Mindenesetre én nem vagyok nagy barátja a több bridge-es setupoknak.

annál tovább, hogy nem működik, távolról nem sikerült jutnom...

annál tovább, hogy nem működik, távolról nem sikerült jutnom...

(az AX53U is szögre annyit tud wifiben és nem volt 20e csak AP-nak megéri, majdnem 70 MByte/sec-el tudok másolni Wifin)

(az AX53U is szögre annyit tud wifiben és nem volt 20e csak AP-nak megéri, majdnem 70 MByte/sec-el tudok másolni Wifin)

(bár V7-et nem próbáltam). Ami meg már a HTTPS-t is kibontja az nem otthoni szint. Nálunk is az ESET bontogatja ki a forgalmat végponton, a böngészőben látszik is szépen az ESET által kiállított tanúsítvány az összes weboldalon

(bár V7-et nem próbáltam). Ami meg már a HTTPS-t is kibontja az nem otthoni szint. Nálunk is az ESET bontogatja ki a forgalmat végponton, a böngészőben látszik is szépen az ESET által kiállított tanúsítvány az összes weboldalon

ekkold

ekkold