Hirdetés

- Samsung Galaxy S25 Ultra - titán keret, acélos teljesítmény

- Huawei P30 Pro - teletalálat

- iPhone topik

- One mobilszolgáltatások

- Samsung Galaxy S25 - végre van kicsi!

- EarFun Air Pro 4+ – érdemi plusz

- Milyen okostelefont vegyek?

- Xiaomi 15T Pro - a téma nincs lezárva

- Samsung Galaxy S24 Ultra - ha működik, ne változtass!

- Milyen hagyományos (nem okos-) telefont vegyek?

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

válasz

nyilasmisi

#3463

üzenetére

nyilasmisi

#3463

üzenetére

mi a nem teljesen igaz?

lte-re szakosodott? mivel wifi nincs benne, csak 4g, ezért ez igaz.

nem ismer minden magyar mobilnet frekvenciát? ez is igaz.tehát amit írtam, az teljesen igaz.

-

bacus

őstag

válasz

nyilasmisi

#3019

üzenetére

nyilasmisi

#3019

üzenetére

Ez nálam is elő tud állni, ilyenkor a dhcp client disable/enable -re szépen megjavul.

sajnos reboot után is elő tud állni ez a helyzet, egyelőre megbizhatatlanul működik az a rész is ami működik.

Én egy időre felfüggesztettem az ipv6-al való bohóckodást, ez a rész nem működik (szerintem) rendesen.

-

válasz

nyilasmisi

#3015

üzenetére

nyilasmisi

#3015

üzenetére

"Ezzel mit kezdjek?"

Itt találsz megoldást arra, hogyan működjön a Windows és a RouterOS IPv6 szépen. Azaz kapjál DNS címeket. -

poli27

veterán

válasz

nyilasmisi

#3005

üzenetére

nyilasmisi

#3005

üzenetére

? ezt hogy érted?

-

válasz

nyilasmisi

#3006

üzenetére

nyilasmisi

#3006

üzenetére

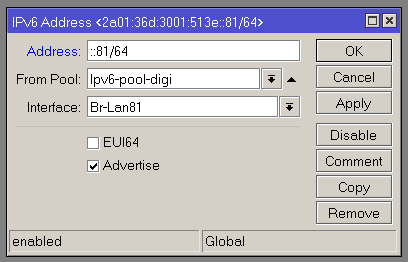

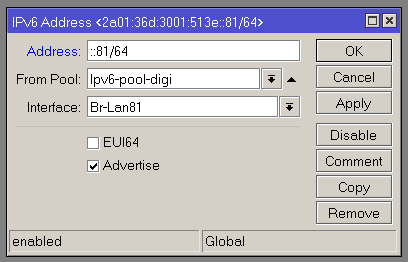

IPv6 / Addresses / +

Eredmény : 2a01:36d:3001:513e::81/64

-

válasz

nyilasmisi

#2957

üzenetére

nyilasmisi

#2957

üzenetére

Úgy néz ki, csiszolgatják az IPv6-ot a srácok:

RouterOD 6.37.4

*) winbox - show errors on IPv6 addresses;RouterOD 6.38.0

*) webfig - show ipv6 addresses correctly;

*) winbox - show proper ipv6 connection timeout;

*) ipv6 - added "no-dad" setting to ipv6 addresses;

*) ipv6 - fixed "accept-router-advertisements" behaviour;

*) ipv6 - moved empty IPv6 pool error message to error topic;RouterOD 6.38.1

*) winbox - show dynamic IPv6 pools properly;

*) winbox - show errors on IPv6 addresses; -

válasz

nyilasmisi

#2957

üzenetére

nyilasmisi

#2957

üzenetére

"Nekem valamiért ilyen hülye ip-t ad aminek ráadásul hiányzik az eleje. Láttál már ilyet?:"

Melyikre gondolsz? Az első sorban lévő "Disabled"-re?

-

bacus

őstag

válasz

nyilasmisi

#2933

üzenetére

nyilasmisi

#2933

üzenetére

próbáltad kiválasztani is? mert eddig nekem is ment...

rábökök, de marad a current release, a frissebb verziót nem mutatja. Van még benne bőven bug, de jó lesz. Eddig sem volt ez sürgős, majd kész lesz, amikor kész lesz

-

kvarc

aktív tag

válasz

nyilasmisi

#2900

üzenetére

nyilasmisi

#2900

üzenetére

De a bellitás rész, hogy a adó teljesítményeket is be kell állitani. Maxon nem is szabályos minden esetben és értelme sincs. mikrotik-nél amig nem volt az antenna nyereség jól beállítva lassabb volt az eszköz, mint beállítás után. Plusz a tx teljesítményt is érdemes minimalizálni.

-

pumukli93

csendes tag

válasz

nyilasmisi

#2825

üzenetére

nyilasmisi

#2825

üzenetére

-

válasz

nyilasmisi

#2788

üzenetére

nyilasmisi

#2788

üzenetére

fogalmam sincs, hogy mit kell pipálni, életemben nem láttam még mikrotik webes felületet

az a lényeg, hogy amikor egy dróton több vlan megy, akkor valahogy meg kell különböztetni azt, hogy melyik csomag melyik vlan-ba tartozik. ezért lecserélik az eredeti ip ethernet típust, ami (emlékeim szerint) 0x0800 a vlan saját ethernet kerettípusára, és oda berakják a vlan id-t.

a lényeg, hogy azt, hogy belebabrálnak az ethernet keret fejlécébe és lecserélik az ethernet keret típusát, "jó tempóban" kell végrehajtani. ha egy interfészen sima forgalom jön be, és trunkon akarod továbbtolni, akkor cserélni kell. ha trunkról jön a csomag és access interfészen akarod továbbtolni, akkor vissza kell cserélni.

tehát a két routert összekötő dróton taggelt kereteknek kell mennie, a többin meg nem.

azt mondod, hogy hozzáadsz két vlant a fő router 5-ös ethernet portjához meg a második 1-es ethernet portjához. Akkor az interfészek között lesz két új interfész. ezeket bridge-led össze az access interfészekkel.emlékeim szerint (de sose próbáltam, úgyhogy nem tudom) a wifi kártyákon a bejövő forgalmat lehet taggelni vlan-id-vel, és akkor ott meg tudod csinálni, hogy a belső hálózati ssid-hez tartozó interfészen 2-essel megtaggeled a bejövő forgalmat, a vendég ssid-n meg 3-assal. de lehet egyszerűbb azt mondani, hogy a vlanokhoz külön legyártott bridge-kkel rakod össze.

-

válasz

nyilasmisi

#2776

üzenetére

nyilasmisi

#2776

üzenetére

szerintem nem kellene az 1-es vlant használni, mert a default, taggeletlen keretek is oda mennek.

"A második mikin az összes 5db LAN, és a wifi_belső össze van bridge-elve.": ebben sem vagyok meggyőzve, hogy ez így jó.

ha két vlant át akarsz vinni egy ethernet dróton, akkor, cisco terminológiával, azon trunk portot kell csinálni, tehát érdemes mindent tag-elten küldeni. de akkor nem bridge-elheted össze a második router uplink portját a helyi ethernet portokkal, mert akkor a helyi ethernet portra is tag-elt csomagot fog kirakni.a helyi ethernet portokra, ismét ciscosan, access portot kell definiálni.

tehát nem csinálhatsz olyat, hogy a második routeren az ether1 és a többi ethernet egy bridge-ben van. fel kell raknod a második routeren két vlant, legyen 2-es és 3-as, és a vlan interfészeket kell egy-egy bridge-vel összebridgelni a hozzájuk tartozó ethernet és wifi lábakkal. és nem ártana a két routeren az őket összekötő interfészeknél az mtu-t felvenni nagyobbra, mert a vlanozás csökkenti a csomagméretet.

-

bacus

őstag

válasz

nyilasmisi

#2776

üzenetére

nyilasmisi

#2776

üzenetére

Értem, eddig is tiszta volt. Capsmannal 2perc. Vlan-el nem tudom, még nem csináltam, de most idő hiányában nem is akarom.

Amit próbálj ki, ha kettes routeren kihagyod a wifit, azaz egy lan portot rakj át, hogy úgy megy e a net egy rádugott gépen.

-

bacus

őstag

válasz

nyilasmisi

#2766

üzenetére

nyilasmisi

#2766

üzenetére

de miért kell ezt igy túl bonyolitani?

Ha már nem capsmanozol, akkor miért nem dhcp szerverrel osztasz a 2. routeren ip-t? Minek ehhez vlan?

Rakd inkább egy harmadik tarományba.., vagy két bridge kell, mindkét routeren, két ip cimmel, és akkor oszthatsz ip cimet az 1. routeren is.Ami a legrosszabb, hogy ez legalább két freki, rosszabb esetben akár 4 is lehet, pedig ugye csak két független n csatornás fér el 1-13 csatornáig. Ezzel tulajdonképpen eléred, hogy minden szomszédod zavarod, ők meg téged.

capsmannal, ez 1 frekvencia, minden gondod letudva, lehet vendég wifid is, stb.

remélem ez már elég elinduláshoz neked.

-

válasz

nyilasmisi

#2601

üzenetére

nyilasmisi

#2601

üzenetére

Ezzel az eszközzel bűzlik valami. Ezt ilyen kiszerelésben nem gyártják. A háztól megszabadították ismeretlen okokból.

-

csusza`

senior tag

válasz

nyilasmisi

#2599

üzenetére

nyilasmisi

#2599

üzenetére

Haha, pont ez az.

-

juhiati

aktív tag

válasz

nyilasmisi

#2374

üzenetére

nyilasmisi

#2374

üzenetére

AZért mert az oldalon már az új revíziós eszköz van kint. Nemhiába van melette a NEW felírat. Kapni viszont még csak a régi-t lehet.

-

SimLockS

tag

válasz

nyilasmisi

#2372

üzenetére

nyilasmisi

#2372

üzenetére

http://i.mt.lv/routerboard/files/mAP-qg.pdf alapján: "One Integrated Wireless 2.4GHz 802.11b/g/n 1x1 MIMO, Onboard PIF antennas, max gain 1.2dBi"

Én ilyenkor ha bizonytalannak látszik a dolog, keresek egy tesót neki és akkor látszik miben jobb/rosszabb, az szokott "segíteni" : https://routerboard.com/compare/283+240

: https://routerboard.com/compare/283+240 -

válasz

nyilasmisi

#2360

üzenetére

nyilasmisi

#2360

üzenetére

az én hozzáállásom az, hogy nem ajánlok semmit, amit nem próbáltam ki.

"azért már eltelt vagy fél év a megjelenés óta": és a kedvenc bótomban még mindig nincs...

"Ennél nagyobbra sajnos azt kellene mondani hogy nem Mikrotik?": láthatod, azt mondtam, hogy pc

de ugyanígy érdekes lehetne egy teszt az edgerouter-ről is.

-

válasz

nyilasmisi

#2354

üzenetére

nyilasmisi

#2354

üzenetére

egy pc.

-

válasz

nyilasmisi

#2055

üzenetére

nyilasmisi

#2055

üzenetére

"csont ugyan ugy néz ki nekem is mint a mit te is bekopiztál": az baj, mert az én routeremben nincs engedélyezve, mint azt le is írtam, tehát ha a tied csont ugyanúgy néz ki, akkor nem jó

-

válasz

nyilasmisi

#2053

üzenetére

nyilasmisi

#2053

üzenetére

az nd-t az összes interfészre engedélyezni kell.

a pppoe interfészhez nem kell dhcp kliens default route.

a pppoe konfigjában engedélyezni kell az ipv6-ot is./ppp profile

name="pppoe-client-default" use-mpls=default use-compression=default use-encryption=default only-one=default change-tcp-mss=yes use-upnp=default address-list="" on-up="" on-down=""ebben a sorban van egy ipv6 engedélyezés is, ami nekem most azért nincs, mert letiltottam az ipv6 csomagot és nem akarom ennyiért újraindítani a routert.

-

lajos75

senior tag

válasz

nyilasmisi

#2036

üzenetére

nyilasmisi

#2036

üzenetére

Én sem kapok ipv6 DNS címet, viszont kipróbáltam egy ASUS RT-N18U Routert is és azon sem kapok ipv6 DNS címet

-

siddis

őstag

válasz

nyilasmisi

#2038

üzenetére

nyilasmisi

#2038

üzenetére

Hát persze.. De mit veszítesz ha ezeket használod.?

-

siddis

őstag

válasz

nyilasmisi

#2036

üzenetére

nyilasmisi

#2036

üzenetére

Google IPv6 --- 2001:4860:4860::8888 --- 2001:4860:4860::8844 .?.?.?

OpenDNS IPv6 --- 2620:0:ccc::2 --- 2620:0:ccd::2 .?.? -

lajos75

senior tag

válasz

nyilasmisi

#2023

üzenetére

nyilasmisi

#2023

üzenetére

Mint ahogyan írtam már korábban "nem igazán értek hozzá" így nem tudom mi az a CLI

-

lajos75

senior tag

válasz

nyilasmisi

#2016

üzenetére

nyilasmisi

#2016

üzenetére

hogyan tudom ki exportálni ipv6 konfigot

Viszont most megint nem megy amióta újraindítottam

-

válasz

nyilasmisi

#1997

üzenetére

nyilasmisi

#1997

üzenetére

akkor most bridge-lsz vagy nem bridgelsz?

-

válasz

nyilasmisi

#1995

üzenetére

nyilasmisi

#1995

üzenetére

ezt szépen úgy lehetne megcsinálni, hogy a mikrotik ipv6 implementációja tud olyat, hogyha kap egy ipv6-os tartományt, akkor ahhoz automatikusan elindít egy dhcp szervert. annak a dhcp szervernek megmondani, hogy kisebb címtartományokat osszon, abból kapjon a második mikrotik, és az ugyanígy osszon a saját lokális lanján.

vagy bridge-ld össze a második mikrotik lábait és ne használd azon a routert.

-

Proci85

senior tag

válasz

nyilasmisi

#1975

üzenetére

nyilasmisi

#1975

üzenetére

Hm, igen, ahogy mondod. Elnézést.

brickm: igen.

hosszú volt a nap

-

Proci85

senior tag

válasz

nyilasmisi

#1747

üzenetére

nyilasmisi

#1747

üzenetére

DROP-ra tegyél logot és szépen látszik majd, hogy milyen csomag illeszkedik rá. Ez alapján pedig javítsd a felette lévő szabályaidat, hogy a DROP-ig ne jusson el.

-

poli27

veterán

válasz

nyilasmisi

#1742

üzenetére

nyilasmisi

#1742

üzenetére

Sztem ez eleg hulyeseg igy... 1.1 ertelmesebb forouternek es 1.100 monjuk az apnek.

-

MtHq

tag

válasz

nyilasmisi

#1742

üzenetére

nyilasmisi

#1742

üzenetére

Próbáld meg a forward-internalba tenni

-

MtHq

tag

válasz

nyilasmisi

#1739

üzenetére

nyilasmisi

#1739

üzenetére

Nem vagyok nagy tűzfal guru, de szerintem a tűzfalban, a forward chainben engedélyezni kell a kapcsolatot egy accept szabállyal. A NAT szabályod jó, de nem jelöl meg IN interfacet, én megadnám neki a Digi PPPOE interfacet. Pl:

/ip firewall nat

add action=masquerade chain=srcnat out-interface=pppoe-out1-Digi

add action=dst-nat chain=dstnat in-interface=pppoe-out-1-Digi dst-port=8292 protocol=tcp to-addresses=172.16.1.1 to-ports=8291

add action=dst-nat chain=dstnat in-interface=pppoe-out-1-Digi dst-port=22000 protocol=tcp to-addresses=172.16.1.1 to-ports=80Normál esetben azt mondanám, hogy ne in-interfacet adj meg, hanem dst-address-t (a WAN ip címed), de digi esetében az kb 1-2 naponta változik, így érdemesebb így megoldani, ha nem akarsz scriptelni.

A tűzfaladba beraktam két sort, próbáld meg így:

/ip firewall filter

add action=drop chain=input connection-state=invalid

add chain=input connection-state=established,related

add action=jump chain=input in-interface=bridge-local jump-target=input-internal

add action=jump chain=input in-interface=pppoe-out1-Digi jump-target=input-net

add action=drop chain=input

add chain=input-net dst-port=80,8291,2000 protocol=tcp

add action=drop chain=input-net src-address-list=blacklist

add chain=input-net protocol=icmp

add action=add-src-to-address-list address-list=blacklist-ftp address-list-timeout=3d chain=input-net dst-port=21 protocol=tcp

add action=add-src-to-address-list address-list=blacklist-ssh address-list-timeout=3d chain=input-net dst-port=22 protocol=tcp

add action=add-src-to-address-list address-list=blacklist-telnet address-list-timeout=3d chain=input-net dst-port=23 protocol=tcp

add action=drop chain=input-net

add chain=input-internal

add action=drop chain=forward connection-state=invalid

add chain=forward connection-state=established,related

add chain=forward dst-address=172.16.1.1 dst-port=8292 protocol=tcp

add chain=forward dst-address=172.16.1.1 dst-port=22000 protocol=tcp

add action=jump chain=forward jump-target=forward-net out-interface=pppoe-out1-Digi

add action=jump chain=forward jump-target=forward-internal out-interface=bridge-local

add action=drop chain=forward

add chain=forward-net in-interface=bridge-local src-address=172.16.1.0/24

add action=drop chain=forward-net

add action=drop chain=forward-internalMost nézegetem utólag, a Mikrotik fő routered IP címe 172.16.1.1? Mert akkor se a tűzfal se a NAT szabály nem jó! A dst addresshez a hAP címét írd.

Tűzfal:

add chain=forward dst-address=172.16.1.<hap> dst-port=8292 protocol=tcp

add chain=forward dst-address=172.16.1.<hap> dst-port=22000 protocol=tcpNat:

add action=dst-nat chain=dstnat in-interface=pppoe-out-1-Digi dst-port=8292 protocol=tcp to-addresses=172.16.1.<hap> to-ports=8291

add action=dst-nat chain=dstnat in-interface=pppoe-out-1-Digi dst-port=22000 protocol=tcp to-addresses=172.16.1.<hap> to-ports=80 -

Proci85

senior tag

válasz

nyilasmisi

#1731

üzenetére

nyilasmisi

#1731

üzenetére

Nincs jelentősége, hogy cloud fut vagy nem. Neten van a cucc, random IP-ket próbálgatnak.

Told el a tipikus portokat és már is a kutya sem fog bepróbálkozni.

Még jobb, ha VPN mögé teszed az egész cuccot.Nem kell annyira rápörögni a próbálkozásokra. Aki pl. linux szervert üzemeltet (és van annyi esze, hogy nem tolja el a tipikus 22-es porton futó SSH-t). az naponta több száz ilyen bejegyzést talál a logban.

Amit még tehet az ember: admin usert csak LAN-ról engedélyezi és további usereket vesz fel, akik adott tartományból vagy ha szükséges, bármilyen címről becsatlakozhatnak. Ettől kezdve az usernév is egyfajta védelem, mivel úgy is default nevekkel próbálkoznak. admin, operator,stb.

-

Adamo_sx

aktív tag

válasz

nyilasmisi

#1731

üzenetére

nyilasmisi

#1731

üzenetére

Érdekes, eddig sosem láttam ezt az IP címet a logban (persze nem nézegetem folyton), és én is használom az MT cloud ddns-ét. Viszont most kíváncsiságból az IP/Firewall/Connections-ben megnéztem, hogy van-e ilyen. (Filter src addr)

Ezután a mindjárt megjelent a logban:

-

bacus

őstag

válasz

nyilasmisi

#1731

üzenetére

nyilasmisi

#1731

üzenetére

-

#96292352

törölt tag

válasz

nyilasmisi

#1731

üzenetére

nyilasmisi

#1731

üzenetére

Jó tudni ezt is!

Én még csak szemezgettem vele.. de így hagyom egyelőre

-

brickm

őstag

válasz

nyilasmisi

#1618

üzenetére

nyilasmisi

#1618

üzenetére

[link]

Az ötödik képen ottvan, hogy 5volt mellette meg POE IN 60Vmax -

brickm

őstag

válasz

nyilasmisi

#1616

üzenetére

nyilasmisi

#1616

üzenetére

Azért az van rágravirozva,mert az az USB-s tápra vonatkozik.. Ott ez a szabvány.

A leírása szerint:

The device accepts powering from the USB port or from the Ethernet port:

micro USB power jack accepts 5V DC, a USB 5V adapter is included with the product The Ethernet port accepts passive Power over Ethernet 11-57V DC.Szóval POEn nyomhatod neki az 57voltot is.

-

válasz

nyilasmisi

#1545

üzenetére

nyilasmisi

#1545

üzenetére

Nem is ertelek. Alapbeallitasok utan amirol nem tudod mi az miert piszkalod?

-

válasz

nyilasmisi

#1543

üzenetére

nyilasmisi

#1543

üzenetére

-

válasz

nyilasmisi

#1525

üzenetére

nyilasmisi

#1525

üzenetére

Valszeg a routeren a titkositasnal nem jol allitottad be amit be kell allitani, egy kepernyofoto sokat segitene.

-

válasz

nyilasmisi

#1372

üzenetére

nyilasmisi

#1372

üzenetére

Azért egy 100/50-es net ma már nem mondható nagy kihívásnak, még PPPoE-n kersztül sem :-)

-

bacus

őstag

válasz

nyilasmisi

#1315

üzenetére

nyilasmisi

#1315

üzenetére

szerintem publikus ip cimed az életben nem lesz a távoli 2011-n.

A pppoe layer 2- megy, ami azt jelenti, hogy csak fizikai kapcsolatnál megy, routeolt hálózaton nem.

De elkerülhető vele a dupla natolás.pppoe wan - mt1 router - ....... (itt lehet bármi, akár 14szeres nat) ..... mt2 router - saját hálózat.

wan ip - nat - local ip (pl 192.168.100.1/24) ............ mt2 router - saját hálózat 192.168.100.2/24

mt1 routeren van egy darab nat, azt a routert programozod fel, port forwardok, stb, mt2, csak az eoip tunnelt csinálja, annak a gateway-e a normál úton megy felfele, hiszen kell az eoip tunnelhez, viszont a saját hálózatod átjárója a mt1 lesz !

ha a mt1 routern még lógnak páran, akkor nyilván saját alhálózatot kell kapjon, hogy az mt1 router után lévő eszközök ne lássanak bele a te hálózatodba, megfelelő tűzfalszabályok mt1 routeren.

-----------------------------

Én ahol rgazda vagyok, igy szoktam új szgépet beállitani az ügyfél hálózatába! Pl. ügyfélnél van egy UPC net, egy mt router. Belső hálózata legyen a 192.168.2.1/24. Az én irodámban van egy mt router, bent lóg a normál tűzfalam mögött, van egy lokális ip cime a saját hálózatom felé (192.168.1.5/24). Egy porton kivül az össze port benne a lokális bridgeben, de van egy ugyfel bridge, ebben benne lóg az a port ami megy a telepitett gép felé, és az eoip tunnel. Ez a router vmilyen vpn kapcsolattal betárcsáz az ügyfél mt routeréhez (fontos, hogy az ottani vpn megint egy más alhálózatban van, pl 192.168.3.1 a vpnszerver, mig a vpn kliens 192.168.3.2 ), ott az ottani bridgbe be vannak téve az ottani portok, és az eoip tunnel. (a két eoip a 192.168.3.1-192.168.3.2 használva hozod létre)Működés szempontjából ez virtuálisan úgy néz ki, mintha az ügyfél routeréből jönne egy madzagon a net az én irodámba az ügyfél leendő gépéhez. Kap ip-t dhcp-n az ügyfelem routerétől, megkapja az átjárót, lát ott minden eszközt, stb, az ottani tűzfal szabályok érvényesek rá, a dst-nat szabályt is ott kell létrehozni, stb.

A telepitett gép nem lát rá az én hálózatomra (192.168.1.0/24), mert arra neki nincs route, nem is tud róla..Egyetlen hátrány a sávszélesség, nekem 100/100 van, de ügyfélnél ez ritka (hacsak nem digis az is), igy egy telepitéskor először a helyi hálón hagyom frissülni a gépet, majd amikor már tényleg a beállitások véglegesitése folyik, akkor dugom át, az igy áthozott eth portra

Nagy előny, hogy amikor kiviszem a gépet, akkor ott már nem kell konfigurálni semmit, mindent le tudtam tesztelni, a nyomtatók feltelepitve, domainbe rakva ha kell, stb.. -

bacus

őstag

válasz

nyilasmisi

#1313

üzenetére

nyilasmisi

#1313

üzenetére

Eoip tunnel a te barátod.

-

Proci85

senior tag

válasz

nyilasmisi

#1288

üzenetére

nyilasmisi

#1288

üzenetére

Igen. Pár hónapja használom. Jól teszi a dolgát. Mi a kérdés?

-

lajos75

senior tag

válasz

nyilasmisi

#1183

üzenetére

nyilasmisi

#1183

üzenetére

Köszi

, de már én is rátaláltam a délután folyamán

, de már én is rátaláltam a délután folyamán

De egyenlőre úgy néz ki, hogy itt még nincs ipv6 (Maglód) -

lajos75

senior tag

válasz

nyilasmisi

#1175

üzenetére

nyilasmisi

#1175

üzenetére

Én ezt próbálom most, de egyenlőre semmi változás.

[link] -

SimLockS

tag

válasz

nyilasmisi

#1145

üzenetére

nyilasmisi

#1145

üzenetére

Bakker másfélszeres lett az ára!!! Az azért húzós... :S

-

SimLockS

tag

válasz

nyilasmisi

#1145

üzenetére

nyilasmisi

#1145

üzenetére

Ígéretesek az átviteli értékek, full gigabites, ez ok.

Az sfp viszont továbbra is CSAK gigabites modulokat visz, ez picit fáj...

Az sfp viszont továbbra is CSAK gigabites modulokat visz, ez picit fáj... -

válasz

nyilasmisi

#1130

üzenetére

nyilasmisi

#1130

üzenetére

ez igaz, de a nyugta csomagoknak akkor is sorba kell állniuk, amitől lassul a rendszer.

-

válasz

nyilasmisi

#1128

üzenetére

nyilasmisi

#1128

üzenetére

a half duplex terheléssel mért 150 Mbps full duplexben pont 75 lesz, a wifi szabvány korlátozza az átviteledet, nem az openwrt meg a linksys.

Új hozzászólás Aktív témák

- Milyen videókártyát?

- Battlefield 6

- 3D-s gyorsítótárat mindenkinek!

- Nem indul és mi a baja a gépemnek topik

- Pánik a memóriapiacon

- Őrületes specifikációkkal rendelkezik a Tachyum csodaprocesszora

- BestBuy topik

- Torrent meghívó kunyeráló

- Samsung Galaxy S25 Ultra - titán keret, acélos teljesítmény

- Autós topik

- További aktív témák...

- Apple iPhone 11 64GB, Kártyafüggetlen, 1 Év Garanciával

- Apple iPhone 11 64GB, Kártyafüggetlen, 1 Év Garanciával

- Apple iPhone 11 64GB, Kártyafüggetlen, 1 Év Garanciával

- Apple iPad 9th Gen 256GB, Wi-Fi+Cellular, Kártyafüggetlen, 1 Év Garanciával

- Samsung Galaxy A53 5G 128GB, Kártyafüggetlen, 1 Év Garanciával

- HIBÁTLAN iPhone 14 256GB Midnight -1 ÉV GARANCIA - Kártyafüggetlen, MS3242

- IKEA (HAVREHOJ) tablet tartó

- ÁRGARANCIA!Épített KomPhone Ryzen 7 7800X3D 32/64GB RAM RTX 5070Ti 16GB GAMER PC termékbeszámítással

- ÚJ Microsoft Surface Laptop 7 13.8" 2K - 120Hz Érintő - Snapdragon X Elite - 16GB - 512GB-2 év gari

- Mio Star 8750B Automata kávégép 6 hónap Garancia Beszámítás Házhozszállítás

Állásajánlatok

Cég: Laptopműhely Bt.

Város: Budapest

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

, de már én is rátaláltam a délután folyamán

, de már én is rátaláltam a délután folyamán  ekkold

ekkold