- Samsung Galaxy Watch8 - Classic - Ultra 2025

- Samsung Galaxy Watch6 Classic - tekerd!

- Milyen okostelefont vegyek?

- Redmi Note 13 Pro 5G - nem százas, kétszázas!

- Yettel topik

- Szinte játékpénzért megvehető a Honor Play 10C

- Sony Xperia 1 VII - Látod-e, esteledik

- Xiaomi 14 - párátlanul jó lehetne

- Android alkalmazások - szoftver kibeszélő topik

- Hivatalos a OnePlus 13 startdátuma

Hirdetés

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

ekkold

Topikgazda

válasz

#42556672

#10180

üzenetére

#42556672

#10180

üzenetére

Annak idején próbáltam layer2 összeköttetést két hálózat között.Amit linkieltél, DHCP Snooping stb.. be is állítottam, működött is a dolog, de ennek ellenére voltak olyan anomáliák a hálózatban amiket nem tudtam megoldani. Így végül maradt a layer3 összeköttetés - azzal nincs gond. Bár igy pl. a DLNA nem érhető el a távoli hálózatból, pedig néha jó lenne...

-

ekkold

Topikgazda

válasz

the_one

#10136

üzenetére

the_one

#10136

üzenetére

A level3 licenc csak pont-pont kapcsolatot enged, tehát 1db kliens tud csatlakozni, vagy az eszköz kliensként csatlakozhat egy AP-hez. A scan nem minden frekvencián keres, hanem figyelembe veszi pl. a beállított országkódot. Nem a RouterOS a hibás...

AP módban ez az eszköz nem fog menni, szerintem licencet venni sem érdemes, egyszerűbb eladni, és level4-es eszközt venni - ha az AP módra is szükség van. -

ekkold

Topikgazda

Emlékeim szerint mintha neked is lenne NAS-od. Ha synology/xpenology, akkor van syslog server (naplóközpontot fel kell tenni). A mikroik tud logolni távoli szerverre, így nem kell menteni, meg elküldeni a log-ot, hanem ott lesz a szerveren, tetszőleges időszakra visszamenőlegesen.

-

ekkold

Topikgazda

válasz

Ablakos

#9945

üzenetére

Ablakos

#9945

üzenetére

Mikrotikről írtam egy kis cikket, ilyesmiről is szó van benne. [link]

Ha a próbálkozó nem lép be megfelelő jelszóval 90 másodpercen belül, akkor feketelistára kerül az IP-je. Így gyakorlatilag csak néhány próbálkozásra futja, admin/admin és hasonló komolyságú jelszavakat tud csak kipróbálni. Az IP pedig egyetlen sikertelen próbálkozás miatt is feketelistára kerül - ha a 90 mp-en belül nem lép be. -

ekkold

Topikgazda

-

ekkold

Topikgazda

válasz

adika4444

#9806

üzenetére

adika4444

#9806

üzenetére

Néhány óra alatt többszáz IP-t tesz feketelistára a router, próbálkoznak mindenfélével. Bár a legtöbb elég gyenge próbálkozás, de biztos van amikor bejön. A legtöbb ilyen, pl. user:admin esetleg root, vagy test, és próbálgat pár jelszót. Túl sokra persze nincs ideje, mert megy feketelistára.

-

ekkold

Topikgazda

válasz

adika4444

#9806

üzenetére

adika4444

#9806

üzenetére

A "detect internet" jól működik, csak be is kell állítani, hogy merre keresse az internetet. Azaz létre kell hozni egy interfész listát, ami azokat (és csak azokat) az interfészeket tartalmazza amin keresztül elérhető az internet, és ezt meg kell adni a menüben. Ha ez nincs megadva (vagy ha nem jól van megadva) akkor az összes interfészen keres, és ez vezethet anomáliákhoz bizonyos konfigurációval párosítva. Innentől valószínűleg user error ha mégsem megy. De általában erre a feature-re tényleg nincs szükség, és felesleges beállítani. Emiatt (is) érdemes úgy kezdeni a beállítását egy routernek, hogy reset-config + no default....

És persze az sem 100%, hogy a kérdező problémája emiatt van. Nyitott winbox, ftp, telnet, stb.. portokon keresztül is jöhet pár érdekesség

-

ekkold

Topikgazda

válasz

stickermajom

#9798

üzenetére

stickermajom

#9798

üzenetére

>Ez bug lesz vagy feature?

Konfig kérdése... mivel nem tudjuk mi van beállítva a hAPac2-n, így esély sincs rá, hogy bárki is kitalálja mi a gond. (Tudod: van egy zöld autóm ami reggel nem akart indulni, mi romolhatott el benne? Tegnap még működött! Kb ilyen volt a kérdésed.)

Még az is lehet, hogy éjszaka széthekkelte valalki, vagy ki tudja. -

ekkold

Topikgazda

válasz

bupemko

#9773

üzenetére

bupemko

#9773

üzenetére

A windowsok csak akkor csatlakoznak az l2tp vpn-re ha az ipsec be van kapcsolva a mikrotikben. IPsec nélküli l2tp-re nem csatlakoznak a windowsok. PPTP vpn-re viszont simán felcsatlakoznak, és bár kevésbé biztonságos, sebességben még mindíg az a leggyorsabb. Némi scripttel (és/vagy ügyes tűzfal szabályokkal) meg is támogatható a PPTP biztonsága.

-

ekkold

Topikgazda

válasz

Ablakos

#9772

üzenetére

Ablakos

#9772

üzenetére

Lehet mindkét cím fix, de akkor csak 1db user tud felcsatlakozni azokkal a beállításokkal. Mindkét cím mehet pool-ból is, de igazából nincs rá szükség, hogy a local address minden usernél különböző legyen - bár működőképes a dolog úgy is. Sőt a secret-nél is lehet fix IP-t megadni, és akkor a profilban nem kell.

Ha több user is beléphet ugyanazzal a név/jelszó párossal, akkor érdemes a távoli címnek poolt-t használni, a local meg lehet fix. Azért szerepel mindenhol így mert ez egy optimális megoldás, de egyáltalán nem muszáj így csinálni.

-

ekkold

Topikgazda

válasz

#42556672

#9718

üzenetére

#42556672

#9718

üzenetére

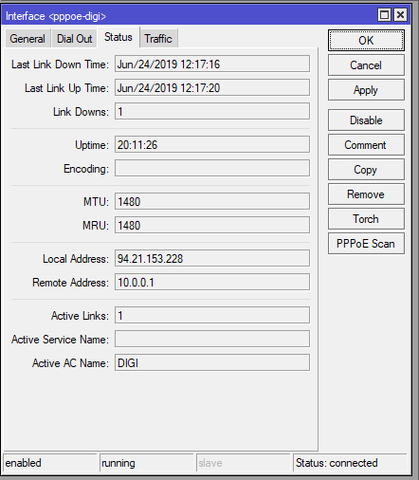

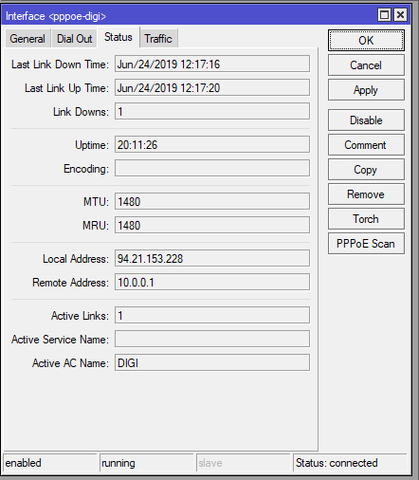

Igen be van rakva a pipa, de (valószínűleg az élő VPN kapcsolatok miatt) sajnos ez nem elég, kell a mangle szabály is. Ettől függetlenül, ha kihagyom a tcp csomagméret váltást, akkor is működik minden de sokkal lassúbb.

Amúgy nekem is 1480-ra áll be digivel az MTU, de ha ráerőltetem az 1492 akkor is jól működik.

-

ekkold

Topikgazda

Valószínűleg MTU probléma, a megoldás: Change TCP MSS

RouterOS verziótól is függ, de itt írtam pár szót róla, és a megoldásról is: [link] kb az oldal közepénél.add action=change-mss chain=forward new-mss=1440 out-interface=pppoe-digi passthrough=yes protocol=tcp tcp-flags=syn tcp-mss=!0-1440 -

ekkold

Topikgazda

válasz

#42556672

#9710

üzenetére

#42556672

#9710

üzenetére

Néhány eszközöm tud 40MHz-es sávszélt használni, olyankor kicsit gyorsabb. Azok az eszközök amik 20MHz-et használnak, azoknak nem mindegy, hogy az AP tudna 40MHz-et is vagy sem?

A ledobálás olyan mint amit a berakott logban is látni lehet -66dB -74dB környékén. Sajnos nem emlékszem, hogy a másik AP-n volt-e ilyen, vagy sem. Mindenesetre eddig nem panaszkodnak a wifire, úgyhogy hagyom, aztán majd később meglátom...

-

ekkold

Topikgazda

A hAPac 2412MHz-en megy 20/40MHz sávszéllel, a cAPac 2437MHz-en szintén 20/40MHz-el. Szándékosan nem azonos frekin vannak, hogy egyenletesebb legyen a sáv kihasználása. mindkettőél az alap freki a fő csatorna, és felette van a következő 20MHz (azaz "Ce" beállítás van).

Most úgy nézem a Samu TV ott maradt a cAPac-n, majdnem 50 perces uptime van, és 20MHz sávszélt használ. Lehet, hogy néha zavarja valami azt a frekit? Megpróbálom holnap átrakni máshová, vagy "eC" beállítással is kb ugyanazt érem el.

-

ekkold

Topikgazda

válasz

#42556672

#9703

üzenetére

#42556672

#9703

üzenetére

A fel/le csatlakozást egy ZTE mobil csinálja (

60:14:66:40:DA:98) ezt csak egy fal választja el az AP-tól. Az átcsatlakozásról nincs kéznél log, de azt meg egy Samsung TV, a másik két ezközt nem ismerem, (valószínűleg egy PC wifi kártyával, és egy tablet) de majd utána nézek. -

ekkold

Topikgazda

A log teli van ilyenekkel amúgy:

10:06:24 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7110:06:27 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:07:05 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7110:07:08 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:07:44 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7110:07:47 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:17:05 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -6910:17:08 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:18:48 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7310:18:51 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:23:29 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7410:23:32 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:27:35 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7510:27:38 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:29:24 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -6610:29:27 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:33:45 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -6810:33:48 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:41:02 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -6810:41:06 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:42:02 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -6710:42:05 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:42:08 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7110:43:20 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, registered to other device in network10:44:40 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7010:44:43 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:44:44 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7010:45:54 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, registered to other device in network10:46:09 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7010:46:12 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:47:33 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -7010:47:36 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)10:47:57 wireless,info 60:14:66:40:DA:98@wlan2.4G: connected, signal strength -6910:48:01 wireless,info 60:14:66:40:DA:98@wlan2.4G: disconnected, received deauth: sending station leaving (3)11:12:13 wireless,info 00:25:F0:20:78:0B@wlan-netradio: connected, signal strength -2712:00:37 wireless,info 00:25:F0:20:78:0B@wlan-netradio: disconnected, extensive data loss14:08:19 wireless,info 00:4B:45:DD:9E:90@wlan5G: connected, signal strength -8714:08:23 wireless,info 00:4B:45:DD:9E:90@wlan5G: disconnected, received deauth: sending station leaving (3)14:08:26 wireless,info 00:4B:45:DD:9E:90@wlan2.4G: connected, signal strength -6014:52:03 wireless,info 00:4B:45:DD:9E:90@wlan2.4G: disconnected, registered to other device in network14:53:21 wireless,info 00:4B:45:DD:9E:90@wlan5G: connected, signal strength -9014:53:24 wireless,info 00:4B:45:DD:9E:90@wlan5G: disconnected, received deauth: sending station leaving (3)14:53:27 wireless,info 00:4B:45:DD:9E:90@wlan2.4G: connected, signal strength -5518:00:55 wireless,info 00:4B:45:DD:9E:90@wlan2.4G: disconnected, registered to other device in network -

ekkold

Topikgazda

Eddig 2db hAPac szórta a wifit. Van 3db kliens kb egy adott helyen, amit egy egyik AP-tól két vastag fal választ el (vagy két ablak), a másiktól 3 fal. A klinesek a közelebbi AP-n lógtak -73dB körüli jelszinttel, és jól működtek. Lecseréltem a közelebbi AP-t cAPac-re, és most többnyire a távolabbik AP-ra kapcsolódnak. Ha lelököm az AP-ről a klienst, akkor átmegy a másikra és működik, de valamiért egy idő után újra a távolabbi AP-n lógnak. Próbáltam növelni az AP teljesítményét, nagyobb is lett a jelszint, de a helyzet változatlan. A hAPac default teljesítménnyel működött.

-

ekkold

Topikgazda

Kérdezném azoktól akik cAPac-t használnak AP-nek:

Milyen wifi beállításokkal használjátok? Nem a triviális dogokra gondolok, mint pl. wpa2-aes, hanem pl. freq mód, output mód, output power beállítások, ilyesmik... Magánban is jöhet ha nem publikus.

Nemrég vettem egyet, mert sokan dícsérték ezt a tipust, egy hAPac-t váltott, de azon kívül, hogy szebb a doboza, nem igazán tűnik előre lépésnek - wifi szempontjából. -

ekkold

Topikgazda

válasz

norbinator

#9694

üzenetére

norbinator

#9694

üzenetére

Az RB2011-nek gyenge a processzora, gigabites netet esély sincs elnatolni vele. Emiatt elavult, és a tudásához képest túlárazott típusnak tartom.

DDNS megoldható.

Frissítések: a legrégebbi típusokra is vannak. Volt egy régi RB1000-es routerem 3.0-ás routerOS-el. Több lépésben ugyan, de sikerült megfrissíteni a legújabb szoftver verzióra!

Stabilitás és élettartam: a nagyon régi eszközök is működnek, legfeljebb mára kissé elavultak, és mai szemmel nézve lassúak. Pár éve bontottunk egy maréknyi RB411-et (>100db) egy része jó volt, a hibásakban a kondikat kicseréltünk és megjavultak. Pedig legalább 5...10 évet szolgáltak egy szállodában mint AP-k.

Lehet ügyes scripteket írni a routerre, csak meg kell ismerni hozzá egy kicsit.

Szerintem is az RB4011 + cAPac az egyik legjobb kombináció, de valószínűleg már javították a wifis verziók problémáit. A mikrotik wifi szempontjából stabil ugyan, de sebességben nem túl acélos... ha ez fontos szempont akkor wifire ne mikrotiket használj. Mint router viszont szerintem a legjobbak között van.

-

ekkold

Topikgazda

Egyetértek az előttem szólóval. Jó esetben azt tudod logolni, hogy megnyitotta mondjuk a facebook-ot, de nem fogod látni, hogy csak ránézett 2 percre, vagy órákig böngészett rajta. Ez alól esetleg olyan oldalak lehetnek kivételek, ahol folyamatos adatforgalom van, de akkor is lehet, hogy csak a háttérben, egy böngésző fülön fut az oldal, és nem azt nézi a dolgozó (pl. mert dolgozik), csak néha rápillant.

-

ekkold

Topikgazda

Az miért nem jó, hogy a mikrotik naplózza a 80-as és 443-as célportra menő forgalmat?

Most kipróbáltam, kb ilyen bejegyzések keletkeznek, lényegében minen infó benne van ami kell. Csak be kellene tenni egy adatbázisba, a forrás IP-ket gépnévre cserélni, a cél IP-ket meg domain névre. Egyik sem tűnik megoldhatatlan feladatnak:20:08:07 firewall,info forward: in:LAN2-bridge out:pppoe-digi, src-mac 00:e0:4c:1d:08:fe, proto TCP (ACK), 192.168.10.16:52422->94.21.255.207:80, NAT (192.168.10.16:52422->94.21.153.16:52422)->94.21.255.207:80, len 52

20:08:07 firewall,info forward: in:LAN2-bridge out:pppoe-digi, src-mac 00:e0:4c:1d:08:fe, proto TCP (ACK), 192.168.10.16:52422->94.21.255.207:80, NAT (192.168.10.16:52422->94.21.153.16:52422)->94.21.255.207:80, len 40

20:08:07 firewall,info forward: in:LAN2-bridge out:pppoe-digi, src-mac 00:e0:4c:1d:08:fe, proto TCP (ACK), 192.168.10.16:52422->94.21.255.207:80, NAT (192.168.10.16:52422->94.21.153.16:52422)->94.21.255.207:80, len 40

20:08:08 firewall,info forward: in:LAN1-Bridge out:pppoe-digi, src-mac 00:4b:45:dd:9e:90, proto TCP (ACK,PSH), 192.168.9.80:39068->185.60.216.15:443, NAT (192.168.9.80:39068->94.21.153.16:39068)->185.60.216.15:443, len 250 -

ekkold

Topikgazda

válasz

Alteran-IT

#9601

üzenetére

Alteran-IT

#9601

üzenetére

...del...

-

ekkold

Topikgazda

Ebben maximálisan igazad van. Jobb helyeken nem foglalkoznak azzal, hogy megy-e valami (pl. facebook) a háttérben, egyszerűen csak számon kérik, hogy a munka kész van-e határidőre...

Nem tudom, hogy mikrotik vagy synology téma-e inkább. Megoldható-e (hogyan, milyen beállításokkal) hogy a synology log centere fogadja a mikrotik syslog üzeneteit?

-

-

ekkold

Topikgazda

válasz

thesitu

#9360

üzenetére

thesitu

#9360

üzenetére

Az utóbbi néhány hozzászólás alapján (és mivel a mailcímemre is írtál) javaslom, hogy olvasd el újra a mikrotikes cikkemet Ha az ott olvasottakat sikerül megérteni, és aszerint jártál volna el, akkor ez a szívás gyakorlatilag kimaradt volna. (pl. nyilván nem éred el külső IP-ről, winbox-al, hiszen biztonsági okokból a belső hálóra lett korlátozva a winbox elérés) Ha pedig korrekt és részletesebb információkat adtál volna a problémáról, akkor sokkal hamarabb meglett volna a megoldás is.

Ismerkedj meg az export paranccsal is, hasznos lehet, ha majd ismét segítséget kell kérned valamilyen mikrotikes témában (pl így egyszerűen megoszthatod a routered beállításait azokkal akiktől segítséget kérsz). -

ekkold

Topikgazda

válasz

thesitu

#9329

üzenetére

thesitu

#9329

üzenetére

Ha reseteled a konfigot akkor törlődnek a beállítások, azaz nem lesz IP címe a routernek. Ezek után nyilván nem lehet IP alapon belépni, mivel nincs IP. A másik lehetőség, hogy a reset után default konfigot töltött be, ez esetben 192.168.88.1 címen lesz elérhető.

Konfiguráld be újra a routert (van mentésed a korábbi konfigról?), utána újra el tudod érni IP alapon is. -

-

ekkold

Topikgazda

válasz

Lalikiraly

#9300

üzenetére

Lalikiraly

#9300

üzenetére

Jelenleg a mikrotik routerek közül szerintem a hAP ac2 a legjobb ár/érték arányú eszköz. Kb átlag soho router árban adják, de ahhoz képest (meg a többi soho routerhez képest is) egész profi kis eszköz. Ha pedig nagyobb keret is van rá, akkor wifis RB4011, vagy wifi nélküli RB4011 + néhány AP (pl. cAPac), de egy kis lakásba ez már ágyúval verébre kategória.

-

ekkold

Topikgazda

válasz

Alteran-IT

#9320

üzenetére

Alteran-IT

#9320

üzenetére

Szerintem (vagy a tapasztalataim alapján) a mikrotik DDNS szolgáltatása teljesen jól működik, az egyetlen nehézsége, hogy a DDNS-nevet a router gyári számából képezi, és nem szabadon választható. Viszont a mikrotik szépen együtt tud működni más DDNS szolgáltatóval is, megfelelő szkriptet rátöltve vagy megírva. Talán pont ebben a témában javasolta valaki a freedns-t, aholis többezer! fő domén név közül lehet válogatni, és aldomaint regisztrálni hozzá. Teljeesen jól együttműködik a mikrotikkel, és pl. a synology/xpenology szerveremmel is. (regisztráltam többek között mooo.com, pwm.hu, és spacetechnology.net végű domain neveket)

Az oktatási rendszer sajnos olyan amilyen, de van aki fejlődőképes és tudja pótolni a hiányzó ismereteit, ezért én senkit sem beszélek le a mikrotik routerekről. Ha utána olvas, akkor be fogja tudni állítani, legfeljebb nem lesz optimális, de működni fog. Aztán ha fejlődik akkor javít a beállításokon is. Ha meg nagyon nem megy, akkor legfeljebb lesz az apróhirdetések között olcsón eladó mikrotik router

! Pl.én sem jártam mikrotikes tanfolyamra, egyszerűen a munkahelyemen megörököltem az ezzel kapcsolatos feladatokat egy kilépő kollégától, és kénytelen voltam beletanulni. De igazából hamar meg lehet érteni, vagy meg lehet szeretni a mikrotik féle logikát, és ügyes dolgokat meg lehet valósítani vele. És ami nem megy kapásból, arra a neten sokszor lehet kész megoldást találni.

! Pl.én sem jártam mikrotikes tanfolyamra, egyszerűen a munkahelyemen megörököltem az ezzel kapcsolatos feladatokat egy kilépő kollégától, és kénytelen voltam beletanulni. De igazából hamar meg lehet érteni, vagy meg lehet szeretni a mikrotik féle logikát, és ügyes dolgokat meg lehet valósítani vele. És ami nem megy kapásból, arra a neten sokszor lehet kész megoldást találni.Egyébként volt olyan főnököm aki a céges 5...10Mbps ADSL-re is azt mondta hogy elég az, nem arra kell hogy mi netezzünk meg letöltsünk, hanem hogy a levelezés működjön meg az a pár dolog ami a netről kell. A belső hálózat is csak 100Mbps-t tudott. Nem lehetett meggyőzni róla, hogy haladjuk a korral, de végülis az ő szemszögéből nézve igaza volt (persze azért otthon nem tartotta meg az ADSL-t).

-

ekkold

Topikgazda

Némelyik mikrotik POE megoldása tényleg problémás egy kicsit, de erre nem az a megoldás, hogy akkor jack dugókat kell szerelni. Konkrétan Omnitiket szereltünk fel 90méteres kábellel, és POE táplálással. Működött is de gyakran megőrült, néha újraindult, vagy a POE kimenetét kikapcsolta. Az ok a belső táp gyenge hidegítése, megoldás pedig annyi volt, hogy az onmitik kábel fogadó részébe, a beérkező POE feszültségre beépítettünk egy 100uF-os kondenzátort. Ezzel gyakorlatilag megszűntek a hibák. Ugyanakkor más mikrotik típussal nem tapasztaltunk ilyen hibát, bár a 90m vagy hosszabb kábel egyik eszközön sem volt túl gyakori.

-

ekkold

Topikgazda

Hát igen, a mikrotik korrekt beállításához, igencsak kellenek az alapvető hálózati ismeretek. Amíg ez nincs meg, addig csak gányolás lesz...

-

ekkold

Topikgazda

válasz

Marcelldzso

#9050

üzenetére

Marcelldzso

#9050

üzenetére

Win10? Gondolom a beépített tűzfal blokkolja. Win7 rákérdez, hogy mehet-e, és megy is. Linux alatt, wine-al is megy gond nélkül. WinXP alatt is megy, bár azt már csak virtuális gépen használom. Mac-en is megy a MAC

, de ott is kell wine hozzá. Lehet, hogy stickermajom kollégát is az OS tűzfala szivatja?

, de ott is kell wine hozzá. Lehet, hogy stickermajom kollégát is az OS tűzfala szivatja? -

ekkold

Topikgazda

válasz

stickermajom

#9039

üzenetére

stickermajom

#9039

üzenetére

A winbox-al MAC address alapján is el kellene érni. Az sem megy?

Melyik RouterOS verzió van rajta? Egyes régebbi verziókban volt elég durva biztonsági rés, ha nem frissítetted, akkor lehet, hogy meghekkelték (de akkor a reset sem segít). Persze az is lehet, hogy valahogyan kizártad magad. Próbáltad másik eszközről is elérni (más IP címről, és/vagy másik LAN portról)? -

ekkold

Topikgazda

válasz

jerry311

#9027

üzenetére

jerry311

#9027

üzenetére

Engem csak elméletieg érdekel a kérdés, hogy akkor mi a megoldás a free wifire? Megoldható egyáltalán jogszerű módon? Rengeteg helyen van free wifi, szállodákban, éttermekben, plázákban, stb... Sok helyen egyszerűen egy soho router szórja a wifit... Akkor az ezeket üzemeltetők mind potenciális bűnözők?

-

-

ekkold

Topikgazda

válasz

Zwodkassy

#9000

üzenetére

Zwodkassy

#9000

üzenetére

A célhálózat címtartományát kell felvenni a routing táblába, hogy azt a VPN kapcsolat IP címén keresztül érheti el a PC. Erre lehet pl. egy .bat fájlt írni. De lehet, hogy megmaradó routing bejegyzés is készíthető, annyira nem merültem el a dolgoban. A parancssoros megoldás teljesen jól működött nekem. Egy .bat fájl meg könnyedén betehető az automatikus indításba, vagy feladatütemezőbe..

Feltételezem, hogy amelyik VPN kliens ezt magában tudja, az is csak annyit csinál, hogy létrehozza helyetted a routing bejegyzést a kapcsolat felépülésekor (és esetleg törli a kapcsolat megszakadásakor). -

ekkold

Topikgazda

RB951-el van tapasztalatom, 40...50 userrel még elfogadhatóan ment (csak kellően kicsi egyéni sávszélt kell beállítani, hogy jusson mindenkire). Másoktól azt hallottam, hogy kb. 100 usertől szinte biztosan kifekszik. A cap ac esetében a felhasználók megoszlanak az 5GHz és a 2,4GHz között, így jó eséllyel valamivel több usert tud kiszolgálni. Ha ennél több felhasználód lesz, akkor több AP-t kell felrakni, mindegyiket másik csatornán, és átfedés nélkül.

-

ekkold

Topikgazda

Ez a mikrotik féle DFS radar detect, egy kalap sz@r. Nekem itthon, beltérben, szinte minden frekvencián radart érzékel, olyan frekvencián is ahol nincs magyarországi radar. Ezek után ha használni is szeretném az 5GHz-et, akkor nincs más lehetőségem mint fix freki, DFS nélkül...

-

-

ekkold

Topikgazda

válasz

Zwodkassy

#8987

üzenetére

Zwodkassy

#8987

üzenetére

Hát speciel win7 alatt biztosan lehet routing bejegyzéseket létrehozni, és működnek is (régebben már volt ilyesmire szükségem). Feltételezem, hogy a többi windows is tudja ugyanezt. VPN már a Win2000-ben is volt és működött is (nemrég próbáltam ki virtuális gépen).

Mikrotiken l2tp+ipsec és pptp VPN-t használok, többnyire win kliensekkel. Probléma eddig nem igazán volt ezzel. Csak kellett egy további NAT szabály-t felvenni a mikrotikben, a VPN IP tartományára, hogy a kliensek tudjanak netezni a VPN-en keresztül.

-

ekkold

Topikgazda

#IP cím változás esetén emailt küld

/ip cloud force-update

:delay 10

:global actualIP [/ip cloud get public-address]

:global oldIP

:if ([ :typeof $oldIP ] = nil ) do={ :global oldIP "0" }

:if ([ :typeof $actualIP ] != nil and $oldIP != $actualIP) do={

:log info ("Publikus IP lekerdezese, e-mail kuldes")

/tool e-mail send to=felado@domain.hu subject="IP change: $actualIP" body="Az IP cim: $actualIP"

:set $oldIP $actualIP

} else={

:log info ("Publikus IP lekerdezese, nem valtozott")

}

--------------------------------------------------------------------

A fenti script akkor tud csak mailt küldeni, ha elotte beállítjuk az SMTP szervert, és a feladót....

/tool e-mail

set address=smtp.domain.hu from=Mikrotik<name@domain.hu> password=***** user=username@domain.hu

Az IP lekérdezéséhez engedélyezni kell a mikrotik ddns-ét.

/ip cloud

set ddns-enabled=yes update-time=no

A script időszakos futtatásához érdemes betenni az időzítőbe is

/system scheduler

add interval=10m name="IP-mail" on-event=ipmail \

policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-date=jun/09/2019 start-time=12:00:00

Amennyiben az internetre PPPOE kapcsolattal csatlakozunk, akkor a defult profil helyett érdemes létrehozni a PPPOE számára egy saját PPP profilt, és a profilba az on-up script részhez is betenni a függvényt. Ha a PPPOE kapcsolat publikus IP címet kap, akkor az /ip cloud lekérdezése helyett, a PPPOE kapcsolat címének lekérdezéséből

is megkapható az aktuális IP cím. -

ekkold

Topikgazda

Ha netán még nem olvastad, akkor neked is ajánlom [ezt a cikkemet].

-

ekkold

Topikgazda

válasz

byson55

#8725

üzenetére

byson55

#8725

üzenetére

Nem írtam még ilyen szkriptet, mert nincs olyan mikrotik eszközöm ami SMS-t kap. De amin elindulhatsz: a script lényegében egy szövegfájl amiben szöveges parancsok vannak felsorolva, ugyanolyanok mint amit terminálban is ki lehet adni. Az SMS-re vonatkozó parancsok a

/tool sms

alatt érhetők el, pl az SMS-ek kiírása:

/tool sms inbox print

Kell egy for ciklus ami végigmegy az inboxban levő SMS-eken, a ciklusba pedig bele kell tenni, hogy mit kezdjen vele, pl.

/tool e-mail send to=cimzett@domain.hu body=sms_szoveg subject=sms

Remélem segítettem valamennyit. Kísérletezz bátran. -

ekkold

Topikgazda

válasz

Marcelldzso

#8685

üzenetére

Marcelldzso

#8685

üzenetére

A 951-es procija gyengébb, azzal még kevesebb lesz a max. A dolog kulcsa az erősebb, négymagos proc, hAPac2 - 4x710MHz, RB4011 - 4x 1400MHz, RB951 - 1x 800MHz, RB750Gr3 (hex) - 2x 880MHz

-

ekkold

Topikgazda

válasz

Beniii06

#8671

üzenetére

Beniii06

#8671

üzenetére

Az MTU-val szinte biztosan gond lesz, nekem legalábbis akadt. Mondjuk én azt szerettem volna, hogy két otthoni hálózatot kössek össze layer2-n, pl. hogy a DLNA is elérhető legyen távolról. Ugyanakkor a DHCP-t szűrni szerettem volna, hogy a DHCP kliensek ne függjenek attól, hogy éppen él-e az EOIP kapcsolat. Ez a része működött is, de ennek ellenére voltak fura anomáliák a hálózatban. Pl. a virtuális gépeken futó windows-ok folyton IP ütközést írtak ki és lehalt a hálózatuk (pedig biztos, hogy nem volt IP ütközés). Némelyik PC-n bizonyos weboldalak nem jöttek be, amikor az MTU állítgatásakor megjavult, akkor máshol elromlott valami más. Néha pedig megmagyarázhatatlanul belassult az egész hálózat (pedig nem volt hurok vagy ilyesmi). Igazán jóra sosem sikerült beállítani. Persze a DLNA az működött.

Ha az én oldalaamon nem raktam be a LAN bridge-be az EOIP-t, hanem külön bridge-be, és egy másik SSID-vel wifi-n értem el, akkor nálam megszűntek a problémák, de a másik oldalon nem teljesen. Ezért aztán inkább félretettem ezt az EOIP-t, addig amíg valakinek sikerül jól belőni - hátha tanulok valamit, hogyan kell.Ezután megpróbáltam a PPTP-t layer2 módban beizzítani, egy leírás alapján. Sikerült is, működött is, és bár kevésbé durván, de hasonló problémák jelentkeztek mint az EOIP esetében. Szóval örülnék ha Te sikerrel járnál, és elmondanád hogyan....

Ja, és az EOIP összelőhető VPN nélkül is, ahhoz pedig, hogy használjon pl. IPSEC titkosítást, csak be kell rakni egy pipát, és megadni egy kulcsot....

-

ekkold

Topikgazda

válasz

Beniii06

#8597

üzenetére

Beniii06

#8597

üzenetére

Azt olvastam valahol, hogy az AHx4 alig melegszik (az AHx2-höz képest - ez utóbbiban ventillátor is van, az AHx4-ben viszont nincs). Ezek után viszont kíváncsi lennék, hogy mekkora a hőkmérséklet a procin, és a dobozon belül - az AHx4 és a 4011 esetében.

Azért szerintem az benne van, hogy a 4011 a soho kategória felső részébe szánt eszköz, az AHx4 meg inkább ipari cucc.

-

ekkold

Topikgazda

válasz

adika4444

#8479

üzenetére

adika4444

#8479

üzenetére

A /ip cloud -ot be kell kapcsolni, és a domén nevet kell a címlistába tenni. A DNS név rövid lejárati idejű, pillanatok alatt frissül (eddigi tapasztalat szerint kevesebb mint 30mp). Ha nem fér bele ennyi sem, akkor ki lehet kényszeríteni azonnali frissítést PPPOE kapcsolódáskor, a PPP profilba írt szkripttel.

-

ekkold

Topikgazda

válasz

adika4444

#8207

üzenetére

adika4444

#8207

üzenetére

Az SSH-t szeretik hekkelni, de ha mindenképpen ez kell akkor érdemes átrakni másik portra. Ne legyen egyértelmű, hogy SSH van mögötte. Kell egy olyan tűzfalszabály ami az eredeti SSH (22-es) porton próbálkozókat feketelistára teszi és blokkolja. Lehet olyan tűzfal szabályt is készíteni, ami azokat a címeket is blokkolja amelyekről túl sok új kapcsolat indul a (tényleges) SSH portra. Ez összességében hatékony védelmet adhat, bár a VPN-en keresztüli hozzáférés, az előző hozzászólóval egyetértve, nekem is szimpatikusabb.

-

ekkold

Topikgazda

válasz

bambano

#8160

üzenetére

bambano

#8160

üzenetére

Most 40Mbps, de később várja az optikát, ami feltételezhetően gigabites netkapcsolatot jelenthet. Mondjuk a NAT-olás akkor sem fogja agyonterhelni... Ha a NAS és a PC között gigabittel mennek az adatok, akkor sincs 2,5Gbps közelében. Sőt akár beférhet mellé a net felől egy gigabites letöltés, és még mindig maradt egy kicsi sávszél...

-

ekkold

Topikgazda

válasz

adika4444

#8131

üzenetére

adika4444

#8131

üzenetére

Dupla táp: két önálló táp, táplálható két helyről, ill. ha az egyik elromlik, akkor is működik tovább a router a másikról. Nincs USB csatlakozó: így van, nem akartak saját maguknak konkurenciát, mert ha lenne háttértárnak csatlakozási lehetőség, akkor az AHx4-ből kevesebbet adnáak el. A 4011-es 5GHz-es wifije mini PCIE slotban van, ennek a helyére elvileg PCIE kártya is berakható, de erről gyakorlati tapasztalatot nem tudok. A wifi néküli verzióban nincs benne a PCIE slot.

A 3011 csak fasttrack-al tudja elvinni a gigabitet, anélkül, azaz "erőből" nem tudja. Bizonyos szolgáltatások pedig nem működnek a fasttrack-al együtt. Elég jól el van osztva a mikrotiknél, hogy melyik router mekkora teljesítményű ill. milyen feladatra alkalmas. Ettől még a 3011 valóban nem egy rossz eszköz, de a 4011 és a hAPac^2 ár/teljesítmény szempontból szerintem jobb.

Konkrétan a hAPac^2 amikor megjelent eléggé telitalálat volt a 20eFt körüli árával, úgy hogy valamelyik (tipus nem ugrik be) ASUS soho routernek majdnem ugyanez a hardvere (ugyanarra a procira épül), de az 30eFt körüli áron volt kapható ugyanakkor. A 4011 szintén jókor jött, mert az AHx4-hez hasonló teljesítményt nyújt, de annál olcsóbban, ill ebből kétsávos wifi-s verzió is készült, míg az AHx4-ből nem.

-

ekkold

Topikgazda

válasz

adika4444

#8123

üzenetére

adika4444

#8123

üzenetére

A 4011 és az AHx4 ugyanarra a procira épül. Az AHx4 sima verziója nem tud lényegesen többet mint a 4011. 13db ETH port (4011->10db), soros konzol port, uSD kártyahely, és dupla beépített táp van benne. Az AHx4 dude verzióban ezen felül 60Gb SSD, két M2 slot és két SATA csatlakozó is van. Ár/teljesítmény viszonyra a 4011 a jobb, sima AHx4-et nem biztos, hogy érdemes venni, inkább a dude verziót, de az meg sokkal drágább.

VPN szempontból mindegyik sokkal gyorsabb mint a hAPac^2. A gigabites netet meg sem érzi proci szempontból, azzal fel sem bírod melegíteni benne a procit.

-

ekkold

Topikgazda

válasz

adika4444

#8121

üzenetére

adika4444

#8121

üzenetére

A 3011 szerintem felejtős. Ha van rá keret akkor 4011 (vagy AHx4). Amiben többet nyújthat: VPN és egyéb prociigényes szolgáltatások, torrentezés, nagyon sok szálon/sok kapcsolattal, esetleg több PC-n egyszerre, és ha 4-nél több LAN port kell. Sima otthoni netezéshez, + némi letöltögetéshez bőven elég a hAPac^2 is.

Az AHx4 drágábbik változatába lehet winyót vagy SSD-t rakni, amit meg is tud osztani a hálózaton samba-val, vagy ftp-vel (de NAS funkciókat, pl. médiaszervert, torrentet nem tud). -

ekkold

Topikgazda

válasz

bambano

#8106

üzenetére

bambano

#8106

üzenetére

Nekem is 1480-ra áll be az MTU, és nem én állítottam be ennyire. De kísérlet képpen megnöveltem az ETH1 MTU-ját 12 bájttal, és újracsatlakoztam PPPOE-vel, ezután 1492-lett az MTU. Így is jól működött minden. Ezután visszaállítotam az ETH1 MTU-ját 1500 bájtra, PPPOE ujracsatlakozás, és ismét 1480 bájtos MTU-val megy a PPPOE.

-

ekkold

Topikgazda

válasz

adika4444

#8059

üzenetére

adika4444

#8059

üzenetére

Valóban lehet erre scriptet is írni, de igazából amikor erre szükség van, akkor úgyis éppen otthon vagy, hiszen bentről kell elérned a külső címed.

Ha nem bízol a dyndns-ben arra is vannak jó megoldások, nekem pl. az a másodlagos megoldásom, hogy a weblapomon van egy PHP, aminek a router időnként elküldi néhány adatát. Így ha a dyndns nem működne, a weblapomon akkor is meg tudom nézni, hogy mi a routerem IP címe, mikor jelentkezett utoljára erről a címről a router, és mi a dyndns neve. Ez a PHP több router adatait is tudja fogadni, és szépen összerakja egy táblázatba az adatokat. -

ekkold

Topikgazda

válasz

vargalex

#8052

üzenetére

vargalex

#8052

üzenetére

Azért 192.168.0.0./16 mert nem csak 192.168.9.x hálózatom van (bár az az elsődleges), így viszont univerzális, mert minden 192.168. kezdetű célcímre működni fog. Tehát ha monmdjuk a 192.168.10.10 címen is fut egy szolgáltatás, amit a oruter forwardol, akkor azt is el lehet érni a 192.168.9.x hálózatból a külső IP-re hivatkozva.

-

-

ekkold

Topikgazda

válasz

Crowley

#8041

üzenetére

Crowley

#8041

üzenetére

Nagy vonalakban: mindkét szabad portnak amiket összekötsz, adsz egy-egy IP címet, (ami egyik LAN tartományában sincs benne), pl. 10.10.10.1/24 és 10.10.1.2/24. A routerekbe felveszel egy-egy routing szabályt ami a másik router LAN tartományának eléréséhez az ETH túlvégén levő IP rendeli gatewayként. Ekkor a két IP hálózat átjárható lesz, azaz látni fogják egymást a két hálózatban levő eszközök. Ezután megfelelő tűzfal szabályokkal beállítod, hogy ki és mihez férhet hozzá...

-

ekkold

Topikgazda

válasz

jerry311

#8035

üzenetére

jerry311

#8035

üzenetére

Alaphelyzetben ha olyan NAT szabályt (vagy akár tűzfal szabályt) akarsz létrehozni amiben a WAN oldali IP cím is szerepel, akkor azt az IP címet bele kellene írni a szabályba. Csakhogy ez az IP időnként változik, én viszont valamiért nem szeretném minden IP változáskor átírogatni a NAT szabályt

. Erre persze könnyedén lehetne írni mondjuk egy scriptet ami megteszi helyettem.

. Erre persze könnyedén lehetne írni mondjuk egy scriptet ami megteszi helyettem.

De... itt jön a képbe a dyndns, és az IP cím listák. IP listára fel lehet tenni domain neveket is, és a hozzájuk tartozó IP automatikusan frissül a listában. Tehát ha létrehozok egy wan elnevezésű IP listát, a router dyndns nevével, akkor az mindig az aktuális wan oldali IP-t fogja tartalmazni. IP listára pedig bármely NAT vagy tűzfal szabály tud hivatkozni, bármilyen script megírása nélkül is. Viszont ahhoz, hogy ez így működjön kell a dyndns, amit amúgy is használok másra, tehát adja magát a dolog.

Mint írtam van többféle más megoldás is, de ez így elég egyszerű, és jól is működik. -

ekkold

Topikgazda

válasz

adika4444

#8032

üzenetére

adika4444

#8032

üzenetére

Rossz a kérdés, mert a gyakorlatban "forward szabály" = "kifordítás", egyetlen kivétel ha a mikrotik belső LAN címére forwardolsz, de akkor meg működni fog minden egyéb nélkül... tehát a korábbi forward szabály maga a kifordítás, csak nem a wan porthoz van rendelve a bejövő port, hanem a wan IP címhez. A forwardolás meg mindenképpen kell ha egy eszközt kívülről el akarsz érni - itt csak az a különbség, hogy nem mindegy hogyan..

A saját eddigi tapasztalatom szerint "a MikroTik féle DDNS" megbízhatóan működik.

Amúgy megoldható ddns nélkül is, (sokféle működőképes megoldás létezik) csak éppen így a legegyszerűbb szerintem.

-

ekkold

Topikgazda

Na ez így sok lehet részekre szabdalva, foglaljuk össze:

# Mikrotik dyndns bekapcsolása

/ip cloud

set ddns-enabled=yes update-time=no

# wan oldali IP cím felrakása egy listára

# a dyndns név kimásolható az /ip cloud menüből

/ip firewall address-list

add address=gyariszam.sn.mynetname.net list=wan

# a szükséges portok kifordítása a külső ip címre

# itt nyilván több sor is lehet, a szükséges portoktól függően

/ip firewall nat

add action=dst-nat chain=dstnat comment="NAS DSM HTTPS kifordit" dst-address-list=wan dst-port=5000-5001 protocol=tcp to-addresses=192.168.9.120 to-ports=5000-5001

#ez csak ahoz kell hogy bentről is elérhetők legyenek a kifordított portok, a külső IP-re hivatkozva

/ip firewall nat

add action=masquerade chain=srcnat dst-address=192.168.0.0/16 src-address=192.168.9.0/24Így átlátható, ill. megérthető, hogy mi és miért van?

Annyi még furcsa lehet (de attól még működik) hogy az utolsó sor két LAN cím között NAT-ol, pedig egy külső IP-re hivatkozunk, de a mikrotik "észreveszi" hogy az a külső cím is a saját címe, és ezért működni fog a NAT-olás. -

ekkold

Topikgazda

Tehát a NAS elérése kintről:

/ip firewall nat

add action=dst-nat chain=dstnat comment="NAS DSM HTTPS kiford\EDt\E1sa" dst-address-list=wan dst-port=5000-5001 protocol=tcp to-addresses=192.168.9.120 to-ports=5000-5001A dst-addres-list esetében pedig a WAN oldalí címem benne van egy IP listában, valahogy így:

/ip firewall address-list

add address=9xxxxxxxxx2.sn.mynetname.net list=wan

Persze ehez be kell kapcoslni az ip cloud-ot.Ez kiegészítve a korábbival elérhetővé teszi kintről és bentről is a szervert.

-

ekkold

Topikgazda

Nekem egy NAS van a hálózatomon, ahhoz elég ennyi, hogy a belső hálóból, a külső IP-n elérjem.

Viszont, ez csak akkor megy, ha kintről amúgy egyébként elérhető az eszköz. Továbbá ha az eszközhöz való portfordítás (dst-nat) nincs leszűkítve a WAN portra, vagy ha a belső IP-re is van felvéve dst-nat.

Persze más lehetőség is van ami hasonló eredményt ad, pl. IP listát kell felvenni, és a listán levő címekre alkalmazni a dst-nat -ot, de ez az adott helyi hálózat felépítésétől is függ.

-

ekkold

Topikgazda

válasz

adika4444

#8014

üzenetére

adika4444

#8014

üzenetére

Nálam jelenleg 64nap 2óra az uptime, és 151348 a total write. Ez arányaiban kb. ugyanannyi mint nálad.

A backup amúgy FTP-vel is megy, ha van szervered, akkor pikk-pakk feltölti rá. A mikrotik a saját filesystemében nem biztos hogy szerencsés sokat írogatni. Az újabb tipusoknál /flash mappa megy a "diszkre" a gyökérkönyvtár a RAM-ban van (tehát trölődik ujrainduláskor), ha pendrájvot is bedugsz, akkor az a /disk1 mappában lesz elérhető (legalábbis az én routeremen így van). Ha helyi mentést akarsz csinálni, akkor célszerű valamilyen háttértárat kötni az USB-re, és arra írogatni. -

ekkold

Topikgazda

válasz

Watercolour

#8000

üzenetére

Watercolour

#8000

üzenetére

".... IPv6 esetén nem szokás NAT-olni, éppen az a lényege, hogy tengernyi cím van, minden eszköznek lehet és lesz is publikus IPv6 címe. Azért kapsz a Digitől egy teljes /64 prefixet, hogy bőven jusson minden eszközödnek saját publikus IPv6 cím.

Ezért érdemes figyelni arra, hogy a routereden állíts be értelmes IPv6 tűzfalszabályokat, hiszen közvetlenül az internetről elérhetőek lesznek a gépeid. ...."

Ezzel kapcsolatban nem értek valamit. Ugye azért kezdtek anno dinamikus IP címeket kiosztani mert kevés az ipv4 cím. Oké, de ha ipv6 címből van bőven, akkor azt mi a fenének kell gyakran cserélgetni?? Ha a LAN minden eszköze kap publikus címet, akkor azért az elég nagy biztonsági kockázat is egyben, tehát jó tűzfal kell. De ha a LAN eszközök címe is állandóan változik akkor valamilyen névhozzárendelés alapján is lehet kezelni a tűzfalban az eszközöket? Vagy olyan tűzfalszabályok kellenek amik mondjuk MAC address alapján dolgoznak? (ilyesmit mintha tudna a mikrotik !?)

Új hozzászólás Aktív témák

- Konzol felvásárlás!! Playstation 5, Playstation 5 Pro

- LG 27UP850NP-W - 27" IPS LED - 3840x2160 4K - DisplayHDR 400 - USB Type-C - AMD FreeSync

- AZONNALI SZÁLLÍTÁSSAL Eladó Windows 8 / 8.1 Pro

- BESZÁMÍTÁS! Gigabyte B650 R7 7800X3D 32GB DDR5 1TB SSD RTX 4080 16GB ZALMAN I3 NEO Corsair 850W

- Új és használt laptopok , üzletitől a gamerig , kedvező áron. Garanciával !

Állásajánlatok

Cég: FOTC

Város: Budapest