Hirdetés

- Örömkönnyek és üres kezek a TriFold startjánál

- Milyen robotporszívót vegyek karácsonyra? (2025)

- Töltő már van a Galaxy S26 Ultrához

- Milyen okostelefont vegyek?

- Bekerül az Apple Pay és Google Pay a Budapest GO alkalmazásba

- Samsung Galaxy Watch8 - Classic - Ultra 2025

- Vivo X300 - kicsiben jobban megéri

- Samsung Galaxy S24 Ultra - ha működik, ne változtass!

- Samsung Galaxy Watch5 Pro - kerek, de nem tekerek

- iPhone topik

-

Mobilarena

Ezt a fórumot azért hoztuk létre,hogy ne zavarjuk azon felhasználókat, akik még csak most ismerkednek a tablettel, vagy akár az Android rendszerrel.

Új hozzászólás Aktív témák

-

_Soma77_

tag

itt nincs animált logó, csak egy mezei Intel meg cinosz kínai kisz felirat az elején

-

szentes_b

újonc

Hi!

Nem probléma, mert a flash tool által használt partíció leiró az utolsó (data) partíció méretét a ténylegesen beépített flash méretéből határozza meg. Így elvileg tetszőleges méretű NAND-ra (8GB felett) fel tudja pakolni az image-et.

A Teclast egyébként 16GB-os, Z2580-as Intel SOC-al és másik wifi piggyvel, töltésvezérlővel.

Ettől eltekintve a Teclast ROM teljesen jól fut (ráadásul ez 4.2.2-es), magyar lokalizációval. Viszont ezeket csak kernel fordítással lehetne megoldani, amihez (egyelőre) nincs forrás. Gondolkodunk egy Teclast-Open3Dott "hybrid" ROM összerakásán is (tesco-s kernel, p89 ROM), szóval van ötlet

A bootloop-on holnap nyomozunk, az eredeti terv az, hogy a system partíciót is lecsökkentjük 1GB-ra, az is bőven sok neki (800MB van rajta, read only mountolva), tehát ha nem kap (túl nagy) OTA update-et, akkor simán el fog férni rajta..

És így 4.5GB datával már egy egész élhető tablet lesz.. -

_Soma77_

tag

ha minden partíciót visszaraktunk, akkor bootloop és droidboot nincs (aza USB ikon csak)

utána elkezdtük egyesével...először csak a system-et...ott is bootloop

így megyünk egyesével felfelé, de majd csak holnap tudjuk folytatni...megpróbáltuk a system-et is redukálni 1 GB-ra, de flash dobott egy hátast particionálás közben, úgy tűnik, itt kell a min 2GB. (ez vmi Intel baromság lehet

)

)a teclast-os ROM Op3n Dott-on nem hajtja a WIFI-t, mert más a chipset. ez ok.

az USB töltést írták még, reméljük csak sw-es probléma (visszaolvasás vhol a driver-ben v kernelben)

remélem, nem kell addig fajulni, hogy szétdöntsük az egészet, bár a kíváncsiság ott is nagyon megvan...

egyszer nekiláttunk kinyitni, de kicsit bátrabbnak kell lenni, mert elég jól össze van pattintva a tok

elvileg a teclast mini egy Intel Atom Z2580 (a dott Z2520, de mintha csak a GHz lenne a különbség a teclast javára) így ezért is mertünk belevágni...kicsit lassítja a dolgot, hogy nincs Intel-es flash-elhető ROM-unk, így oda-vissza pattogunk flash-tool, droidboot és CWM között...

-

-

_Soma77_

tag

ma bemerészkedtünk egy kicsit a mélyvízbe...

így néz ki az Op3n Dott tabi Teclast Mini P89 ROM-mal...ezt hem hagyhattuk ki

Ahogy más fórumokon is írták, WIFI és USB töltés hibája van ennek ROM-nak.

Viszont nem is erre kellett, hanem...

mivel az Intel Falsh-tool particionál is, ezért egy módosított partíciós táblával sikerült egy 3,5 gigás Data-t csinálni (Cache 512MB és Logs 512MB lett).

Most azon gyúrunk, hogy vissza tudjuk gyömöszölni az Op3n Dott-os lementett partíciókat az újraparticionált tárhelyre, de egyenlőre rendes boot-nál csak bootloop-ot, droidboot-nál meg USB ikon-t sikerült kicsiholni

Jelenleg Teclast-os droidboot van fenn.

Jelenleg Teclast-os droidboot van fenn.Holnap kipróbálunk még egy dolgot, az egyben lementett 8GB-os belső tárhelyet linux alatt átparticionálni...

meglátjuk, hátha összejön.

meglátjuk, hátha összejön.

Ha esetleg vki kapcsolatban van Op3n Dott-os szervízzel, esetleg kérhetne egy eredeti flash-elhető rom-ot

úgy könnyebben menne a játék.

úgy könnyebben menne a játék.

-

Blyan

félisten

Magyar nyelv toldalékai és ragozásai annyira sokrétűek, hogy nem lehet gépi fordítást végezni rá érdemben (semmilyen nyelvről).

Lényeg kiszűrésére nagyjából megfelel, de másra nem.Angolra visszafelé a magyar szöveg is sokkal flottabbul megy, mint az angol - magyar. Amúgy én is azt csinálom, hogy az általam nem beszélt nyelveket angolra fordíttatom, az azért 90-95%-ban jó (értelmes) fordítást eredményez.

-

Sosem használom a google translate-t magyarra fordításra. Egyszerűen annyira trágya a végeredmény, hogy nehezebben tudom végigolvasni, mint az angol eredetit. Viszont pl orosz, francia stb szöveget szoktam vele fordíttatni, de azt meg angolra, mert azt elég jól csinálja, és esküszöm jobban megértem, mint amit magyarul kiokád magából, pedig nem vagyok nagy angol tudós.

-

pcnet

addikt

Ok, akkor itt egy Samsung cikk a GSM Arénáról.

Vietnami növény, mi

LOL!

LOL!"Samsung appears to have finally listened to those criticizing its Android overlay. Introducing new features with every generation, TouchWiz is certainly one of the most functional UIs around but it's also one that requires serious amounts of resources to run smoothly.

TouchWiz on the latest Galaxy Note 4

Optimizations are on the way, with the Korean giant focusing on core features and rethinking the inclusion of more obscure ones. So much so, that sources in Korea are quoting company members saying that the proprietary skin will be performing at the level of Google's Nexus 6.

It has also been revealed that the smartphone might hit the domestic market as early as February, with global launch scheduled for the MWC in March. Trial production is reported to have already started in the company's Vietnamese plant with mass production to begin next month.

We're getting tired of repeating it, but this source brings yet another confirmation of the rumored unibody of the successor to the Galaxy S5. A dual-edge version is also allegedly in the works, forcing the relocation of the power button to the top of the device and the speaker to the bottom."

Fordítás:

"Samsung úgy tűnik, hogy végre meghallgatta azokat a negatív vélemények Android overlay. Bemutatkozik az új funkciók minden nemzedék, TouchWiz minden bizonnyal az egyik funkcionális UI körül, de ez is az egyik, amely előírja, komoly mennyiségű erőforrásokat, hogy zökkenőmentesen.

TouchWiz a legújabb Galaxy Note 4

Erõcsökkentés az úton, a koreai óriás összpontosító alapvető funkciók és újragondolása, hogy minél több homályos is. Olyannyira, hogy a források Koreában vannak idézve cég tagjai, mondván, hogy a saját bőrét is fellép szintjén Google Nexus 6.

Azt is kimutatták, hogy az okostelefon esetleg megüt a hazai piacon már februárban, a globális bevezetését tervezik az MWC márciusban. Próbagyártás tűnik, hogy már megkezdték a vállalat vietnami növény tömegtermelés kezdődik a jövő hónapban.

Mi vagyunk egyre fáradt ismétlődő, de ez a forrás hoz újabb megerősítése a pletykák unibody az utódja a Galaxy S5. A dual-edge változat is állítólag a munkálatok, arra kényszerítve az áthelyezés a bekapcsoló gombot, hogy a tetején a készülék és a hangszóró az alján."

De tény, itt már azért érezhetően jobb a hatásfok. Előző beidézett üzenetet meg egy eBayes kínai eladó küldte, aki szintén Google Translatorral fordított kínairól angolra. Szóval... De volt már, hogy egy orosz sráccal angolul emaileztünk, tud magyarul beszélni, csak magyar helyesírást és nyelvtant nem vágja, így inkább angolul ír. Egyszer inkább felhívott, mert nem értette mit írtam neki fordítóval. Azért romolni/kernelt hegeszteni/újra particionálni nem állnék neki fordító segítségével.

-

pcnet

addikt

Kb ez a gondom a fordítóval:

Eredeti:

"Dear customer,

Thanks for your kind understanding and continuous patience.

We had sent the item to you and your item was on the way. Hope you could receive the item soon.

Please please don't leave any feedback othen than the positive feedback. Please please don't open a case.

It is not easy for me to run this business, your understanding and help means much to me; please give me a reply at your earliest convenience.

If any question,please contact us freely. We will never stop working for you.

Best wishes for you and your family!"Lefordított:

"Tisztelt ügyfelünk,

Köszönöm a szíves megértését és türelmét folyamatos.

Mi küldte a tételt, hogy Ön és elem volt az úton. Remélem kaphat az elem hamarosan.

Kérjük, ne hagyjon visszajelzést othen, mint a pozitív visszajelzés. Kérjük, ne nyissa ki a helyzet.

Nem könnyű számomra, hogy futtatni ezt az üzletet, a megértést és segítséget jelent, hiszen nekem; kérlek adj egy választ a leghamarabb.

Ha bármilyen kérdése van, forduljon hozzánk szabadon. Mi soha nem fogja megállítani dolgozik az Ön számára.

Minden jót neked és a családodnak!"Kicsit indiánul beszél. De anno Lollipop preview telepítésnél nem volt tiszta, hogy flashelni kell e Kitkat kernelt, vagy pont nem kell flashelni mert azzal nem megy. Bemásoltam fordítóba az útmutatót és az eredmény inkább volt karácsonyi bejgli recept, mint szakmai leírás a rom telepítéséről.

-

Freddycom

őstag

Ez se? A lehetőségek határtalanok. Fizetős ugyan, de tudod h van két órád a problémamentes pénzvisszatérítésre, ha nem jönne be.

-

-

scream

veterán

Valaki esetleg tudna abban segíteni, hogy hogyan lehetne eltűntetni a navbar-ról a volume +/-, screenshot gombokat és csak az a 3 maradék maradjon, középre rendezve?

Illetve a gyári Op3nDott-os elhúzós lockscreen-t hogyan lehetne lecserélni sima alap droidosra?

-

drax2gma

tag

Az a nagy probléma, hogy már sehol nincs készlet Tecsóban, ergo nem cserélik mert nincs mire. Ezért is fordultam hozzátok itt a mélyvízben, hátha azóta van valami ADB-s vagy hasonló okosság. Mert ha lenne, akkor ennyiért nekem nagyon kellene (böngészésre kell, meg evernote jegyzeteket tanulmányozni).

-

drax2gma

tag

Urak,

frissítés után a felvillanó USB jelre egyedüli megoldás a szerviz?

Másik kérdés, hogy ennek a Flag Kft-nek vajon vannak máshol is szervizpontjai értelmes helyen, XIV, XV és XIII kerület körül? A központi helye és nyitvatartása nagyon szerencsétlen nekem, ha az az egyetlen lehetőségem, akkor vissza fogom kérni a pénzt a Tecsótól, 3 napon belül vagyok.

Thx,

M. -

_Soma77_

tag

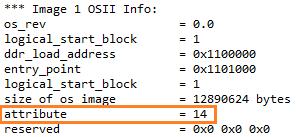

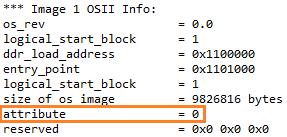

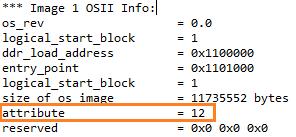

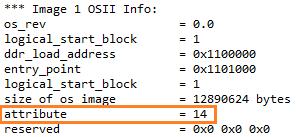

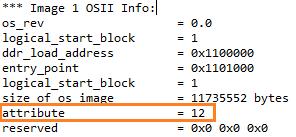

a fastboot.img pedig 14 (0x0E)

azaz ATTR_SIGNED_PROVISIONING_OS 0x0E

Hát ez van.

-

_Soma77_

tag

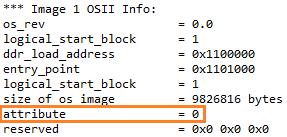

találtam még egy ilyet:

/* OSII attributes that indicate the image type. We need

* These to determine if a particular OSII entry is a

* Bootable kernel image */#define ATTR_SIGNED_MAIN_OS 0x00

#define ATTR_UNSIGNED_MAIN_OS 0x01

#define ATTR_SIGNED_RECOVERY_OS 0x0C

#define ATTR_UNSIGNED_RECOVERY_OS 0x0D

#define ATTR_SIGNED_PROVISIONING_OS 0x0E

#define ATTR_UNSIGNED_PROVISIONING_OS 0x0Fa boot.img OSIP / OSII header kibontásakor az attributum = 0 lett.

ez is azt bizonyítja, hogy aláírt. (ATTR_SIGNED_MAIN_OS 0x00)

A recovery.img attribútuma 12 (0x0c)

azaz ATTR_SIGNED_RECOVERY 0x0C

Semmi kétségem nem maradt.

-

-

Keeperv85

nagyúr

válasz

Drótszamár

#257

üzenetére

Drótszamár

#257

üzenetére

Kinyerni még egyszerű, feldolgozni viszont nem tudod dokumentáció nélkül...

-

_Soma77_

tag

válasz

Keeperv85

#251

üzenetére

Keeperv85

#251

üzenetére

pedig nagyon úgy tűnik, hogy ez egy aláírt kernel.

mindegyik image (boot, recovery, fastboot) aláírás-blokkja különböző, pár byte-sorozatot leszámítva.

bal oldalon fastboot.img, jobb oldalon recovery.img SIG blokkja látható.

brahiból megguglizva az ominózis egyezést "30 CA 92 31 9C DE 23 11 45 EF 15 98", egyetlen egy találatot kapunk, az pedig "orosz barátaink" már ismert 4pda-s honlapja, amiről az xImgTool is származik

az alábbi linken [link] (#362-es hsz) pont ugyan ebbe a sztoriba futottak bele a srácok. Azt írják, hogy a byte-sorozat előtti 32 byte a SHA256 hash, míg az utána lévő szakasz maga az aláírás.

kulcs nélkül (ami ugye bármi és bármilyen hosszú lehet) visszafejteni ezt lehetetlen...

szóval eddig jutottunk, és itt van vége.

-

Keeperv85

nagyúr

Nem lehetséges. Ahhoz, hogy a kernellel újra töltesd a bootloadert a kernel felől kellene kexec támogatás. Ehhez előbb kell egy olyan kernel, ami legalább boot képesre fordítható, mivel a gyáriban első dolguk ezt kilőni. Itt jön képbe, hogy oda-vissza megy a védelem, ugyanis a custom kerneled nem eszi meg a zárt bootloader. Ráadásul a bootloadert lehetetlen ebből a készülékből (is) kinyerni bármi formában, mivel a klasszikus értelemben nem is létezik. Nincs sem recovery, sem bootloader tárhelye. Egyetlen szuperblokkban van minden, aminek ráadásul a szekvenciája sem egyértelmű. A recovery, amit láthatsz, vagy akár a CWM recovery is csak emulált. Nem megy pl. alatta az adb, mivel folyamatosan bootloader módban van a készülék. Ezen felül a boot folyamat elején az Atom úgy indul, mint egy átlagos asztali PC, úgy bootol, mint egy Linux, de a boot folyamat kb 35%nál átvált Android kódútra...

A root nem jelent semmit. Egyszerű expolittal újra lehet csatolni írhatóra a systemet.

-

Ired

csendes tag

válasz

Keeperv85

#251

üzenetére

Keeperv85

#251

üzenetére

mivel root mar van, a vedelem nem teljes..

vegso megoldas lehetne az h a mar meglevo kernel bootol elso korben es az alatt futna egy patchelt boot loader ami kilo minden processt betolti az uj kernelt es raadja a vezerlest..

en nem talaltam ilyen megoldast keszen, de elmeletileg lehetsegesnek tunik.. kerdes h lesz-e valaki aki lekodolja

-

Keeperv85

nagyúr

válasz

_Soma77_

#248

üzenetére

_Soma77_

#248

üzenetére

Tudomásom szerint nincsen aláírás a GXI kernelben, amihez készült. Mi a Motorola SMI (RazR I) alapot használtuk anno, de az is csak vágja az adott tartalmat a megadott helyeken és ezek alapján rakta össze is a tartalmat.

Ha alá van írva a kerneletek,azt viszont az életben nem játsszátok ki. Akkor ugyanis az a védelem van rajta, ami anno a Xolo x800-ban. Soha sem tudták feltörni még a szakma legnagyobb tekintélyei sem...

-

_Soma77_

tag

válasz

Drótszamár

#249

üzenetére

Drótszamár

#249

üzenetére

köszi

-

_Soma77_

tag

Köszi

:kicsomagolni már tudunk, az teljesen jól működik, összerakni nem tudunk, mert nem tudunk aláírást csinálni. A te általad említett tool becsomagolni is tud?

:kicsomagolni már tudunk, az teljesen jól működik, összerakni nem tudunk, mert nem tudunk aláírást csinálni. A te általad említett tool becsomagolni is tud? -

_Soma77_

tag

válasz

Orionhilles

#230

üzenetére

Orionhilles

#230

üzenetére

sajna totál különböző a kettő

(bedobtam comparátorba

(bedobtam comparátorba  )

) -

_Soma77_

tag

...kicsit folytattam a mókolást az image kicsomagolóval.

most ott tartok, hogy gyakorlatilag az orosz xImgTool-hoz hasonló darabolt kimenetet tudtam produkálni, remélhetőleg helyes darabokat kaptunk. A darabok hosszának összege megegyezik az eredeti image hosszával.Kedves Kernel Guruk! Lenne egy kérdésem

a boot-stub az mi?

a boot-stub az mi?

annyit már tudok, hogy egy 0x1000 byte hosszú valami, ami nem tudom, hogy a kernel szerves részét szokta-e képeni. Magyarán a kenellel együtt dump-olandó a zImage file-ba, vagy sem?#define OFFS_HEADER 0x0000

#define OFFS_SIGNATURE 0x0200

#define OFFS_CMD_LINE 0x03E0

#define OFFS_UNKNOWN1 0x07E0 // ???

#define OFFS_BOOTSTUB 0x13E0

#define OFFS_KERNEL 0x23E0...és kernel után a ramdisk becsomagolva file végéig. A teljes image hossza 512-vel osztható kell, hogy legyen, ezért a vége ki van töltve 0xFF-fel, hogy kijöjjön a jó hossz.

0x7E0 offset-től van egy számomra ismeretlen terület (3072 byte), hátha tudok róla valamit...annyit sikerült dekódolni, hogy a 2. byte (32 bit) a ramdisk hosszát adja vissza 512 byte-os blokkhosszra igazítva. A többi talány.Esetleg vmi ötlet? első 32 bit minden image-ben 0x5D00? és a többi adat is uaz, kivéve a ramdisk hosszt.

Unknown.Data[0] = 0x5d0000 (6094848)

Unknown.Data[1] = 0x38c000 (3719168) RamDisk Size aligned to 512 block size

Unknown.Data[2] = 0x0 (0)

Unknown.Data[3] = 0xff (255)

Unknown.Data[4] = 0x2bd02bd (45941437)

Unknown.Data[5] = 0x12bd12bd (314380989)

Unknown.Data[6] = 0x0 (0)

Unknown.Data[7] = 0x0 (0)A kicsomagolt image-ek itt elérhetőek. [link]

Kicsomagoló progi forrása is bent van. Én mingw-vel fordítottam. Ha valaki érez késztetést, szabadon továbbfejlesztheti.

![;]](//cdn.rios.hu/dl/s/v1.gif)

@Adamus1117: esetleg rá tudnál nézni, ha lesz egy kis időd?

Az összerakáshoz kelleni fog egy aláíró algoritmus. Kedves Kernel Guruk! Itt szabványos az eljárás, hogy SHA256 hash-t kell használni, vagy ez is platform / kernel függő? Mert ha kernel függő, akkor meg vagyunk lőve, forrás nélkül zsákutca... ha nem kernel függő, akkor érdemes lehet egy kis időt fordítani az aláírás gyártás reprodukálására. Ötlet?

-

-

Carline

őstag

Xposed keretrendszer uninstall majd maga a program is.

A persist.sys.dalvik.vm.lib fájl tartalma átírva libart.so -ra és a dalvik-cache törölve.

Újraindítás után az alkalmazásokat optimalizálja, de már látom gyanúsan gyors.

Mikor végzett megnéztem a persist.sys.dalvik.vm.lib -t és libdvm.so van benne.

Szóval valamiért nem állt át dalvik-ról art-ra. -

Carline

őstag

Módosítottam a gépen notepad+ szerkesztővel a miénkben lévő READ_EXTERNAL_STORAGE és WRITE_EXTERNAL_STORAGE értékeket. A régit *.old fájlra neveztem és bennhagytam a könyvtárban.

Újraindítás után minden FC-zett. Csak aa nagy feketeség maradt és a sorozatos FC-k.

Droidbootba raktam majd a cwm telepítőtt lefuttattam. Cwm alatt már ment az adb. Onnan a preparált .xml fájlt töröltem, a régit visszaállítottam.

Megy minden a régivel.

Most megnézem az ART-ot is.

Xposedet már leszedtem. -

-

válasz

Orionhilles

#232

üzenetére

Orionhilles

#232

üzenetére

Ezzel be lehetne kapcsolni azt ART vm-t? Én tuti nem szivatom meg magam, de már kerestem a lehetőséget a fejlesztő menüben...

-

<permission name="android.permission.READ_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="media_r" />

</permission>

<permission name="android.permission.WRITE_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="sdcard_rw" />

<group gid="media_r" />

<group gid="media_rw" />

</permission>Mindkét helyről hiányzik a media_r az op3n dott-on. Erre gondoltál?

-

adb shell 'echo libart.so >/data/property/persist.sys.dalvik.vm.lib' vagy adb root && sleep 3

adb shell setprop persist.sys.dalvik.vm.lib libart.soKi melyiket próbálja ki?

Szvsz. x86, tescos.... tuti minden fc-zni fog, de hátha van valaki aki elég

Szvsz. x86, tescos.... tuti minden fc-zni fog, de hátha van valaki aki elég mazochistabátor, hogy kipróbálja

-

DJGABI

addikt

válasz

Orionhilles

#230

üzenetére

Orionhilles

#230

üzenetére

ez csak annyi, mint ami a múltkor itt is felmerült "media_rw"-s móka. there's an app for that: [link]

annyi hogy a torrent/fényképező/etc appok tudjanak sd-re írni. nem a telepítésre vonatkozik

-

A build.prop tartalma teljesen más, nem véletlenül, különböző szinte minden. A platform.xml szvsz. ua., nem néztem meg soronként, tippelem

WayteQ: platform.xml:

<?xml version="1.0" encoding="utf-8"?>

<!-- Copyright (C) 2008 The Android Open Source ProjectLicensed under the Apache License, Version 2.0 (the "License");

you may not use this file except in compliance with the License.

You may obtain a copy of the License athttp://www.apache.org/licenses/LICENSE-2.0

Unless required by applicable law or agreed to in writing, software

distributed under the License is distributed on an "AS IS" BASIS,

WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

See the License for the specific language governing permissions and

limitations under the License.

--><!-- This file is used to define the mappings between lower-level system

user and group IDs and the higher-level permission names managed

by the platform.Be VERY careful when editing this file! Mistakes made here can open

big security holes.

-->

<permissions><!-- ================================================================== -->

<!-- ================================================================== -->

<!-- ================================================================== --><!-- The following tags are associating low-level group IDs with

permission names. By specifying such a mapping, you are saying

that any application process granted the given permission will

also be running with the given group ID attached to its process,

so it can perform any filesystem (read, write, execute) operations

allowed for that group. --><permission name="android.permission.BLUETOOTH_ADMIN" >

<group gid="net_bt_admin" />

</permission><permission name="android.permission.BLUETOOTH" >

<group gid="net_bt" />

</permission><permission name="android.permission.BLUETOOTH_STACK" >

<group gid="net_bt_stack" />

</permission><permission name="android.permission.NET_TUNNELING" >

<group gid="vpn" />

</permission><permission name="android.permission.INTERNET" >

<group gid="inet" />

</permission><permission name="android.permission.ACCESS_MTK_MMHW" >

<group gid="system" />

<group gid="media" />

<group gid="camera" />

</permission><permission name="android.permission.READ_LOGS" >

<group gid="log" />

</permission><permission name="android.permission.READ_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="media_r" />

</permission><permission name="android.permission.WRITE_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="sdcard_rw" />

<group gid="media_r" />

<group gid="media_rw" />

</permission><permission name="android.permission.ACCESS_ALL_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="sdcard_rw" />

<group gid="sdcard_all" />

</permission><permission name="android.permission.WRITE_MEDIA_STORAGE" >

<group gid="media_rw" />

</permission><permission name="android.permission.ACCESS_MTP" >

<group gid="mtp" />

</permission><permission name="android.permission.NET_ADMIN" >

<group gid="net_admin" />

</permission><!-- The group that /cache belongs to, linked to the permission

set on the applications that can access /cache -->

<permission name="android.permission.ACCESS_CACHE_FILESYSTEM" >

<group gid="cache" />

</permission><!-- RW permissions to any system resources owned by group 'diag'.

This is for carrier and manufacture diagnostics tools that must be

installable from the framework. Be careful. -->

<permission name="android.permission.DIAGNOSTIC" >

<group gid="input" />

<group gid="diag" />

</permission><!-- Group that can read detailed network usage statistics -->

<permission name="android.permission.READ_NETWORK_USAGE_HISTORY">

<group gid="net_bw_stats" />

</permission><!-- Group that can modify how network statistics are accounted -->

<permission name="android.permission.MODIFY_NETWORK_ACCOUNTING">

<group gid="net_bw_acct" />

</permission><permission name="android.permission.LOOP_RADIO" >

<group gid="loop_radio" />

</permission><!-- ================================================================== -->

<!-- ================================================================== -->

<!-- ================================================================== --><!-- The following tags are assigning high-level permissions to specific

user IDs. These are used to allow specific core system users to

perform the given operations with the higher-level framework. For

example, we give a wide variety of permissions to the shell user

since that is the user the adb shell runs under and developers and

others should have a fairly open environment in which to

interact with the system. --><assign-permission name="android.permission.MODIFY_AUDIO_SETTINGS" uid="media" />

<assign-permission name="android.permission.ACCESS_SURFACE_FLINGER" uid="media" />

<assign-permission name="android.permission.WAKE_LOCK" uid="media" />

<assign-permission name="android.permission.UPDATE_DEVICE_STATS" uid="media" />

<assign-permission name="android.permission.UPDATE_APP_OPS_STATS" uid="media" />

<assign-permission name="android.permission.CAMERA" uid="media" />

<assign-permission name="android.permission.RECORD_AUDIO" uid="media" /><assign-permission name="android.permission.ACCESS_SURFACE_FLINGER" uid="graphics" />

<!-- This is a list of all the libraries available for application

code to link against. --><library name="android.test.runner"

file="/system/framework/android.test.runner.jar" />

<library name="javax.obex"

file="/system/framework/javax.obex.jar"/></permissions>

build.prop:

# begin build properties

# autogenerated by buildinfo.sh

ro.build.id=KOT49H

ro.build.display.id=xTAB7Q-GPS_V1.01

ro.build.version.incremental=eng.zmchivin3.1409626546

ro.custom.build.version=1409626546

ro.build.version.sdk=19

ro.build.version.codename=REL

ro.build.version.release=4.4.2

ro.build.date=Tue Sep 2 11:02:50 CST 2014

ro.build.date.utc=1409626970

ro.build.type=user

ro.build.user=zmchivin3

ro.build.host=chivin-All-Series

ro.build.tags=test-keys

ro.product.model=xTAB 7Q GPS

ro.product.brand=WayteQ

ro.product.name=xTAB 7Q GPS

ro.product.device=xTAB 7Q GPS

ro.product.chivinproduct=xTAB 7Q GPS

ro.product.chivinversion=xTAB7Q-GPS_V1.01

ro.product.customversion=05050025_20140902

ro.product.board=xTAB 7Q GPS

ro.product.cpu.abi=armeabi-v7a

ro.product.cpu.abi2=armeabi

ro.product.manufacturer=WayteQ

ro.product.locale.language=hu

ro.product.locale.region=HU

ro.wifi.channels=

ro.board.platform=

# ro.build.product is obsolete; use ro.product.device

ro.build.product=xTAB 7Q GPS

# Do not try to parse ro.build.description or .fingerprint

ro.build.description=htt27_tb_kk-user 4.4.2 KOT49H eng.zmchivin3.1409626546 test-keys

ro.build.fingerprint=HTT:4.4.2/KOT49H/1409626546:user/test-keys

ro.build.flavor=

ro.build.characteristics=tablet

# end build properties# begin mediatek build properties

ro.mediatek.version.release=ALPS.KK1.MP10.V1.1

ro.mediatek.platform=MT8127

ro.mediatek.chip_ver=S01

ro.mediatek.version.branch=KK1.MP10

ro.mediatek.version.sdk=2

# end mediatek build properties

#

# from out/target/product/htt27_tb_kk/obj/CUSTGEN/config/system.prop

#

#

# system.prop for generic sdk

#rild.libpath=/system/lib/mtk-ril.so

rild.libargs=-d /dev/ttyC0# MTK, Infinity, 20090720 {

wifi.interface=wlan0

# MTK, Infinity, 20090720 }# MTK, mtk03034, 20101210 {

ro.mediatek.wlan.wsc=1

# MTK, mtk03034 20101210}

# MTK, mtk03034, 20110318 {

ro.mediatek.wlan.p2p=1

# MTK, mtk03034 20110318}# MTK, mtk03034, 20101213 {

mediatek.wlan.ctia=0

# MTK, mtk03034 20101213}ro.sf.lcd_density=160

#

wifi.tethering.interface=ap0

#ro.opengles.version=131072

wifi.direct.interface=p2p0

dalvik.vm.heapgrowthlimit=128m

dalvik.vm.heapsize=256m# USB MTP WHQL

ro.sys.usb.mtp.whql.enable=0# Power off opt in IPO

sys.ipo.pwrdncap=2# Switching Menu of Mass storage and MTP

ro.sys.usb.storage.type=mtp,mass_storage# USB BICR function

ro.sys.usb.bicr=yes# USB Charge only function

ro.sys.usb.charging.only=yes# audio

ro.camera.sound.forced=0

ro.audio.silent=0ro.zygote.preload.enable=0

ro.config.pppoe_enable=1

#HTT liujihui {

ro.setupwizard.mode=DISABLED

ro.com.google.locationfeatures=1

ro.com.google.networklocation=1

persist.sys.timezone=Europe/Budapest

ro.chivin.secure=9527

ro.product.facebook.dash=true

#HTT liujihui }#

# ADDITIONAL_BUILD_PROPERTIES

#

persist.gemini.sim_num=1

ro.gemini.smart_sim_switch=false

ro.gemini.smart_3g_switch=0

ril.specific.sm_cause=0

bgw.current3gband=0

ril.external.md=0

ro.btstack=blueangel

ro.sf.hwrotation=270

ril.current.share_modem=1

curlockscreen=1

ro.mediatek.gemini_support=false

drm.service.enabled=true

fmradio.driver.enable=1

ril.first.md=1

ril.flightmode.poweroffMD=1

ril.telephony.mode=0

dalvik.vm.mtk-stack-trace-file=/data/anr/mtk_traces.txt

persist.mtk.anr.mechanism=1

mediatek.wlan.chip=mediatek.wlan.module.postfix=_

ril.radiooff.poweroffMD=0

ro.config.notification_sound=Proxima.ogg

ro.config.alarm_alert=Alarm_Classic.ogg

ro.config.ringtone=Backroad.ogg

persist.mtk.wcn.combo.chipid=-1

ro.fota.oem=MTK_KK

ro.fota.platform=MTK_KK

ro.fota.type=phone

ter.service.enable=0

mediatek.extmd.usbport=0

ro.lte.dc.support=0

ril.active.md=0

fw.max_users=4

persist.sys.dalvik.vm.lib=libdvm.so

net.bt.name=Android

dalvik.vm.stack-trace-file=/data/anr/traces.txtMIÉNK: platform.xml:

<?xml version="1.0" encoding="utf-8"?>

<!-- Copyright (C) 2008 The Android Open Source ProjectLicensed under the Apache License, Version 2.0 (the "License");

you may not use this file except in compliance with the License.

You may obtain a copy of the License athttp://www.apache.org/licenses/LICENSE-2.0

Unless required by applicable law or agreed to in writing, software

distributed under the License is distributed on an "AS IS" BASIS,

WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

See the License for the specific language governing permissions and

limitations under the License.

--><!-- This file is used to define the mappings between lower-level system

user and group IDs and the higher-level permission names managed

by the platform.Be VERY careful when editing this file! Mistakes made here can open

big security holes.

-->

<permissions><!-- ================================================================== -->

<!-- ================================================================== -->

<!-- ================================================================== --><!-- The following tags are associating low-level group IDs with

permission names. By specifying such a mapping, you are saying

that any application process granted the given permission will

also be running with the given group ID attached to its process,

so it can perform any filesystem (read, write, execute) operations

allowed for that group. --><permission name="android.permission.BLUETOOTH_ADMIN" >

<group gid="net_bt_admin" />

</permission><permission name="android.permission.BLUETOOTH" >

<group gid="net_bt" />

</permission><permission name="android.permission.BLUETOOTH_STACK" >

<group gid="net_bt_stack" />

</permission><permission name="android.permission.NET_TUNNELING" >

<group gid="vpn" />

</permission><permission name="android.permission.INTERNET" >

<group gid="inet" />

</permission><permission name="android.permission.READ_LOGS" >

<group gid="log" />

</permission><permission name="android.permission.READ_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

</permission><permission name="android.permission.WRITE_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="sdcard_rw" />

<group gid="media_rw" />

</permission><permission name="android.permission.ACCESS_ALL_EXTERNAL_STORAGE" >

<group gid="sdcard_r" />

<group gid="sdcard_rw" />

<group gid="sdcard_all" />

</permission><permission name="android.permission.WRITE_MEDIA_STORAGE" >

<group gid="media_rw" />

</permission><permission name="android.permission.ACCESS_MTP" >

<group gid="mtp" />

</permission><permission name="android.permission.NET_ADMIN" >

<group gid="net_admin" />

</permission><!-- The group that /cache belongs to, linked to the permission

set on the applications that can access /cache -->

<permission name="android.permission.ACCESS_CACHE_FILESYSTEM" >

<group gid="cache" />

</permission><!-- RW permissions to any system resources owned by group 'diag'.

This is for carrier and manufacture diagnostics tools that must be

installable from the framework. Be careful. -->

<permission name="android.permission.DIAGNOSTIC" >

<group gid="input" />

<group gid="diag" />

</permission><!-- Group that can read detailed network usage statistics -->

<permission name="android.permission.READ_NETWORK_USAGE_HISTORY">

<group gid="net_bw_stats" />

</permission><!-- Group that can modify how network statistics are accounted -->

<permission name="android.permission.MODIFY_NETWORK_ACCOUNTING">

<group gid="net_bw_acct" />

</permission><permission name="android.permission.LOOP_RADIO" >

<group gid="loop_radio" />

</permission><!-- ================================================================== -->

<!-- ================================================================== -->

<!-- ================================================================== --><!-- The following tags are assigning high-level permissions to specific

user IDs. These are used to allow specific core system users to

perform the given operations with the higher-level framework. For

example, we give a wide variety of permissions to the shell user

since that is the user the adb shell runs under and developers and

others should have a fairly open environment in which to

interact with the system. --><assign-permission name="android.permission.MODIFY_AUDIO_SETTINGS" uid="media" />

<assign-permission name="android.permission.ACCESS_SURFACE_FLINGER" uid="media" />

<assign-permission name="android.permission.WAKE_LOCK" uid="media" />

<assign-permission name="android.permission.UPDATE_DEVICE_STATS" uid="media" />

<assign-permission name="android.permission.UPDATE_APP_OPS_STATS" uid="media" /><assign-permission name="android.permission.ACCESS_SURFACE_FLINGER" uid="graphics" />

<!-- This is a list of all the libraries available for application

code to link against. --><library name="android.test.runner"

file="/system/framework/android.test.runner.jar" />

<library name="javax.obex"

file="/system/framework/javax.obex.jar"/></permissions>

build.prop:

# begin build properties

# autogenerated by buildinfo.sh

ro.build.id=KOT49H

ro.build.display.id=KOT49H.eng.inuadmin.20141104.130945 test-keys

ro.build.version.incremental=eng.inuadmin.20141104.130945

ro.build.version.sdk=19

ro.build.version.codename=REL

ro.build.version.release=4.4.2

ro.build.date=Tue Nov 4 13:10:18 CET 2014

ro.build.date.utc=1415103018

ro.build.type=user

ro.build.user=inuadmin

ro.build.host=inu-pc-012

ro.build.tags=test-keys

ro.product.model=W032i-C3

ro.product.brand=intel

ro.product.name=redhookbay

ro.product.device=w032i_c3

ro.product.board=clovertrail

ro.product.cpu.abi=x86

ro.product.manufacturer=intel

ro.product.locale.language=en

ro.product.locale.region=US

ro.wifi.channels=

ro.board.platform=clovertrail

# ro.build.product is obsolete; use ro.product.device

ro.build.product=redhookbay

# Do not try to parse ro.build.description or .fingerprint

ro.build.description=redhookbay-user 4.4.2 KOT49H eng.inuadmin.20141104.130945 test-keys

ro.build.fingerprint=intel/redhookbay/w032i_c3:4.4.2/KOT49H/eng.inuadmin.20141104.130945:user/test-keys

ro.build.characteristics=tablet

# end build properties#

# ADDITIONAL_BUILD_PROPERTIES

#

ro.streaming.video.drs=true

keyguard.no_require_sim=true

ro.com.android.dataroaming=true

ro.com.android.dateformat=MM-dd-yyyy

ro.config.ringtone=Ring_Synth_04.ogg

ro.config.notification_sound=pixiedust.ogg

ro.carrier=unknown

ro.config.alarm_alert=Alarm_Classic.ogg

dalvik.vm.heapstartsize=8m

dalvik.vm.heapgrowthlimit=64m

dalvik.vm.heapsize=256m

dalvik.vm.heaptargetutilization=0.75

dalvik.vm.heapminfree=2m

dalvik.vm.heapmaxfree=2m

dalvik.jit.code_cache_size=1048576

ro.hwui.texture_cache_size=24.0f

ro.hwui.text_large_cache_width=2048

ro.hwui.text_large_cache_height=512

persist.tel.hot_swap.support=true

drm.service.enabled=true

ro.blankphone_id=1

ro.setupwizard.mode=OPTIONAL

ro.com.google.gmsversion=4.4_r2

persist.sys.dalvik.vm.lib=libdvm.so

ro.ril.status.polling.enable=0

ro.product.cpu.abi2=armeabi-v7a

ro.config.personality=compat_layout

rs.gpu.renderscript=0

rs.gpu.filterscript=0

rs.gpu.rsIntrinsic=0

ro.sf.lcd_density=160

net.bt.name=Android

dalvik.vm.stack-trace-file=/data/anr/traces.txt

ro.product.firmware=1.02 -

válasz

Orionhilles

#228

üzenetére

Orionhilles

#228

üzenetére

És meg tudod találni, hogy mi a különbség a mi fájljaink és az ebben lévő fájlok tartalma közt? Marha kíváncsi vagyok. Be tudod másolni ide a fájlok tartalmát? Én nem tudom kicsomagolni.

-

@echo off

adb devices

adb wait-for-device

adb remount

adb push build.prop system/

adb push platform.xml system/etc/permissions/

adb shell chmod 0644 system/build.prop

adb shell chmod 0644 system/etc/permissions/platform.xml

adb reboot

pausebuild.prop platform.xml csere a miénk-félére és elvileg ennyi...

-

gal3

csendes tag

Sziasztok Guruk! :-)

Tudom, hogy itt a lényeg az eredetileg elcseszett particionálás módosítása lenne valami barátságosabbra. Viszont tulajdonképpen segíteni a problémán az is, ha a kütyü tudná használni a memóriakártyát is az alkalmazásokhoz. Láttam azt is, hogy már születtek erre többé-kevésbé sikeres modok, amik root-al működnek csak. Viszont találtam egy másik Android 4.4-es tab-hoz egy hivatalos javítást, ami az SD kártya használatot beállítja. Itt megtalálható:

http://wayteq.eu/hu/xtab-7q-gps-microsd-card-fix

Ebből kiindulva nem lehetne egy hasonlót összedobni az Op3n Dott-hoz is? Tudom, hogy más a proci meg minden, de a problémát alapvetően az Android 4.4 lelkivilága okozza, hátha ez a módszer itt is jó lenne. És nem igényelne root-ot meg mindenféle bonyolult mókolást. Sajnos én az Android lelkivilágát még nem nagyon ismerem, de a nálam okosabbaknak hátha ad némi ihletet a linkelt cucc.

-

_Soma77_

tag

sajnos úgy tűnik, hogy kernel forrás nélkül itt semmire sem fogunk menni, mert az image-ek szétszedése még csak megy, de az összerakáshoz valószínűleg kernel szintű algoritmusok / kód fognak kelleni (pl. verify_image az aláírás ellenőrzéshez) ennek ismerete nélkül sajnos nem tudunk működő image-et összerakni... és még ha ez menne is, valószínűleg új kernelt is kellene majd fordítani, ami ugye forrás nélkül nem igazán lehetséges...

nekem eddig tartott a tudományom, kíváncsian várom, esetleg mások jutnak-e valamire...

-

Mokush

tag

Ez a topic nekem nagyon mélyvíz, szóval elnézést, hogy belevau, de az sdcard1 (nálam legalábbis) a fizikai sd kártya. A belső tárhely "emulated" és "sdcard0" néven fut.

-

-

R0GERIUS

tag

Pontosan.

A rendszer emulálja úgy, mintha az külön belső tároló lenne, de valójában nem az.

És mivel a /data része, így az alkalmazások is ide települnek, tehát az is csökkenti a fájlok tárolására használható méretet.

Szóval érdemes külső SD kártyát venni, ha sok fájlt akarsz tárolni rajta (vagy nagyokat: pl. jó minőségű filmek (mkv)), és meghagyni a belsőt az app-oknak. -

kisspall

aktív tag

Elnézést, ha ez a víz nem elég mély, de a másik fórumon nem kaptam választ.

A 2 GB-os, általam használható SD card1-en a foglalt hely jelenleg közel 800MB. De a rajta található dolgok, belevéve a rejtetteket is, mindössze 28 MB-ot tesznek ki. Miből adódik ez és miért nem látható a többi? -

-

Ired

csendes tag

op3ndott support elhajtott h ok csak user-supportot nyujtanak, kernel forrast nem tudnak adni :-)

irtam a bravophone-nak (ok vannak megadva diszttibutornak a dobozon), meglassuk segitokeszebbek-e...

ha sikerul is ez az image ki-be csomagolas mit akartok vele kezdeni?

kernel forras nelkul mit tennetek a helyere? -

R0GERIUS

tag

válasz

_Soma77_

#209

üzenetére

_Soma77_

#209

üzenetére

Pontosítva: képes pack és repack-re, és eredeti képet állít elő.

Viszont korrigálni kell a blokkok számítását (vagy inkább kézileg megadni), mivel a kibontott képek használhatatlanok (1000 hexa egységgel van elcsúszva, csak nem tudom, hogy azt miből vágja le).

Ehhez nekem ki kell találnom, hogy hogyan számítja ki a blokkokat.

Viszont 14-éig felejtős, mert mind 9-én mind 14-én vizsgázom.

Amúgy mi is a felépítés? Header, ramdisk, kernel (sorrendben így)? -

Az utóbbi sdcard-os kérdés teljesen független a "log partíciós gányolás"-tól. :p

Így már értem, köszi! És arra rosszul emléxem, hogy vkinek sikerült gyári romon megoldani az sd-re telepítést egy xml fájl módosítással, vagy csak álmodtam? Vagy ezt is az az sd modos rom tudja? -

_Soma77_

tag

válasz

Orionhilles

#205

üzenetére

Orionhilles

#205

üzenetére

AndImgTool (Android Image Tool) - a utility for unpacking and re-assembly of the type of boot images and BOOT RECOVERY for ARM-platform...ez lehetett a baj...

-

DJGABI

addikt

xinternalsd hearthstone-nal nem volt jó nálam

link2sd nálam szintén nem működött, fel se a pécével memóriakártyán létrehozott partíciót

foldermount okés, de itt egyesével kell a mappákat megadnisd mod egy komplett rom (volt) tudtommal, integrálva az első kettőt

de ezek közül leginkább egyik se az ami neked kell a log partíciós gányoláshoz

-

_Soma77_

tag

kicsit utánanéztem...az orosz fórumon linkelt xImgTool megvan itt is [link]

x86 Android Platform-ra , IMG és BIN file-okhoz, INB, SZB, QSB konténerekhez jó (pl .Lenovo K900, Ramos i9, Asus ZenFone 4,5,6, ZTE Geek)

úgy tűnik, nem teljesen tökéletes nekünk, de kiindulásnak jó, és itt is jó lenne némi forrás-kód...majd keresek.

@Adamus1117: te jutottál valamire a pack/repack progiddal?

-

-

_Soma77_

tag

válasz

Orionhilles

#205

üzenetére

Orionhilles

#205

üzenetére

-

válasz

Orionhilles

#204

üzenetére

Orionhilles

#204

üzenetére

Balga én... nem az oroszt használtam, hanem az andimgtool-t

-

_Soma77_

tag

válasz

Orionhilles

#202

üzenetére

Orionhilles

#202

üzenetére

...ez azt jelenti, hogy a flash maga sikerült (azaz az összerakott img formailag jó volt?) csak esetleg a módosítás maga nem volt jó? mit módosítottál pontosan?

...ez azt jelenti, hogy a flash maga sikerült (azaz az összerakott img formailag jó volt?) csak esetleg a módosítás maga nem volt jó? mit módosítottál pontosan? -

Recovery módosítás után MEGETTE!!!!, de reboot recovery esetén USB-s ikon fogad, nem reco

-

_Soma77_

tag

Nem a tárhely a gond általánosságban, mert azt külső SD-vel lehet pótolni. Az appok sosem fognak /logs-ba települni (hiába a symlink), csak a data-ba, így a logs területét kell a data-nak odaadni (részben) és ez csak átparticionálással lesz megoldható, máshogy nem nagyon...

Új hozzászólás Aktív témák

- Mibe tegyem a megtakarításaimat?

- Fapados Biostar alaplap érkezett

- The Elder Scrolls V: Skyrim

- A Retro Games feltámaszt egy legendát

- World of Tanks - OFF topic

- Elkészült az SMIC 5 nm-es node-ja, de a kínaiaknak haszna nincs rajta

- Router gondok

- Call of Duty: Black Ops 7

- HiFi műszaki szemmel - sztereó hangrendszerek

- Örömkönnyek és üres kezek a TriFold startjánál

- További aktív témák...

- iPad 9 Wi-Fi + Cellular + AJÁNDÉK iPad Pro Leather tok

- ZEBRA XPLORE iX125R1 12.5" ÜTÉS ÉS POR ÁLLÓ Windows TABLET ( i5-6200, 8G/256/LTE/GPS ) GARANCIÁVAL

- Újszerű Samsung Galaxy Tab S11 Ultra X930 256GB 5G

- ELADÓ - iPad Air 13" (M2, 256GB) + Apple Pencil Pro + tok

- Apple iPad A16 128GB,Újszerű,Töltővel,12 hónap garanciával

- BESZÁMÍTÁS! Acer Predator Helios Neo 16 PHN16 notebook-i9 13900HX 16GB DDR5 1TB SSD RTX 4060 8GB W11

- Keresek Galaxy S21/S21+/S21 Ultra/S21 FE

- iKing.Hu-Nothing Phone 3a Pro Grey Glyph stílus, 3 optikai zoom 12/256 GB -3 hónap garancia

- 2x16 GB-os DDR5 5600 MHz memória - PCX garanciával

- GYÖNYÖRŰ iPhone 13 mini 128GB Midnight -1 ÉV GARANCIA - Kártyafüggetlen, MS4077

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Cég: BroadBit Hungary Kft.

Város: Budakeszi

megkeresem, h a csehek mivel piszkálták szét...nekem késpenge rémlik

megkeresem, h a csehek mivel piszkálták szét...nekem késpenge rémlik

)

)

![;]](http://cdn.rios.hu/dl/s/v1.gif)