- Samsung Galaxy S25 Ultra - titán keret, acélos teljesítmény

- Yettel topik

- Samsung Galaxy S23 és S23+ - ami belül van, az számít igazán

- Huawei Watch GT 5 Pro - egészség + stílus

- Ilyen a Huawei Watch 5 és új érzékelője

- Samsung Galaxy Watch8 - Classic - Ultra 2025

- Bemutatkozott a Poco F2 Pro (már megint)

- Minden a BlackBerry telefonokról és rendszerről

- Bemutatkozott a Poco X7 és X7 Pro

- Motorola Edge 50 Neo - az egyensúly gyengesége

-

Mobilarena

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

ekkold

Topikgazda

válasz

LógaGéza

#16872

üzenetére

LógaGéza

#16872

üzenetére

Pont ugyanolyat nehéz lenne ajánlani, de a következő lépés szerintem valamelyik CCR, csak az újonnan sokkal drágább. Használtban vettem CCR1009-et teljesítményre hasonló mint az RB5009. Ha viszont újat vennék akkor CCR2004-16G-2S+ ez utóbbi feltételezhetően elég sokáig ki tudná szolgálni az igényeket. Mindkettő kapható, csak az ára...:

[link - CCR1009]

[link - CCR2004] -

ekkold

Topikgazda

válasz

yodee_

#16747

üzenetére

yodee_

#16747

üzenetére

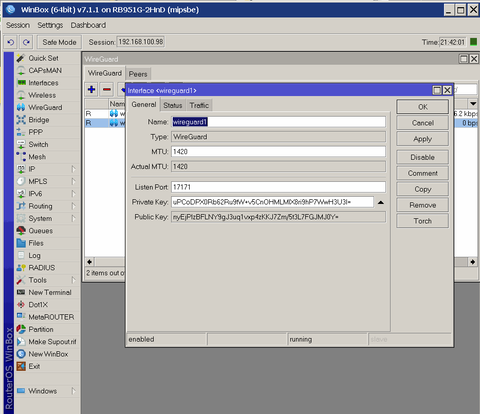

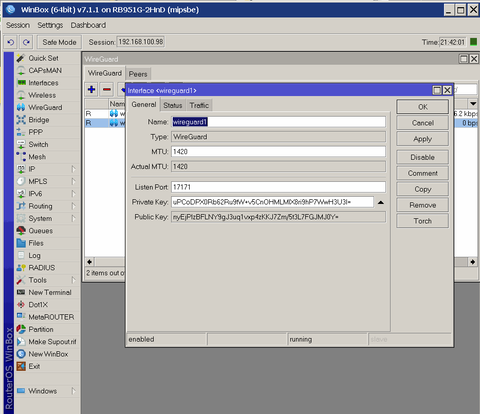

Némelyik kapcsolat esetében meghagytam a PPTP vagy L2TP kapcsolatot is tartaléknak, a wireguard mellett. Egyszerűen a régi, erre vonatkozó routing szabályokat letiltottam, és felvettem újakat, amelyek már a wireguard kapcsolaton át tolják az adatokat. Így bármikor át tudok kapcsolni a régi VPN megoldás, és a wireguard között oda-vissza. A két router között pedig mindkét kapcsolat él, persze más IP címekkel - így ha az egyik kapcsolat megszakadna, a két router akkor is látja egymást.

-

ekkold

Topikgazda

Használja itt valaki a DarkSide-Home SSID-t ?

-

ekkold

Topikgazda

válasz

yodee_

#16713

üzenetére

yodee_

#16713

üzenetére

Szerintem, a mikrotik nem kezeli külön a fájl és a mappaneveket, vagy valójában nincsenek is mappák, csak a névben vannak per jelek. Az RB5009-en én is egy pendrájvra küldöm a backupot, és onnan megy az email. Az eredmény hasonló mint nálad... annyi eltéréssel, hogy a fájlnév per jelekkel érkezik meg a levelező programba, és a programból már kötőjelekkel lehet menteni a csatolt fájlt. Szerintem nálad is, a levelezést kezelő program cseréli le alulvonás jelre.

Még annyit, hogy azokon a routereken, ahol van /flash almappa, a gyökérkönyvtár valójában RAMdiszk, ebben az esetben nyugdodtan mehet a backup a gyökérkönyvtárba. Az email küldése után törlendő, de ez nem fogja a flash-t "koptatni". Nem emlékszem hirtelen, de mintha a hAPac2 is ilyen lenne.

-

ekkold

Topikgazda

Mivel a Téma címe Mikrotik routerek, szeretném kérni, hogy a további hozzászólásokban lehetőleg ez legyen a téma, és ne a kérdezők és válaszolók tudása/motivációja. Nem zárunk ki senkit sem a témából (amíg a fórum szabályait betartja) és a válaszadás sem kötelező senkinek sem, csupán lehetőség.

-

ekkold

Topikgazda

Részben igazad van, de a megoldás is egyszerű. Bárki meghúzhatja a saját belátása szerint ezt a határvonalat, és pl. egyszerűen nem válaszol a szint alatti kérdésre. Sok esetben nem is mikrotikes alapismeret hiányzik, hanem az általános számítógép / IP hálózat alapok. Néha el tudok csodálkozni, amikor valaki kb. nulla ismerettel áll neki hálózatokat konfigurálni, fórumokban kérdez, de amikor választ kap azt sem érti, mert ahhoz is kevés a tudása. Tehát ez a vonal kb, ott lehetne, hogy annyi alapismeret legyen, hogy a kérdező tudjon értelmes kérdést feltenni, és megértse amit válaszolnak neki. Ha ez nincs meg, akkor tényleg felesleges válaszolni, mert nem jut vele előrébb a kérdező.

-

ekkold

Topikgazda

válasz

atiska007

#16597

üzenetére

atiska007

#16597

üzenetére

Pl. a youtube videóban szereplő összes domain névhez felveszel statikus DNS bejegyzést ami a 127.0.0.1-re mutat.

Ahhoz, hogy ez működjön, a mikrotiknek kell lennie a hálózatban az egyetlen elérhető DNS szervernek, és a DHCP-nek is a mikrotik címét kell kiosztania DNS-ként (illetve minden 53-as portra menő UDP csomagot neki kell fogadnia, és válaszolni) . -

ekkold

Topikgazda

válasz

atiska007

#16592

üzenetére

atiska007

#16592

üzenetére

Ahhoz, hogy szelektíven tudj bármit is tiltani, ahhoz tudni kell(ene), hogy milyen oldalt nyit meg a felhasználó. A https miatt ez az út manapság nem igazán járható. A másik út, hogy IP listát készítesz, a tiltani kívánt oldalak összes IP elérhetőségével. Ezt csinálja a youtube-on talált verzió. Ez működhet, de ezzel meg az a gond, hogy bizonyos weboldalak "szerverfarmok" szolgáltatásaként használnak háttértárat. Ezek a háttértárak azonban az adott IP címeiken többféle oldalt is kiszolgálnak. Tehát ha ezeknek az IP címeit tiltod, akkor az összes olyan oldal, ami ugyanazt a háttértár szolgáltatót használja, nem, vagy csak hibásan fog működni.

Ez nem a mikrotiken múlik, manapság már a DNS-t is kezdik https-el használni, magyarul esetleg a router sem tudja, hogy a felhasználók milyen oldallal kommunikálnak. Azonban a felhasználók jelentős része sima DNS szolgáltatást használ, tehát statikus DNS bejegyzésekkel is korlátozható, bár ezt az ügyesebb felhasználók simán kijátsszák, de az "egységsugarú júzerek" korlátozásához elegendő lehet. -

ekkold

Topikgazda

-

ekkold

Topikgazda

válasz

yodee_

#16428

üzenetére

yodee_

#16428

üzenetére

Azt hiszem a sebességen kívül (egyébként: igen, valószínűleg több is menne) elég sok további indok le lett itt írva.

Ha a fehérlistára felveszel engedélyező szabályt, akkor minden további drop-olható. Vagy akár egy sima drop szabályba is betehető kivételként a fehérlista. Több megoldás is van.

-

ekkold

Topikgazda

-

ekkold

Topikgazda

válasz

yodee_

#16416

üzenetére

yodee_

#16416

üzenetére

Miért lenne értelme váltanom wireguard-ra?

- Pl. nem kellene ilyen tűzfal scriptekkel bajlódni, mint amit beraktál.

- Az egész fixportos ipsec-es megoldást ki lehetne hajítani, és akkor nem is lenne mit hackelni...

- Az l2tp/ipsec által használt portokra érkező csomagok forráscíme kapásból mehetne a feketelistára, minden különösebb trükközést mellőzve.

- Van fehérlistád: elegendő a fehérlista számára kinyitni a megfelelő portot. Az alkalmi elérésekhez meg lehetne pl. kopogtatással a fehérlistára felkerülni. (Ez mondjuk most is feleslegessé tenné a scriptes megoldást.) -

ekkold

Topikgazda

válasz

Statikus

#16421

üzenetére

Statikus

#16421

üzenetére

Így elsőre ezek jutnak eszembe:

- Nincs fix port, tetszés szerinti UDP porton mehet (az openvpn-hez hasonlóan), ez fokozza a biztonságát.

- Nagyon nehezen (vagy jelenlegi ismereteink szerint nem) törhető, a nyilvános-privát kulcspáros megoldás nagyon megbízható. A tapasztalatok szerint nem nagyon próbálkoznak feltörni sem.

- Gyorsabb. Mikrotiken is.

- Tud roamingolni (ebben még vannak problémák mikrotiken)

- Szinte minden oprendszerre van kliens

- Semmilyen extra protokoll nem kell hozzá, csak egyetlen UDP port

- NAT mögött is működik

- Egyszerűen konfigurálható -

ekkold

Topikgazda

válasz

yodee_

#16413

üzenetére

yodee_

#16413

üzenetére

Biztos, hogy érdemes azonnal tiltani? Néha látok olyat a logban, hogy egy barátom hAPac^2 routere csak másodszorra tud valamiért kapcsolódni hozzám - ilyen esetben pedig feketelistára kerülne...

Mondjuk ha majd frissít 7-es routerOs-re, akkor kihajítom az L2TP-t, és amit csak lehet wireguard-ra cserélek. -

ekkold

Topikgazda

Már feltettem a 7.1.2-t ezekre: RB5009, RB951, cAPac, hAPac

Eddig gond nélkül teszi a dolgát mindegyik, a frissítés is problémamentes volt. -

ekkold

Topikgazda

-

ekkold

Topikgazda

Köszi, jó megoldás. Reménykedtem benne, hogy a 7-es routerOS-ben lesz eseményvezérelt script futtatási lehetőség nem csak időzített. Tehát a schedulerben lehetett volna olyan beállítás, ahol nem időt adok meg, hanem eseményt választok ki (pl. tűzfal bejegyzés, valamilyen log bejegyzés, interfész on/off stb) és ehhez rendelek scriptet. Az az érdekes, hogy néhány ilyen esemény van is "szétszórva" a menüben, amihez script rendelhető (pl. PPPOE, vagy VPN kapcsolódás, illetve kapcsolat bontása, vagy pl. DHCP lease) ezeket az eseményeket jó lett volna összefogni egy menüben, és kicsit bővíteni az események körét.

-

ekkold

Topikgazda

válasz

Statikus

#16375

üzenetére

Statikus

#16375

üzenetére

Az a köze, hogy az oprendszer a futásakor átveszi a bios funkciók egy részét is, és leállításkor le tud úgy állni a PC, hogy utána ébreszthető WOL-al, és úgyis le tud állni, hogy nem ébreszthető. Magyarán nem mindegy hogyan volt leállítva a PC, mert ettől is függ, hogy ébreszthető-e utána, pl. bekapcsolva marad a hálózati kártya, azaz figyeli a MAC címét, hogy jön-e rá valami (ilyen állapotban nekem átvált 100Mbit-esre) vagy teljesen kikapcsolja az oprendszer a leállításkor, és akkor jöhet bármilyen packet, nem fog rá felébredni.

-

ekkold

Topikgazda

válasz

Statikus

#16355

üzenetére

Statikus

#16355

üzenetére

Mikrotiken alapból is megy a WOL, egy időben így indítottam a NAS-t amikor kellett. Csak akkor kell hozzá egyéb beállítás, ha kintről, az internet felől is szeretnéd használni a WOL-t. Ilyenkor a 7-9 UDP portokra érkező csomagokat kell megfelelően továbbítani. A WOL-hoz még applikáció sem feltétlenül kell, ha van web tárhelyed akkor találhatsz olyan PHP scriptet ami tud magic packetet küldeni. Ezt pedig bárhol bármilyen böngészőből lehet aktiválni. A sajátomhoz egy kicsi html form-ot ütöttem össze, az alapértelmezett adatok a NAS-t indítják, valahogy így: [link] persze védve van jelszóval, hogy ne piszkálja más.

-

ekkold

Topikgazda

Megy egyszerre is a két peer?

Még 7.1 alatt próbáltam 2db virtuális PC-ről csatlakozni, külön-külön fel tudtak csatlakozni ugyanarra az interfészre, de egyszerre semmilyen módon nem tudtam a két klienssel csatlakozni, pedig rengeteget kísérleteztem vele.

Két peer esetén hogy néz ki pl. az IP kiosztás? Minden VPN kliens ugyanabban az alhálózatban van, vagy az interfésznek több IP címe is van?

A linkelt hozzászólásod esetében megoldódott a probléma? Mert az RB5009-el, és CCR1009-el is 600Mbit/s körüli sebességet mértem wireguard windows klienssel, a speedtest.net-en. Jó eséllyel átmenne ennyi két router között is - de nemsokára ki is próbálom - egy barátom is vett egy CCR1009-et. [link]

-

ekkold

Topikgazda

válasz

e90lci

#16201

üzenetére

e90lci

#16201

üzenetére

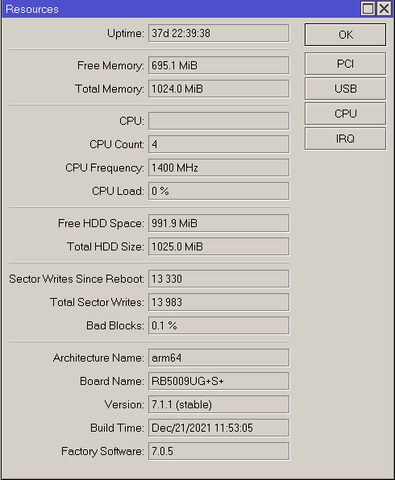

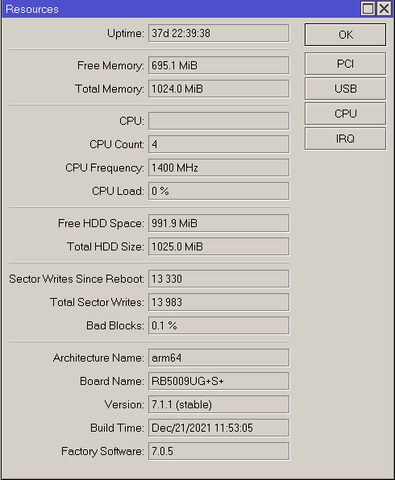

Nálam is fogy a szabad memória, de biztos, hogy ez hiba? Nem lehet, hogy más logikával kezeli a memóriát a v7, és ha van lehetőség többet használni valamire akkor használja ?

Közel 38 napja megy és már "csak" nemegészen 700Mb szabad memória van, de ezt nézhetjül úgy, hogy kevesebb mint az egyharmadát használja a memóriának... A gond akkor lenne ha teljesen elfogyna a memória, és utána fagyás, kernel panic, ujraindulás, stb. lenne, de majd figyelem, hogy eljut-e idáig, vagy sem. -

ekkold

Topikgazda

válasz

kis20i

#16106

üzenetére

kis20i

#16106

üzenetére

A mikrotiknél, az allowed addres mezőben simán megadható 0.0.0.0/0, mert úgyis a routing szabályok határozzák meg, hogy melyik csomagot küldi át rajta.

Más oprendszereknél a konfigban szereplő allowed address alapján routingol (pl. windows, android) ott fontos pontos beállítás. -

ekkold

Topikgazda

válasz

Reggie0

#16075

üzenetére

Reggie0

#16075

üzenetére

Kisérleteztem egy kicsit. PPTP-vel, majd Wireguard-al kapcsolódtam helyben az RB5009-hez , majd a CCR1009-hez. A sebességet a speedtest.net-hez kapcsolódva mértem, böngészőben. Ez annyiból "igazságtalan", hogy a routereknek NAT-olni is kellett a mérés közben, ill az RB5009-nek a PPPOE-t és a tűzfalszabályokat is kezelnie kellett közben, és a fasttrack is aktív volt.

A kliens mindegyik mérésnél asztali PC volt.

Letöltési sebességek, speedtest.net-el mérve:

PPTP RB5009:608Mbps CCR1009: 540Mbps

Wireguard: RB5009:557Mbps CCR1009: 598MbpsTehát ezzel a méréssel a két router teljesítménye igencsak hasonló.

Érdekes, hogy a kisebb routereken a wireguard jóval gyorsabb mint a PPTP, ezeken viszont nem jelentős a különbség.

Mivel korábban felvetettem válaszolok magamnak RB5009 vs CCR1009

RB5009

- új modell, modern processzor,

- kevesebb maggal tudja ugyanazt a teljesítményt, a nem osztható feladatokban jobb lehet

- kevesebb energiafogyasztás (valószínűleg)

- 2,5Gbps rezes port

- fizikailag kicsi méret

CCR1009:

- profi/ipari kivitelű fém ház,

- profi hőcsöves hűtés (nyilvánvaló hogy ez iparibb kivitel, az RB5009 a teljesítménye ellenére inkább soho/home router)

- kiforrott, nagy teljesítményű 9 magos processzor típus,

- minden port közvetlenül a processzorhoz "huzalozva", nincsenek switch chipből eredő korlátok

- soros konzol

- fizikailag ez is kicsi, de az RB 05u magasságához képest ez 1u magas

- iparibb kivitelre jellemzően több dolog monitorozható, pl. CPU hőmérséklet, belső hőmérséklet, tápfeszültség, áram és teljesítmény felvétel, -

ekkold

Topikgazda

válasz

Reggie0

#16048

üzenetére

Reggie0

#16048

üzenetére

Vettem egy használt [CCR1009-7G-1C-PC] routert, majd ha rá tudok szánni egy kis időt tesztelem egy kicsit (esetleg magánban: mennyit érhet egy ilyen használt router?). Elvileg 9x1000MHz-es. Ez TILE TLR4-00980 processzor teljesítményben hogy viszonyul az RB5009 ARM64 4x1400MHz teljesítményéhez? Jelenleg az RB5009-et használom itthon élesben.

Megtetszett, hogy ez a CCR passzív hűtésű, és ezért teljesen hangtalan. -

ekkold

Topikgazda

válasz

Reggie0

#15993

üzenetére

Reggie0

#15993

üzenetére

Igen ezt az openvpn tudja, a PPTP és az L2TP csak adott porton megy. Régebben sokat kísérleteztem azzal, hogy áthelyezzem másik portra ez utóbbi kettőt, és nem sikerült stabilan működő megoldást készíteni. Viszont mióta bekerült a wireguard a mikrotikbe, rendszeresen használom, és eddig jók a tapasztalataim vele. Bár tagadhatatlan, hogy lenne még mit fejleszteni rajta - de végülis stabil, gyors, megbízható, és bármely porton használható.

-

ekkold

Topikgazda

válasz

yodee_

#15981

üzenetére

yodee_

#15981

üzenetére

Mobilneten a szolgáltatók valamiért szeretik blokkolni a VPN-ek működését. Természetesen letagadják. Ezért jobb olyan VPN-t használni, amelyik nem fix portokat használ, hanem tetszés szerint állítható, ugyanis ezeket emiatt nehéz blokkolni... itt jön a képbe az openvpn mert az ilyen, csak éppen sokkal lassúbb mint a PPTP / L2TP / ipsec (ezek viszont csak adott porton működnek). Viszont a RouterOs7-be bekerült a wireguard, ami szintén bármelyik porton működhet, és gyors

Gyakran előfordult, hogy olyan helyen interneteztem ahonnan sem PPTP-t sem L2TP-t nem tudtam használni, és így nehezebben értem el pl. az otthoni NAS-t. A wireguard-al viszont működik. -

ekkold

Topikgazda

RB5009 vs. CCR1009

Párszor már szóba került itt a fórumon, hogy aki nagyobb teljesítményű routert használna, az esetleg elgondolkozhat pl. egy CCR1009-en aminek a használt ára összemérhető pl. az RB5009 árával ami viszonylag új típus.

Arra lennék kíváncsi, hogy mi szól az egyik, és mi a másik mellett ha mondjuk otthoni routert szeretne valaki. Persze kell a VPN-el, és a NAS is torrentezik, és mellette a PC-n is használnák az internetet. -

ekkold

Topikgazda

válasz

yodee_

#15958

üzenetére

yodee_

#15958

üzenetére

Nálam ehhez hasonló bejegyzés erre kell:

- Van több különféle port kifordítva, pl. egy webszerver, ami a router WAN oldaláról elérhető (skori.spacetechnology.net)

- Hogyha egy LAN címről (mondjuk asztali PC) el akarom érni a webszervert, de úgy hogy nem a belső LAN oldali címére hivatkozok, hanem pl. az előbbi domain névre - ami ugye a WAN oldali címre fordul, akkor a PC a routerhez fog fordulni a kéréssel, hiszen nem lokális címet akar elérni. A router viszont "észreveszi", hogy az a cím (is) a saját címe, és ezért az említett NAT szabály alapján, annak ellenére kiszolgálja a kérést, hogy az eredetileg a WAN oldali címre vonatkozott.

Magyarán, a LAN-on belül is kiszolgálja a NAT kéréseket. Sokak szerint ez így nem működhet, és valóban kicsit fura a dolog logikája, de a gyakorlatban viszont mégis működik a dolog. A Te esetedben, ha mégis meg akarnád tartani ezt a szabályt, akkor úgy kellene módosítani, hogy a VPN címekre ne vonatkozhasson ez a szabály, ha viszont nincs ilyesmire szükséged, akkor nyugodtan törölheted. -

ekkold

Topikgazda

válasz

yodee_

#15950

üzenetére

yodee_

#15950

üzenetére

Nekem hAPac^2-n a PPTP VPN volt a leggyorsabb, az tudott talán 100Mbit körül, az L2TP+IPsec már jóval lassúbb volt, IPsec nélkül meg csak kicsit volt lassúbb a PPTP-nél. A wireguard gyorsabb volt mindegyiknél (nem emlékszem pontosan mekkora sebességet tudott, de biztosan többet mint 100Mbit/s). IPIP + Ipsec és az EOIP+IPsec sem volt igazán jobb sebességben a fentieknél - bár ezekkel nem túl sokat kísérleteztem. Szóval azért nem kell csodát várni ettől a kis routertől, szerintem a gyakorlatban az a 100Mbit körüli VPN sebesség reális. Ha nagyobb sebesség kell akkor vagy a PC-n kell futtatni valamilyen VPN-t, vagy jóval erősebb router kell. Gyanítom, hogy pl. a Wireguard PC-n futtatva, simán tudna közel gigabitet, de ezt nincs módom tesztelni.

-

ekkold

Topikgazda

-

ekkold

Topikgazda

válasz

Reggie0

#15931

üzenetére

Reggie0

#15931

üzenetére

Azért a router konkrét típusától (ill az erőforrásoktól) is függhet, hogy mekkorára hagyja növekedni az ember ezt a listát.

Akár olyat is lehetne csinálni, hogy nagyon hosszú timeouttal kerül fel minden IP, de egy "takarító script" időnként letöröl a régiek közül annyit, hogy mondjuk csak a 200 legfrissebb maradjon meg. -

ekkold

Topikgazda

válasz

sanzi89

#15903

üzenetére

sanzi89

#15903

üzenetére

Sürgősen állíts be tűzfalat, nehogy szét is hekkeljék mindjárt a routert. Hallottam olyan esetet amikor az illetőre a TEK rátörte az ajtót egyik éjjel.

Házkutatás, minden informatikai eszközét lefoglalták, és rabosították is.

Mint később kiderült a routerét feltörték, és felhasználták illegális anyagok terjesztéséhez (bűncselekményhez). Persze miután kiderült, hogy nem ő a terjesztő, kiengedték, de nem hiszem, hogy kellemes élményként maradt volna meg benne a dolog... -

ekkold

Topikgazda

válasz

betyarr

#15891

üzenetére

betyarr

#15891

üzenetére

Cseréld meg a portokat, ne az ether1 legyen a WAN port, hogy másik eth porttal is ugyanezt csinálja-e. Lehet kábel vagy dugó probléma is, kontakthiba vagy nem jó minőségű kábel. Megpróbálhatod kísérletképpen 100MBit-en is, hogy úgy is ezt csinálja-e.

A 4011-ben két switch chipvan, olyan portot próbálj, ami a másik chip-re van kötve. -

ekkold

Topikgazda

válasz

yodee_

#15892

üzenetére

yodee_

#15892

üzenetére

A közpotni routerbe vegyél fel olyan szabályt ami:

- forward action=log, a forráscím ez egyik másodlagos eszköz, a célcím a másik másodlagos eszköz. A szabályt vidd előre a sorban a drop szabályok elé.

Ebből látszani fog eljut-e a csomag a központi routerbe aminek továbbítania kellene..

-ugyanilyen szabályt vegyél fel fordított irányra is.

Ebből látszani fog eljut-e a válasz csomag a központi routerbe aminek továbbítania kellene..

Ha a szabályokat leszűkíted pl. ICMP protokollra akkor már csak pingelni kell, és nézni, hogy mit logol.A két másodlagos eszközbe pedig hasonló szabályt vehetsz fel ami nem forward, hanem input.

Ezután egy ping szépen lekövethető, hogy hol akad el. -

ekkold

Topikgazda

válasz

Marcelldzso

#15859

üzenetére

Marcelldzso

#15859

üzenetére

Szerintem a /32 a baja.

A 10.10.10.1/32 és 10.10.10.2/32 címeket próbáld meg /30-al

Amit a konfigban nem mutattál meg, de feltételezhető:

Az interfészeknek be kell állítani a címét a /IP/Adresses menüben, és itt is /30-at kellene használni. -

ekkold

Topikgazda

válasz

yodee_

#15834

üzenetére

yodee_

#15834

üzenetére

Azért javasoltam, mert nekem csinált olyat a 7.1, hogy hiába vettem fel a routing szabályt, az nem működött. Újraindítás után viszont magától megjavult. A 7.1.1-nél nem tapasztaltam ilyet.

Amúgy meg naplózni kellene, hogy meddig jutnak el a csomagok, akár naplózó tűzfalszabályokat felvenni erre a célra. Csak kiderül, hogy hol akad el.

-

ekkold

Topikgazda

válasz

yodee_

#15794

üzenetére

yodee_

#15794

üzenetére

Igen ilyesmi kellene. Gyakorlatilag 4db különböző IP tartománynak kell lennie:

- Fő router

- 1. külső router

- 2. külső router

- VPN címtartománya

(ha wireguard-al oldanád meg akkor 5db IP tartomány kellene, mert a wireguard interfészek tapasztalatom szerint nem működnek jól, ha közös IP tartományban vannak)

- Mindhárom routeren két static routing-ot kell felvenni, (a másik két eszköz felé).

- A VPN címtartományára elvileg létrejön dinamikus routing szabály (de ha nem, vagy ha nem megfelelően akkor az is kell)- A 13.0.0.0/24 IP tartományok szerintem sem célszerűek belső IP céljára.

-

ekkold

Topikgazda

BUÉK mindenkinek!

Nem sokkal azután, hogy 7.1-ről 7.1.1-re frissítettem az RB5009-en, nekem is volt egy kernel falióra, nem tudom mi okozta, viszont azóta többször nem jött elő ilyen hiba. Most 10nap uptime-nál tart.

Amúgy minden használatban levő mikrotik eszközömet frissítettem 7.1.1-re: (hAPac, hAPac^2, RB951G, cAPac, RB5009) komolyabb gond egyikkel sem volt. A heti mentést végző scriptet kicsit át kellett írnom, az Os változásai miatt, illetve volt olyan script ami valami jogosultsági marhaság miatt nem akart futni, ezt lemásoltam, és új scriptként felvettem, így már működött (a jogosultság látszólag ugyanaz volt, úgyhogy gyakorlatilag nem tudom mi volt a baja, de végülis most jó).Összefoglalva nekem zömében jók a tapasztalataim a 7.1.1 Os-el. Az előforduló hibák sem tűntek súlyosnak, a kernelhiba volt a legdurvább, de a gyakorlatban csak annyit jelentett, hogy egyszer újraindult miatta a router. Nyilván ha rendszeresen csinálná, akkor zavarna, de nem fordult elő többször.

-

ekkold

Topikgazda

válasz

Zwodkassy

#15773

üzenetére

Zwodkassy

#15773

üzenetére

Az lehet, de nekem gyakorlati tapasztalat alapján jött ez. Azokat a portokat , amelyeket szeretnek hackelni, felvettem tűzfal szabályba, ami küldi feketelistása a forráscímet. Ez eddig elég hatékony megoldásnak bizonyult. Természetesen port szkennelésre is van felvéve szabály, de ennek nagyon ritkán van dolga. Az 1024 alatti portoknak általában adott funkciója van, ezért ezek esetleg "kívánatosabbak" egy hacker számára.

Gondolj bele, mondjuk nyitva van a 38417-es portom - na és mire mész vele? Ha én tudom , hogy FTP van mögötte, vagy éppen webszerver, akkor tudom használni, de más csak próbálgatni tudja, hogy mi lehet az... viszont 3 próbálkozás után megy feketelistára az IP ... -

ekkold

Topikgazda

válasz

Reggie0

#15765

üzenetére

Reggie0

#15765

üzenetére

Nincs nyitva az 53-as portom. Ezen kívül az 53-as portja jövő csomagok forráscíme automatikusan megy a feketelistára, onnantól pedig az adott forráscím számára semmilyen port nincs nyitva. Egyetlen kivétel lehet: ha fent vagy a fehérlistámon, de azon csak 3db cím van - tehát ahhoz ismernünk kellene egymást...

Tehát pl. a 80-as és a 443-as port nyitva van. De ha megnézed, hogy az 53-as, vagy éppen a 21-es port nyitva van-e, onnantól pl. már a 80-as is zárva lesz. -

ekkold

Topikgazda

>Szerintem ezt nem lehet gond kideríteni,...

Rendben, az itthoni IP címem 84.236.99.186 és jelenleg 6 különböző porton is működik wireguard. Melyek ezek a portok?

>....ha elveszted/ellopják a mobilod amin beállított kliens van az elég kellemetlen lehet. Ha erre valaki tud ajánlást, azt megköszönném....

Persze, a szerver oldalon egyszerűen letiltod/törlöd azt a klienst, illetve a hozzá tartozó publikus kulcsot... Vagy éppenséggel nem törlöd, csak a hozzáférési jogokat változtatod meg, és pont ezen át deríted fel, hogy hol van a telefonod.... -

ekkold

Topikgazda

válasz

jag222

#15758

üzenetére

jag222

#15758

üzenetére

Igen, mert ez attól is függ milyen eszközön fut. De kb mindenhol gyorsabb, csak abban van különbség, hogy mennyivel...

De az eredeti kérdéssel kapcsolatban: mehet akár párhuzamosan is a többféle VPN megoldás. L2TP+ipsec kopogtatással, és mellette wireguard is ,egy véletlenszerűen kiválasztott porton.

-

ekkold

Topikgazda

válasz

jerry311

#15756

üzenetére

jerry311

#15756

üzenetére

Nyilván nem kötelező használni, csak azért írtam mert igen jó alternatíva. A telepítő sem nagy, és a feltelepített program sem.

Azon kívül én már jártam úgy, hogy az otthoni VPN-t szerettem volna távolról elérni egy PC-ről, (kellett volna egy file a NAS-ról) de valami miatt (talán a helyi tűzfal, vagy nemtudommi miatt) sem a PPTP, sem pedig az L2TP nem működött. A wireguard viszont igen...

-

ekkold

Topikgazda

válasz

jerry311

#15752

üzenetére

jerry311

#15752

üzenetére

Wireguard is van kb. mindenre. Mikrotikre, Androidra, Mac-re, Linuxra, Windowsra... Azért is tettem be a képet, mert egy viszonylag régi mikrotikre (RB951) is felraktam a 7-es routerOs-t, és probléma nélkül működik. Némelyik szolgáltató előszeretettel blokkol olyan portokat amin PPTP vagy éppen L2TP működik (persze letagadják) de olyan VPN-t nehéz blokkolni amelyik bármelyik porton működhet.

Ha pedig saccolnom kellene, előfordulhat, hogy az újabb oprendszerekben alapból lesz wireguard is.

Ráadásul a wireguard még ezen az RB951-esen is gyorsabb mint az L2TP vagy mint a PPTP... -

ekkold

Topikgazda

válasz

joekajoeka

#15741

üzenetére

joekajoeka

#15741

üzenetére

Használd inkább a wireguardot! Az bármelyik UDP porton lehet, és akkor knock sem feltétlenül kell. Eleve nem tudják melyik porton van, és azt sem, hogy azon a porton éppen wireguard van. A kulcsok jó hosszúak, és csak nyilvános kulcsot kell cserélni hozzá. Ha a hackernek van egy szuperszámítógép-hálózata, meg sok éve próbálkozni - hát sok sikert hozzá. Ha nincs hátsó ajtó a wireguard kódjában, (nyílt forráskódú, és a kód is rövid - tehát nagy eséllyel kiszúrnák a fejlesztők) akkor nem igazán van realitása a feltörésének.

-

ekkold

Topikgazda

válasz

jag222

#15697

üzenetére

jag222

#15697

üzenetére

A "Persistent Keepalive" mindkét oldalon be van állítva? Ugyanis ha csak az egyik oldal címe frissül, akkor annak a keepalive csomagja még betalálhat a másik oldalon, aki emiatt viszont frissíti az endpoint -ot. Még akkor is ha ez az oldal NAT mögött van, ugyanis a"Persistent Keepalive" célja pont ez, hogy a NAT mögötti eszköz kapcsolatát (azaz a számára nyitott portot) fenntartsa a NAT-olást végző eszköz, különben a válasz csomagok sem érnének célba !

-

ekkold

Topikgazda

-

ekkold

Topikgazda

válasz

pitiless

#15662

üzenetére

pitiless

#15662

üzenetére

Jó lett! De ha ilyesmit akarnék csinálni, akkor vagy egy ethernet vezérlős arduinoból, vagy egy wifis modulból, pl. ESP8266-ból építeném fel.

A mikrotik egy script-el elküldené a LAN-on, amit a kijelzőre kell írni, az ESP meg kitenné a kijelzőre. Így se IOT package, se MQTT nem kellene hozzá. -

-

ekkold

Topikgazda

válasz

ekkold

#15610

üzenetére

ekkold

#15610

üzenetére

Kpróbáltam azt is, hogy az allowed-address mezőben csak a távoli hálózat IP tartományát adtam meg, semmi mást, és így is működött, annak ellenére, hogy a távoli wireguard interfészt nem lehetett pingelni.

Ezután kipróbáltam kicsit nagyvonalúbban: 10.0.0.0/8 és 192.168.0.0/16 megadásával. Így is teljesen jól megy, minden pingelhető, és jól működik.

Ha belegondolunk, hogy olyan kapcsolat esetében, ahol a kliens IP címe változik (pl. mobilneten lóg, esetleg helyet változtat, különböző wifi hálózatokra csatlakozik, változó LAN címmel) ott nem is nagyon jöhet szóba más mint a 0.0.0.0/0 . -

ekkold

Topikgazda

válasz

Reggie0

#15609

üzenetére

Reggie0

#15609

üzenetére

A mikrotik nem veszi fel default route-ba, nyugodtan beállítható így.

Windows-ból pedig direkt így használom.

Androiddal még nem próbáltam, de ott is kimondottan ez a beállítás kellene, hogy minden titkosítva menjen, akár nyílt wifi esetén is.

Linuxon csak kipróbáltam, hogy működik - teszi a dolgát ahogy kell. -

ekkold

Topikgazda

Az allowed-address akár 0.0.0.0/0 is lehet, nincs túl nagy jelentősége, mert úgyis a routing szabályokon múlik, hogy mi megy arrafelé.

Az endpoint-ot sem feltétlenül kell mindkét oldalon megadni. Ha mindkét oldalon van publikus IP, akkor azon az oldalon, ahol gyakrabban változik. Ha az egyik oldalon nincs publikus IP, akkor értelemszerűen csak azon az oldalon.

Új hozzászólás Aktív témák

Hirdetés

- LED világítás a lakásban

- Genshin Impact (PC, PS4, Android, iOS)

- Intel Core i5 / i7 / i9 "Alder Lake-Raptor Lake/Refresh" (LGA1700)

- Fortnite - Battle Royale & Save the World (PC, XO, PS4, Switch, Mobil)

- League of Legends

- Először égett le egy újságnál a GeForce RTX 5090

- Samsung Galaxy S25 Ultra - titán keret, acélos teljesítmény

- Kínai és egyéb olcsó órák topikja

- sziku69: Fűzzük össze a szavakat :)

- VR topik (Oculus Rift, stb.)

- További aktív témák...

- Bomba ár! Lenovo ThinkPad L13 G1 - i5-10GEN I 16GB I 512SSD I 13,3" FHD I HDMI I Cam I W11 I Gari!

- LG 39GS95UE - 39" Ívelt OLED / QHD 2K / 240Hz & 0.03ms / 1300 Nits / NVIDIA G-Sync / AMD FreeSync

- Dell G15 5520 i7-12700H 14magos! RTX 3060 16GB RAM 512GB SSD FHD 120Hz Gar.: 2026

- Gamer Notebook! Acer Nitro 5! Csere-Beszámítás! I5 11400H / RTX 3050Ti / 16GB DDR4 / 500GB SSD!

- Eladó karcmentes Realme 8 4/64GB / 12 hó jótállással

Állásajánlatok

Cég: FOTC

Város: Budapest