-

Mobilarena

Ezt a fórumot azért hoztuk létre,hogy ne zavarjuk azon felhasználókat, akik még csak most ismerkednek a tablettel, vagy akár az Android rendszerrel.

Új hozzászólás Aktív témák

-

_Soma77_

tag

válasz

Orionhilles

#205

üzenetére

Orionhilles

#205

üzenetére

-

_Soma77_

tag

válasz

Orionhilles

#202

üzenetére

Orionhilles

#202

üzenetére

...ez azt jelenti, hogy a flash maga sikerült (azaz az összerakott img formailag jó volt?) csak esetleg a módosítás maga nem volt jó? mit módosítottál pontosan?

...ez azt jelenti, hogy a flash maga sikerült (azaz az összerakott img formailag jó volt?) csak esetleg a módosítás maga nem volt jó? mit módosítottál pontosan? -

_Soma77_

tag

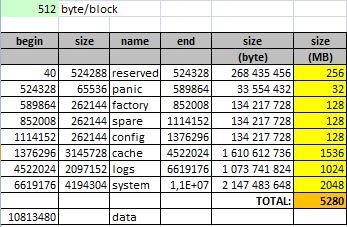

Nem a tárhely a gond általánosságban, mert azt külső SD-vel lehet pótolni. Az appok sosem fognak /logs-ba települni (hiába a symlink), csak a data-ba, így a logs területét kell a data-nak odaadni (részben) és ez csak átparticionálással lesz megoldható, máshogy nem nagyon...

-

_Soma77_

tag

valaki kipróbálta már a ki- és visszacsomagolt image-eket felrakni?

-

_Soma77_

tag

válasz

Orionhilles

#191

üzenetére

Orionhilles

#191

üzenetére

reméljük, előbb-utóbb mindennek meglesz a módja

vagy már meg is van, csak még nem tudunk róla

vagy már meg is van, csak még nem tudunk róla

-

_Soma77_

tag

válasz

Orionhilles

#189

üzenetére

Orionhilles

#189

üzenetére

attól mert zárt, az még nem feltétlenül jelenti azt, hogy nem lehet kinyitni...

![;]](//cdn.rios.hu/dl/s/v1.gif)

általában minden szoftveres mókolás garanciavesztéssel jár, de aki ilyenre adja a fejét, az ezzel alapból tisztában van szóval az a kérdés, ki lehet-e nyitni egyáltalán.

szóval az a kérdés, ki lehet-e nyitni egyáltalán. -

_Soma77_

tag

válasz

Orionhilles

#182

üzenetére

Orionhilles

#182

üzenetére

link javítva

-

_Soma77_

tag

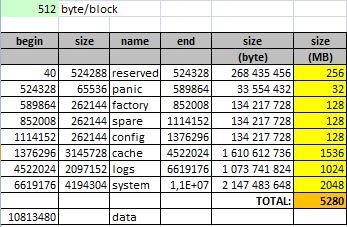

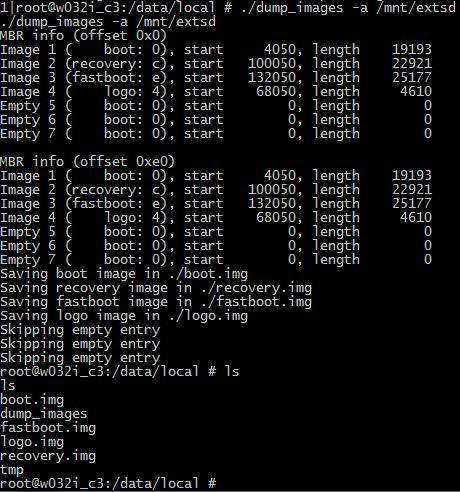

mai házi csapatmunkánk eredményei (köszönet a kollégáknak!!!):

- külső 16GB-s SD kártya Ext4-re formázva

- recovery-be belépve, adb shell-en keresztül dd-vel teljes belső tárhely tartalom image-ként lehúzva (8GB)dd if=/dev/block/mmcblk0 of=/external_sd/soma_backup.img

Ez az image be-mountolható, így látszik a /system stb...

mount /dev/block/mmcblk1p1 /external_sd

- kollégám kitotózta az $OS$ magic-es boot.img szerkezetét:

OSIP header [link]

master boot rekord (MBR)

signature

és végül a partíció tartalmaa szívás az, hogy az image aláírt kell hogy legyen

a jó hír, hogy egy orosz PDA fórumon találtunk egy XImgTool nevű csodatool-t, ami image-eket ki-be csomagol éééés aláír is! [link]

jó hír, hogy a ki és visszacsomagolás ugyan olyan $OS$ magic-es képfájlt eredményez!

jó hír, hogy a ki és visszacsomagolás ugyan olyan $OS$ magic-es képfájlt eredményez!

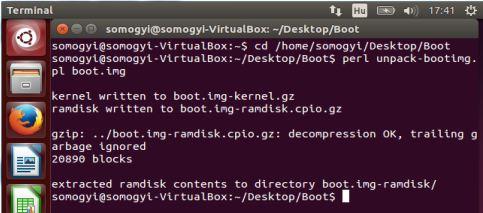

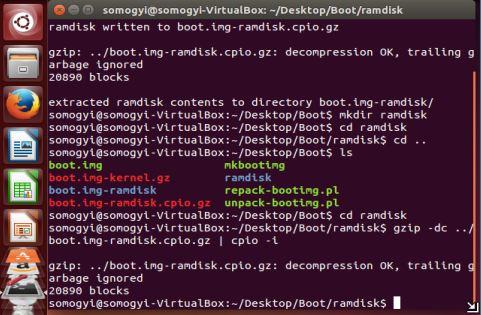

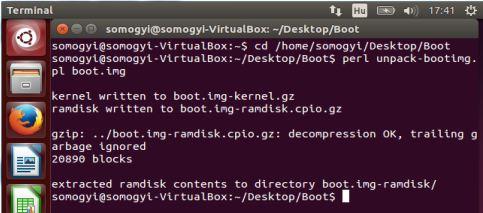

- találtunk egy másik tool-t is, ami ramdisket is kicsomagolja, ezt még próbálgatni kell (nem próbáltuk ki, hogy aláír-e pl.) [link]

- akinek van Total Commander win alatt, érdemes feltetelíteni az adb-plugin-t, szépen browse-olható vele a tab ADB interface-en kersztül... [link]

Most itt tartunk jelenleg...

-

_Soma77_

tag

válasz

R0GERIUS

#164

üzenetére

R0GERIUS

#164

üzenetére

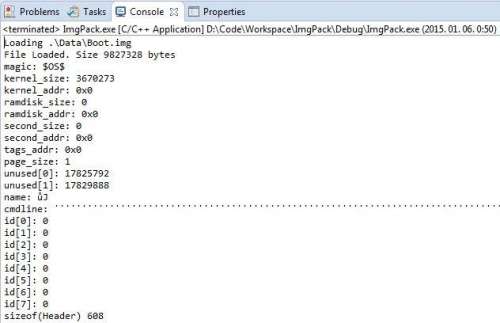

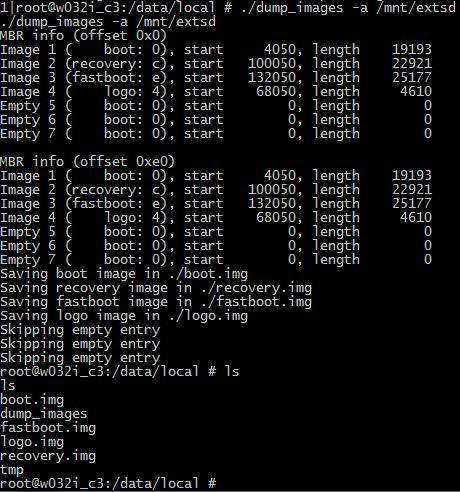

csak nem hagy nyugodni ez a header história...

![;]](//cdn.rios.hu/dl/s/v1.gif)

írtam egy kis progit (Eclipse alatt, mingw alatt fordul) amely a leírt [struktúrába] kibontja a header tartalmát.

ráengedve egy hagyományos (ANDORID! magic-es) image-re, szépen hozza az adatokat.

viszont a "nem standard" image-ekre (amilyen a miénk is) nem sok adatot hoz...pl. boot.img

ami aggaszt, hogy az egész struktúra mérete összesen 608 byte (feltételezve, hogy az "unsigned" típus 4 byte-os "unsigned int"-et takar), holott a header 2048 byte (0x0000-0x800-ig terjedő terület az image-ben)...

hol a hiányzó 1440 byte (=180 unsigned int?)

-

_Soma77_

tag

-

_Soma77_

tag

egy kis olvasnivaló...[link]

-

_Soma77_

tag

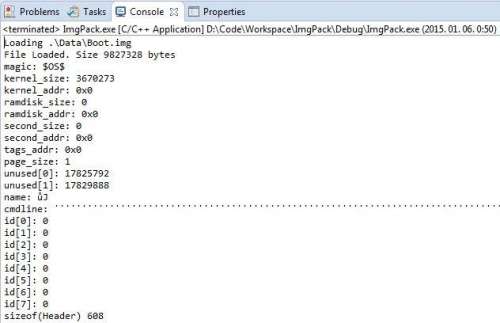

lehet, hogy vakvágány, de....

valaki írta korábban, hogy ez a gép egy Teclast klón. Nem egy Teclast 89 mini véletlenül?

[speckója] elégge hasonló.a baj csak annyi, hogy ez a gép is 16GB-os --- ahogy az Op3n Dott eredeti gépe is.

van hozzá root-olt ROM [link] innen [link]

a partíciós tábla (partition.tbl) is elég hasonló felosztást mutat.

talán érdemes ezt a szálat is nyomozni egy kicsit...

-

_Soma77_

tag

Lehet, hogy holnap csinálok egy hack-elt repack-ot, aminek a header része (2048 byte) át lesz emelve az eredeti img-ből...

amolyan öszvér...

amolyan öszvér... -

_Soma77_

tag

válasz

R0GERIUS

#143

üzenetére

R0GERIUS

#143

üzenetére

megnéztem a linken szereplő eljárást is, leszedtem a tool-okat, de a "unmkbootimg" nem ette meg a mi képfáljainkat.

az általam korábban használt perl szkriptek egyébként a leírtak alapján dolgoznak (BTW zImage helyett ...-kernel.gz file-okat gyártanak), és az image összerakás (kernel, és cpio-ba becsomagolt ramdisk összefésülése) is teljesen jónak tűnik... kicseréltem a "mkbootimg" toolt is egy frissebbre (ami a linken szerepelt), és átparamétereztem a hívást a leírtak alapján, de ugyan az lett a kimenet, mint korábban...

az általam korábban használt perl szkriptek egyébként a leírtak alapján dolgoznak (BTW zImage helyett ...-kernel.gz file-okat gyártanak), és az image összerakás (kernel, és cpio-ba becsomagolt ramdisk összefésülése) is teljesen jónak tűnik... kicseréltem a "mkbootimg" toolt is egy frissebbre (ami a linken szerepelt), és átparamétereztem a hívást a leírtak alapján, de ugyan az lett a kimenet, mint korábban...

nekem úgy tűnik az eredeti image fejléce alapján, hogy ez vmi OSX-es tool-lal generált dolog lehet, mert 1. nem a standard magic android header keletkezik 2. BoardConfig.mk-ból származó dolgok vannak benne (kernel szint?!), tehát ez több, mint egy sima "lapátoljunk össze egy image"-et tool mint az "mkbootimg"...

akinek van ötlete, pls jelezze!

-

_Soma77_

tag

egy kis olvasnivaló [link]

-

_Soma77_

tag

válasz

R0GERIUS

#144

üzenetére

R0GERIUS

#144

üzenetére

rákeresve a kérdéses olvasható részére a boot.img-nek, eljutottam egy BoardConfig.mk-ig, mintha innen lenne...

BOARD_KERNEL_CMDLINE := init=/init pci=noearly console=logk0 earlyprintk=nologger loglevel=0 kmemleak=off androidboot.bootmedia=sdcard androidboot.hardware=redhookbay $(cmdline_extra) ip=50.0.0.2:50.0.0.1::255.255.255.0::usb0

n vmalloc=172M androidboot.wakesrc=05 androidboot.mode=main

n vmalloc=172M androidboot.wakesrc=05 androidboot.mode=main -

_Soma77_

tag

@Adamus1117: köszi, hogy belenéztél...és köszi a tippeket is...

próbaképpen egy újonnan készített img-et kicsomagoltam majd újra becsomagoltam, és nem lett ugyanaz

na erre végképp nem számítottam, lehet, hogy vagy 1. vmit elböktem (bár többször is kipróbáltam) 2. az x86-os "anomália" okozza...

na erre végképp nem számítottam, lehet, hogy vagy 1. vmit elböktem (bár többször is kipróbáltam) 2. az x86-os "anomália" okozza...

-

_Soma77_

tag

válasz

R0GERIUS

#139

üzenetére

R0GERIUS

#139

üzenetére

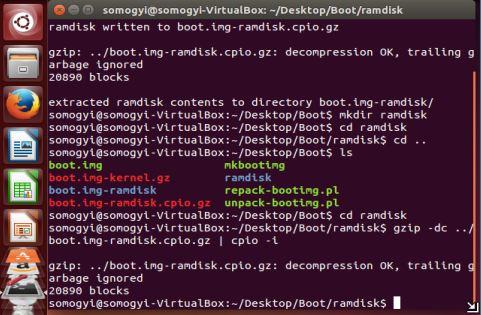

az a helyzet, hogy a re-pack szkript nem ugyan olyan fejlécű image-et rak össze, mint az eredeti volt.

Örülnék, ha valaki rá tudna nézni egy kicsit közelebbről...

felraktam ide a teljes motyót, minden köztes állománnyal és szkript-tel. [link]

van két pearl szkript (unpack-bootimg.pl és unpack-bootimg2.pl), amelyek gyakorlatilag csak parancssoros hívásban térnek el egymástól...

1) system ("mkbootimg --cmdline 'no_console_suspend=1 console=null' --kernel $ARGV[0] --ramdisk ramdisk-repack.cpio.gz -o $ARGV[2]");

2) system ("mkbootimg --base 0x00200000 --pagesize 2048 --kernel $ARGV[0] --ramdisk ramdisk-repack.cpio.gz -o $ARGV[2]");...viszont mindkettő a csomagban lévő mkbootimg-t hívja.

A kimeneti image-ek (new_boot.img és new_boot2.img) csak a parancssorban különböznek (header részben), többi ugyan az...miért is lenne más?

Viszont az eredeti img és az újra-pakolt img több ponton is különbözik, főleg a fejlécben, mivel nem "ANDROID!"-dal kezdődik, hanem "$OS$"-al.

Szerintem kellene találni egy olyan "mkbootimg"-et, ami az eredetivel megegyező image-et gyárt.

Az újrapakolt image-ek elvileg(!) Android kompatibilisek, kérdés, hogy az Op3n Dott megeszi-e???

Ötlet?

-

_Soma77_

tag

valamiért a ki- és újracsomagolt img-k nem egyeznek, ezért még nyomoznom kell egy kicsit...kis türelmet kérek!

-

_Soma77_

tag

válasz

Orionhilles

#134

üzenetére

Orionhilles

#134

üzenetére

ok, de még előtte kicsit gyakorlom a re-pack-ot a boot.img-n, hogy meglegyen a rutin, meg hogy lecsekkoljam, tényleg jó-e a re-pack szkript, mielőtt brick-eljük a tabodat...

-

_Soma77_

tag

válasz

Orionhilles

#132

üzenetére

Orionhilles

#132

üzenetére

itt a kibontott recovery

[link] szóval mit is kellene vele csinálni?

[link] szóval mit is kellene vele csinálni?

-

_Soma77_

tag

rápattanok a recovery kibontásnak, hátha....

-

_Soma77_

tag

válasz

Orionhilles

#116

üzenetére

Orionhilles

#116

üzenetére

-

_Soma77_

tag

találtam egy szkriptet, amivel úgy tűnik, sikerült kicsomagolni a boot.img-t...

-

_Soma77_

tag

-

_Soma77_

tag

válasz

Orionhilles

#110

üzenetére

Orionhilles

#110

üzenetére

"adb sideload revovery.zip" elvileg kiadható parancs de "adb sideload" menüpont recoveryben? azt hol kellene látnom?

Sideload nem kezd el telepíteni valamit?

Sideload nem kezd el telepíteni valamit?Ahogy mondtam, a hardcore flash-elgetést meghagynám másnak...

-

_Soma77_

tag

válasz

Orionhilles

#107

üzenetére

Orionhilles

#107

üzenetére

recovery launcher mappa hol van?

-

_Soma77_

tag

ha esetleg vkinek van linux-os gépe, tehetne egy próbát ezzel a módszerrel... [link]

-

_Soma77_

tag

ide feltettem az image-eket [link]

...ha esetleg flash-elni támad kedvetek recovery/fastboot/stb. alól...

-

_Soma77_

tag

válasz

Orionhilles

#87

üzenetére

Orionhilles

#87

üzenetére

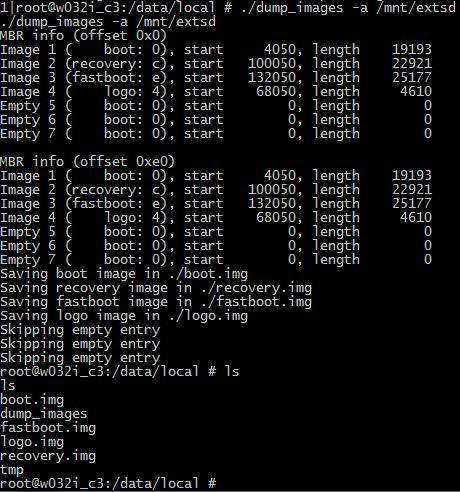

kicsomagolt dump_images (16k) bemásolva belső memóriára vagy SD-re

Total Commander-rel átmozgatás /data/local-ba (TC root joggal bír)"adb devices" - lecsekkol, hogy látszik-e a tab az ADB interface-en

(ne felejtd el engedélyezni a kérést, tabon USB debug engedélyezve kell legyen - ADB Toggle.apk segíthet)

ADB Shell megnyitás

cd /data/local

root jog kérés: su

root-ként futtatási jog (x) adás: chmod 755 dump_images

majd futtatás: ./dump_images -a

uoda menti az .img-ket (ha nem olyan bénán adod meg a külső sd-t mint én, akkor oda menti - 3. param )

)

(TC-vel átmozgatás vmi látszó helyre pl. külsőSD/Downloads, vagy ilyesmi, innen leszedhető)ennyi.

mások is megcsinálhatnák, hogy ugyan azokat az img-ket kaptuk-e...

-

_Soma77_

tag

ezt meghagyom neked holnapra

levarázsolom az .img-ket és kiosztom őket, aztán próbálgassátok...

-

_Soma77_

tag

elvileg megvannak az .img-k

-

_Soma77_

tag

nem tudom, hogy ez a dump_image uezt csinálja-e mint ez [link]

Új hozzászólás Aktív témák

Hirdetés

- ÚJ BONTATLAN iPad Air 6 13 méretben iPad Air 13 512GB Wi-Fi+Cellular Azonnal Átvehető DEÁK Térnél.

- BONTATLAN ÚJ iPad Pro 2022 2024 M2 M4 Chip 11 és 12,9 128-2000 Deák Térnél Azonnal ÁTVEHETŐ

- ÚJ Apple Pencil mindegyik generációból BONTATLAN Azonnal Átvehető Deák Térnél Átvehető 1 év garancia

- ÉRKEZETT Legújabb Bontatlan Új M4 Chipes IPAD PRO 2024 11 13 1év gar Azonnal Deák Térnél Átvehető.

- BONTATLAN Új Magyar Magic Keyboard és Smart Keyboard iPad Pro 12.9 Azonnal Átvehető DEÁK Térnél Átve

- Telefon felvásárlás!! Samsung Galaxy A12/Samsung Galaxy A22/Samsung Galaxy A32/Samsung Galaxy A52

- Apple iPhone 13 128GB, Kártyafüggetlen, 1 Év Garanciával

- Bomba ár! Lenovo IdeaPad V110 - i3-6GEN I 4GB I 128GB SSD I 15,6" I HDMI I Cam I W10 I Garancia!

- ALIENWARE Area-51 R6 Threadripper Edition 1920X

- Csere-Beszámítás! Intel Core I9 14900KS 24Mag-32Szál processzor!

Állásajánlatok

Cég: Promenade Publishing House Kft.

Város: Budapest

Cég: PC Trade Systems Kft.

Város: Szeged

...ez azt jelenti, hogy a flash maga sikerült (azaz az összerakott img formailag jó volt?) csak esetleg a módosítás maga nem volt jó? mit módosítottál pontosan?

...ez azt jelenti, hogy a flash maga sikerült (azaz az összerakott img formailag jó volt?) csak esetleg a módosítás maga nem volt jó? mit módosítottál pontosan?

vagy már meg is van, csak még nem tudunk róla

vagy már meg is van, csak még nem tudunk róla ![;]](http://cdn.rios.hu/dl/s/v1.gif)

jó hír, hogy a ki és visszacsomagolás ugyan olyan $OS$ magic-es képfájlt eredményez!

jó hír, hogy a ki és visszacsomagolás ugyan olyan $OS$ magic-es képfájlt eredményez!

meg köszi a többi infót is...

meg köszi a többi infót is...  a legjobb az lenne, ha lenne fogalmunk róla, mi kerül a header-be, és nem csak brute force-olnánk egyet

a legjobb az lenne, ha lenne fogalmunk róla, mi kerül a header-be, és nem csak brute force-olnánk egyet

n vmalloc=172M androidboot.wakesrc=05 androidboot.mode=main

n vmalloc=172M androidboot.wakesrc=05 androidboot.mode=main