- Samsung Galaxy S23 és S23+ - ami belül van, az számít igazán

- iPhone topik

- Samsung Galaxy A54 - türelemjáték

- Google Pixel 6/7/8 topik

- Apple iPhone 11 Pro Max - tiltott gyümölcs

- Fotók, videók mobillal

- Megvásárolható a legolcsóbb kagylótelefon

- Megérkezett a Google Pixel 7 és 7 Pro

- Huawei Watch Fit 3 - zöldalma

- Mobil flották

Hirdetés

-

Retro Kocka Kuckó 2024

lo Megint eltelt egy esztendő, ezért mögyünk retrokockulni Vásárhelyre! Gyere velünk gyereknapon!

-

Teaser traileren a Delta Force: Hawk Ops

gp A rövid betekintés után a jövő hónapi Summer Game Festen láthatunk további részleteket a játékról.

-

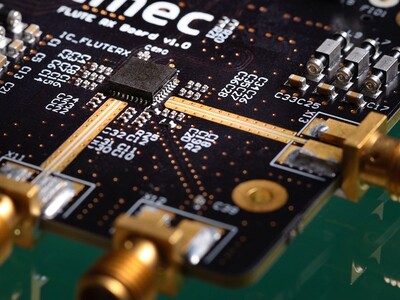

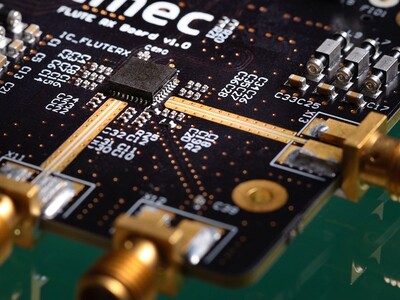

2 nm-es chipeknél is modernebb lapkákat fejlesztenek az EU-ban

it Az imec európai kutatólaborjai 2,5 milliárd eurót kapnak, a cél a 2 nm-esnél modernebb chipet fejlesztése, amelyből számos európai ágazat profitálhat.

-

Mobilarena

Telekom (vezetékes telefon, IP / kábel / műholdas TV, xDSL / kábel / optinet)

Figyelem! Fontos!

Felhívnánk mindenki figyelmét, hogy, aki hatósági karanténban vagy önkéntes karanténban van, esetleg beteg, köhög, lázas stb, annál sem a hibajavítás, sem a létesítés nem fog megtörténni, hanem halasztásra kerülnek!

Kérlek titeket, csak akkor hívjátok a szerelőket ha tényleg semmi bajotok nincs (bár ez sem garancia semmire)!

Új hozzászólás Aktív témák

-

st.stofi

tag

válasz

TechGabor

#55318

üzenetére

TechGabor

#55318

üzenetére

Azt, hogy a Telekom távolról el tudja érni az előfizetőknél lévő eszközeit, nem tartom önmagában túlzott biztonsági kockázatnak, amennyiben ezt megfelelően auditáltan és szabályozottan teszi. Eleve az "én modemem" állítás is hibás, mivel az eszköz nem az előfizető tulajdona, az a telekom eszköze, a szolgáltatás átadási pont az eszköz ethernet portja, onnantól a te felelősséged a hálózat, addig a Telekomé, így valahol ésszerű is, hogy eléri ill. központilag menedzseli az eszközeit. Amennyiben ez jól szabályozottan történik, tehát csupán hibakeresés vagy frissítés céljából, és az eszközök elérése csak biztonságos, ellenőrzött módon lehetséges, akkor nincs is ezzel nagy gondom.

Természetesen, ha komolyan veszed az informatikai biztonságot, akkor ajánlott egy saját router használata, amit te felügyelsz, ezzel fokozhatod a hálózatod biztonságát; ezt teszem pl. én is.

Nekem önmagában nem azzal van problémám, hogy a telekom távolról menedzseli az eszközeit, hanem azzal, hogy szerintem ezt nem biztonságosan teszi, így kiszolgálttaja az eszközöket és így az előfizetőit is egy esetleges cracker támadásnak, ami a VoIP alapú telefonok terjedésével még kritikusabb, zsebbe vágó problémát jelenthet.

Konkrétan a kábelmodemek esetében azt tapasztaltam, hogy a kábelmodem kap egy 10.x.x.x IP címet is a WAN oldalon, tehát ezt LAN porton így nem látod, és ott figyel a 80-as www és a 23-es telnet portokon, ezeken keresztül nyújt gondolom hozzáférést a Telekom számára, elvileg...

Azonban ha traceroute (windows-on tracert) paranccsal megnézed, milyen hálózati csomópontokon keresztül érsz el egy internetes gépet, az 1. csomópont lesz a kábelmodemed 192.168.0.1 (vagy amire épp átírtad) lan címe, a 2. csomópont pedig egy 10.x.y.1 című gép, ez a cím felkeltette az érdeklődésem.

Ez a 10.x.y.0/20 hálózat, melynek a fenti IP című gép is része, sejtésem szerint a menedzsment hálózata az adott kábeles szegmensnek, és ezzel kapcsolatban ami szerintem biztonsági kockázatot jelenthet, hogy ez a 10.x.y.1/20 hálózat elérhető az előfizetők lan hálózatából is, route-olja az hgw eszküz, így pl. nmap-al könnyen feltérképezhető, és sajnos ezen a címtartományon vannak szerintem a kábelmodemek management felületei, de számos más hálózati eszköz is elérhető ezeken a címtartományokon, többek között pl. teljesen publikusan a 8080-as www porton figyel jónéhány "Spectrum Analyzer", nem hiszem, hogy biztonsági szempontból optimális megoldás, hogy ezeket mind-mind elérik az előfizetők is, és ebben látom a távoli felügyelet biztonsági kockázatát, hogy nem kellően zárt és védett ez a "management lan", szinte bárki piszkálhatja a management felületeket, ami szerintem finoman szólva nem egészséges dolog.

Új hozzászólás Aktív témák

Olvasd el az összefoglalót!

Kötbér kijátszására, annak elkerülésére segítséget kérni és ahhoz segítséget nyújtani szigorúan TILOS.

- Autóápolás, karbantartás, fényezés

- Samsung Galaxy S23 és S23+ - ami belül van, az számít igazán

- Politika

- HiFi műszaki szemmel - sztereó hangrendszerek

- Ubiquiti hálózati eszközök

- Milyen monitort vegyek?

- ASUS routerek

- Azonnali informatikai kérdések órája

- Építő/felújító topik

- bacsis: Készülődés a BRSZK-ra

- További aktív témák...

- Sony Xperia 10 V eladó ! Használt, sok garanciával.

- 2 év gari: Olcsó DDR5 PC/I5 12400F/16GB/500GB M2/Suprim X RTX 3070/Futár is

- -70% HP EliteBook 850 G7:i7 10610U,32GB RAM,512GB SSD,15.6" FHD,vil.MAGYAR numeri.bill,WWAN 4G,Win11

- ASUS TUF Gaming GeForce RTX 4070 Ti 12GB

- Hama Ultraslim Fali konzol (TV)

Állásajánlatok

Cég: Ozeki Kft.

Város: Debrecen

Cég: Promenade Publishing House Kft.

Város: Budapest

dptrsk

dptrsk kabelmania27

kabelmania27